AppArmor, un modulo di sicurezza del kernel Linux, può limitare l'accesso al sistema da parte del software installato utilizzando profili specifici dell'applicazione. AppArmor è definito come controllo di accesso obbligatorio o sistema MAC. Alcuni profili vengono installati al momento dell'installazione del pacchetto e AppArmor contiene alcuni profili aggiuntivi dai pacchetti apparmor-profiles. Il pacchetto AppArmor è installato su Ubuntu per impostazione predefinita e tutti i profili predefiniti vengono caricati al momento dell'avvio del sistema. I profili contengono l'elenco delle regole di controllo degli accessi che sono memorizzate in etc/apparmor.d/.

Puoi anche proteggere qualsiasi applicazione installata creando un profilo AppArmor di quell'applicazione. I profili AppArmor possono essere in una delle due modalità: modalità "denuncia" o modalità "applicazione". Il sistema non applica alcuna regola e le violazioni del profilo vengono accettate con i registri in modalità reclamo. Questa modalità è migliore per testare e sviluppare qualsiasi nuovo profilo. Le regole vengono applicate dal sistema in modalità forzata e se si verifica una violazione per qualsiasi profilo dell'applicazione, nessuna operazione sarà consentita per quell'applicazione e il registro dei rapporti verrà generato in syslog o auditd. Puoi accedere al syslog dalla posizione, /var/log/syslog. Come puoi controllare i profili AppArmor esistenti del tuo sistema, cambiare la modalità del profilo e creare un nuovo profilo sono mostrati in questo articolo.

Controlla i profili AppArmor esistenti

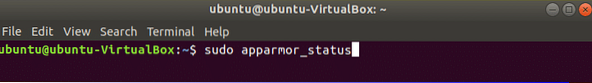

apparmor_status comando viene utilizzato per visualizzare l'elenco dei profili AppArmor caricato con lo stato. Esegui il comando con i permessi di root.

$ sudo apparmor_status

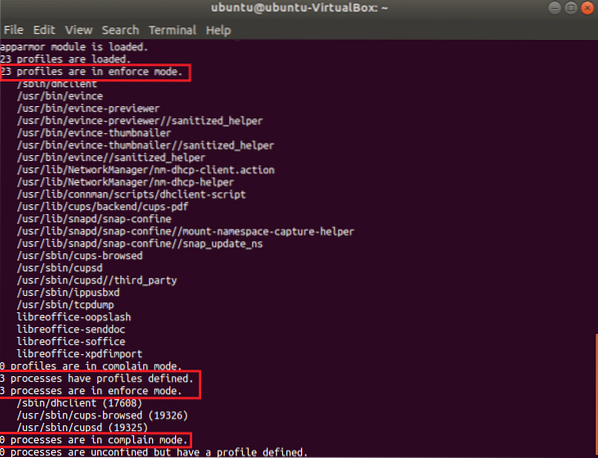

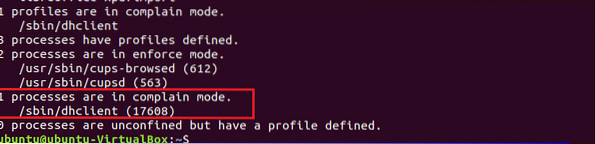

L'elenco dei profili può essere variato in base al sistema operativo e ai pacchetti installati. Il seguente output apparirà in Ubuntu 17.10. Viene mostrato che 23 profili sono caricati come profili AppArmor e tutti sono impostati come modalità forzata per impostazione predefinita. Qui, 3 processi, dhclient, cups-browsed e cupsd sono definiti dai profili con modalità forzata e non c'è alcun processo in modalità reclamo. È possibile modificare la modalità di esecuzione per qualsiasi profilo definito.

Modifica modalità profilo

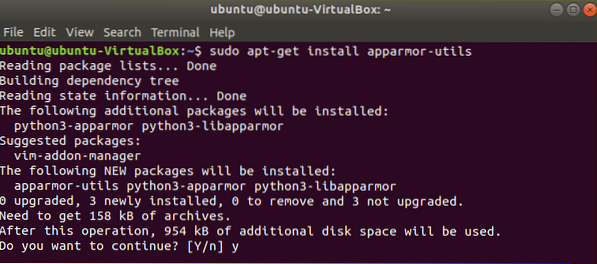

Puoi modificare la modalità del profilo di qualsiasi processo da reclamo a forzato o viceversa. Devi installare il apparmor-utils pacchetto per eseguire questa operazione. Esegui il seguente comando e premi 'sì'quando chiede l'autorizzazione per l'installazione.

$ sudo apt-get install apparmor-utils

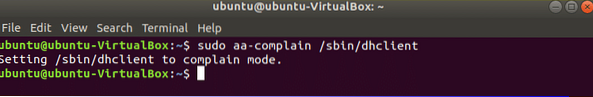

C'è un profilo chiamato dhclient che è impostato come modalità forzata. Esegui il seguente comando per cambiare la modalità in modalità reclamo.

$ sudo aa-complain /sbin/dhclient

Ora, se controlli di nuovo lo stato dei profili AppArmor, vedrai che la modalità di esecuzione di dhclient è cambiata in modalità reclamo.

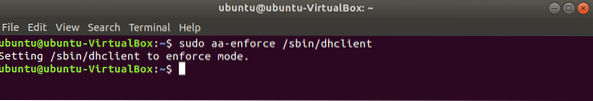

Puoi di nuovo cambiare la modalità in modalità forzata usando il seguente comando.

$ sudo aa-enforce /sbin/dhclient

Il percorso per impostare la modalità di esecuzione per tutti i profili AppArmore è /etc/apparmor.d/*.

Eseguire il comando seguente per impostare la modalità di esecuzione di tutti i profili in modalità reclamo:

$ sudo aa-complain /etc/apparmor.d/*Eseguire il comando seguente per impostare la modalità di esecuzione di tutti i profili in modalità forzata:

$ sudo aa-enforce /etc/apparmor.d/*Crea un nuovo profilo

Tutti i programmi installati non creano profili AppArmore per impostazione predefinita. Per mantenere il sistema più sicuro, potrebbe essere necessario creare un profilo AppArmore per una particolare applicazione. Per creare un nuovo profilo devi scoprire quei programmi che non sono associati ad alcun profilo ma necessitano di sicurezza. app-unconfined il comando è usato per controllare l'elenco. Secondo l'output, i primi quattro processi non sono associati ad alcun profilo e gli ultimi tre processi sono confinati da tre profili con modalità forzata per impostazione predefinita.

$ sudo aa-unconfined

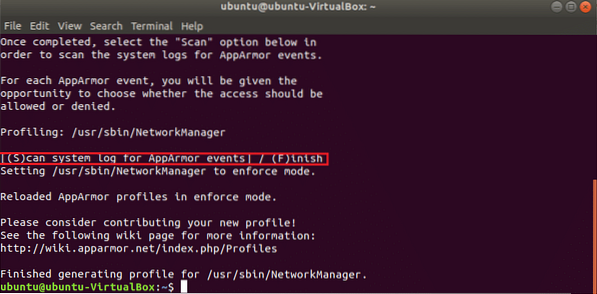

Supponiamo di voler creare il profilo per il processo NetworkManager che non è limitato. Correre aa-genprof comando per creare il profilo. Genere 'F'per completare il processo di creazione del profilo. Qualsiasi nuovo profilo viene creato in modalità forzata per impostazione predefinita. Questo comando creerà un profilo vuoto.

$ sudo aa-genprof NetworkManager

Nessuna regola definisce per ogni profilo appena creato ed è possibile modificare il contenuto del nuovo profilo modificando il seguente file per impostare le restrizioni per il programma.

$ sudo cat /etc/apparmor.d/usr.sbin.Responsabile del network

Ricarica tutti i profili

Dopo aver impostato o modificato qualsiasi profilo devi ricaricare il profilo. Esegui il seguente comando per ricaricare tutti i profili AppArmor esistenti.

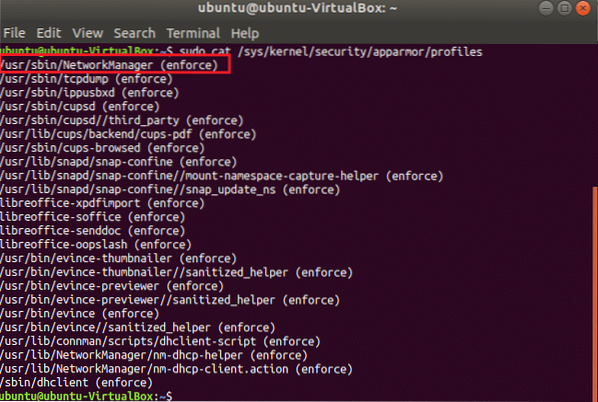

$ sudo systemctl reload apparmor.servizioPuoi controllare i profili attualmente caricati usando il seguente comando. Vedrai la voce per il profilo appena creato del programma NetworkManager nell'output.

$ sudo cat /sys/kernel/security/apparmor/profiles

Quindi, AppArmor è un programma utile per proteggere il tuo sistema impostando le restrizioni necessarie per applicazioni importanti.

Phenquestions

Phenquestions