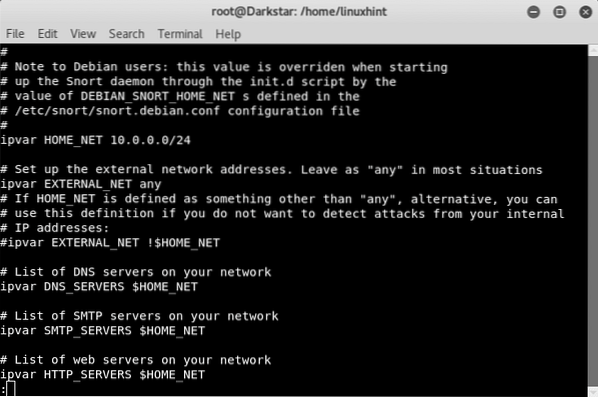

Per questo tutorial la rete che useremo è: 10.0.0.0/24. Modifica il tuo /etc/snort/snort.conf e sostituisci "any" accanto a $HOME_NET con le informazioni sulla tua rete come mostrato nella schermata di esempio qui sotto:

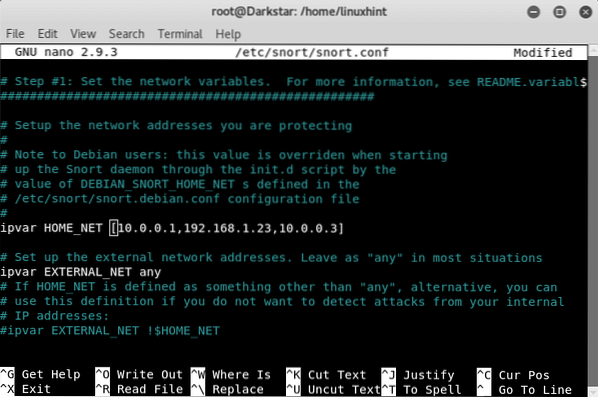

In alternativa puoi anche definire indirizzi IP specifici da monitorare separati da una virgola tra [ ] come mostrato in questa schermata:

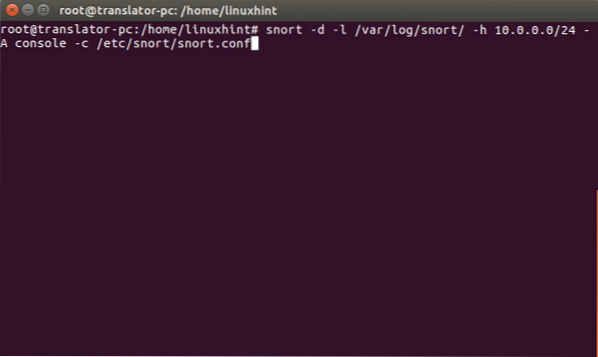

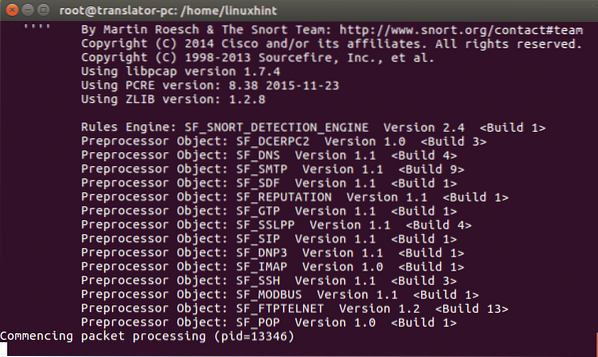

Ora iniziamo ed eseguiamo questo comando sulla riga di comando:

# snort -d -l /var/log/snort/ -h 10.0.0.0/24 -A console -c /etc/snort/snort.confDove:

d= dice a snort di mostrare i dati

l= determina la directory dei log

h= specifica la rete da monitorare

A= ordina a snort di stampare gli avvisi nella console

c= specifica Snort il file di configurazione

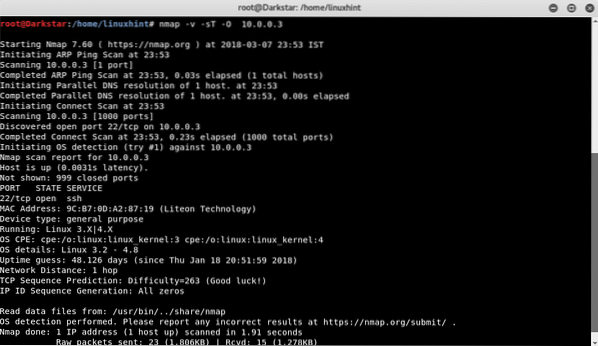

Lanciamo una scansione veloce da un altro dispositivo usando nmap:

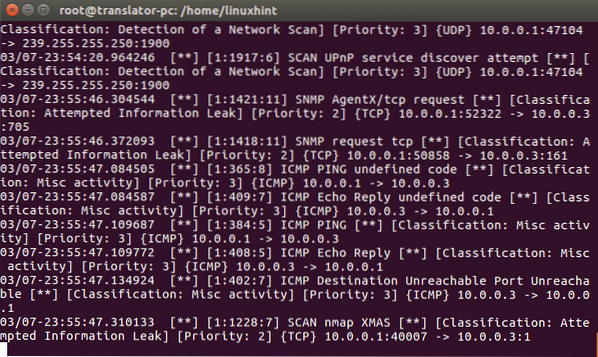

E vediamo cosa succede nella console snort:

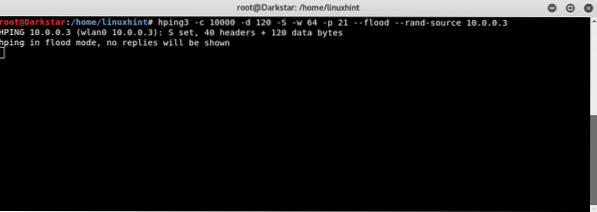

Snort ha rilevato la scansione, ora, anche da un dispositivo diverso consente di attaccare con DoS utilizzando hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

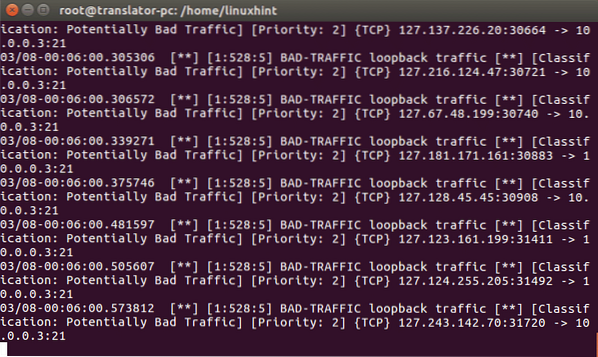

Il dispositivo che visualizza Snort sta rilevando traffico non valido come mostrato qui:

Poiché abbiamo indicato a Snort di salvare i registri, possiamo leggerli eseguendo:

# sbuffo -rIntroduzione alle regole di Snort

La modalità NIDS di Snort funziona in base alle regole specificate in /etc/snort/snort.conf file.

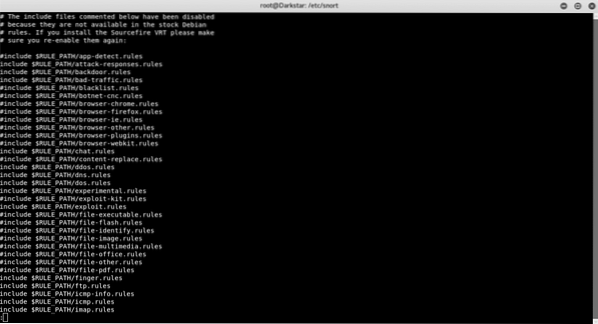

Dentro lo sbuffo.conf possiamo trovare regole commentate e non commentate come puoi vedere di seguito:

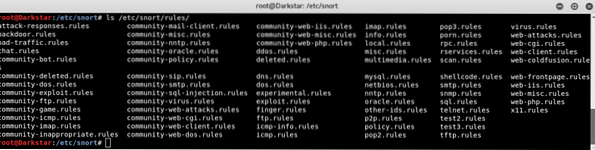

Il percorso delle regole normalmente è /etc/snort/rules , lì possiamo trovare i file delle regole:

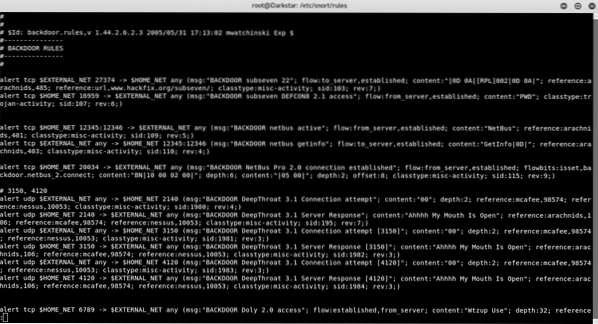

Vediamo le regole contro le backdoor:

Ci sono diverse regole per prevenire attacchi backdoor, sorprendentemente c'è una regola contro NetBus, un cavallo di Troia che è diventato popolare un paio di decenni fa, diamo un'occhiata e spiegherò le sue parti e come funziona:

alert tcp $HOME_NET 20034 -> $EXTERNAL_NET any (msg:"BACKDOOR NetBus Pro 2.0 connessionestabilito"; flusso:dal_server,stabilito;

bit di flusso: isset, backdoor.netbus_2.Collegare; contenuto:"BN|10 00 02 00|"; profondità:6; contenuto:"|

05 00|"; profondità:2; offset:8; classtype:misc-attività; sid:115; rev:9;)

Questa regola indica a snort di avvisare delle connessioni TCP sulla porta 20034 che trasmettono a qualsiasi fonte in una rete esterna.

-> = specifica la direzione del traffico, in questo caso dalla nostra rete protetta ad una esterna

msg = indica all'avviso di includere un messaggio specifico durante la visualizzazione

soddisfare = cerca contenuto specifico all'interno del pacchetto. Può includere testo se tra “ “ o dati binari se tra | |

profondità = Intensità analisi, nella regola sopra vediamo due parametri diversi per due contenuti diversi

compensare = dice a Snort il byte iniziale di ogni pacchetto per iniziare a cercare il contenuto

tipo di classe = indica di che tipo di attacco sta avvisando Snort

sid: 115 = identificatore della regola

Creare la nostra regola

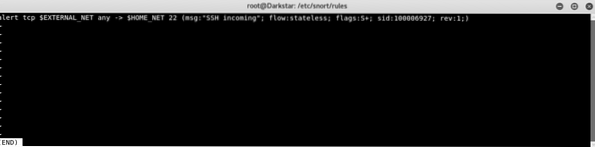

Ora creeremo una nuova regola per notificare le connessioni SSH in entrata. Aperto /etc/snort/rules/yourrule.regole, e all'interno incolla il seguente testo:

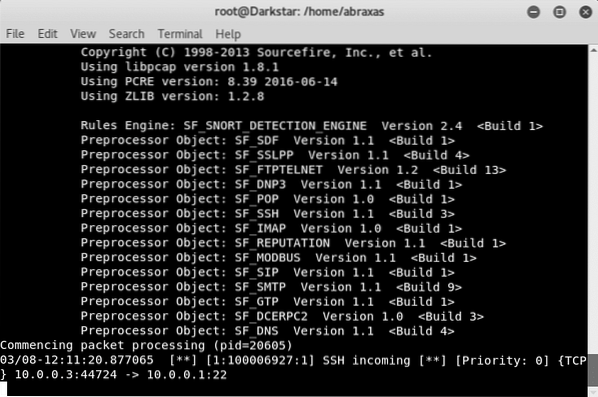

alert tcp $EXTERNAL_NET any -> $HOME_NET 22 (msg:"SSH in arrivo";flusso:apolide; bandiere:S+; sid:100006927; verso:1;)

Stiamo dicendo a Snort di avvisare di qualsiasi connessione tcp da qualsiasi fonte esterna alla nostra porta ssh (in questo caso la porta predefinita) incluso il messaggio di testo "SSH INCOMING", dove stateless indica a Snort di ignorare lo stato della connessione.

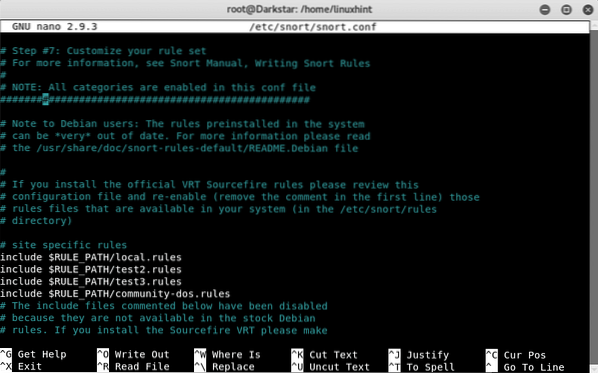

Ora, dobbiamo aggiungere la regola che abbiamo creato al nostro /etc/snort/snort.conf file. Apri il file di configurazione in un editor e cerca #7, che è la sezione con le regole. Aggiungi una regola non commentata come nell'immagine sopra aggiungendo:

includi $RULE_PATH/yourrule.regoleInvece di “la tua regola.regole", imposta il nome del tuo file, nel mio caso lo era prova3.regole.

Una volta fatto, esegui di nuovo Snort e guarda cosa succede.

#snort -d -l /var/log/snort/ -h 10.0.0.0/24 -A console -c /etc/snort/snort.confssh sul tuo dispositivo da un altro dispositivo e guarda cosa succede:

Puoi vedere che è stato rilevato SSH in arrivo.

Con questa lezione spero che tu sappia come creare regole di base e usarle per rilevare l'attività su un sistema. Vedi anche un tutorial su Come configurare Snort e iniziare a usarlo e lo stesso tutorial disponibile in spagnolo su Linux.lat.

Phenquestions

Phenquestions