La sanificazione degli input è il processo di pulizia degli input, quindi i dati inseriti non vengono utilizzati per trovare o sfruttare falle di sicurezza in un sito Web o in un server.

Vulnerabile i siti non sono sanificati o sono stati sanificati molto male e in modo incompleto. È un indiretto attacco. Il carico utile viene inviato indirettamente al vittima. Il Codice malevolo viene inserito nel sito dall'attaccante, e poi ne diventa parte. Ogni volta che l'utente (vittima) visita il pagina web, il codice dannoso viene spostato nel browser. Quindi, l'utente non è a conoscenza di nulla che sta accadendo.

Con XSS, un utente malintenzionato può:

- Manipolare, distruggere o persino deturpare un sito web.

- Esporre i dati sensibili dell'utente

- Cattura i cookie della sessione autenticata dell'utente

- Carica una pagina di phishing

- Reindirizza gli utenti a un'area dannosa

XSS è stato nella Top Ten di OWASP nell'ultimo decennio. Più del 75% del web di superficie è vulnerabile a XSS.

Esistono 4 tipi di XSS:

- Memorizzato XSS

- XSS riflesso

- XSS basato su DOM

- XSS cieco

Quando si controlla l'XSS in un pentest, ci si può stancare di trovare l'iniezione. La maggior parte dei pentester usa XSS Tools per portare a termine il lavoro. L'automazione del processo non solo consente di risparmiare tempo e fatica ma, soprattutto, fornisce risultati accurati.

Oggi parleremo di alcuni degli strumenti gratuiti e utili. Discuteremo anche di come installarli e utilizzarli.

XSser:

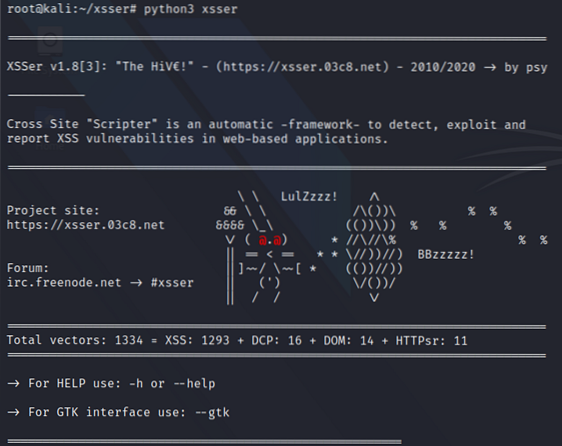

XSSer o cross-site scripter è un framework automatico che aiuta gli utenti a trovare e sfruttare le vulnerabilità XSS sui siti web. Ha una libreria preinstallata di circa 1300 vulnerabilità, che aiuta a bypassare molti WAF.

Vediamo come possiamo usarlo per trovare le vulnerabilità XSS!

Installazione:

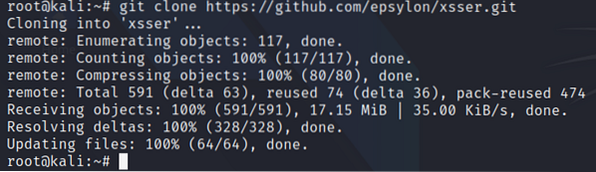

Dobbiamo clonare xsser dal seguente repository GitHub.

$ git clone https://github.com/epsylon/xsser.idiota

Ora, xsser è nel nostro sistema. Attraversa la cartella xsser ed esegui setup.pi

$ cd xsser$ python3 installazione3.pi

Installerà tutte le dipendenze già installate e installerà xsser. Ora è il momento di eseguirlo.

Esegui GUI:

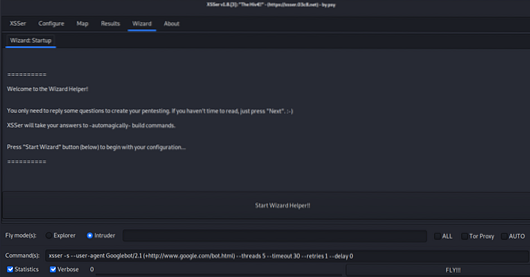

$ python3 xsser --gtkApparirebbe una finestra come questa:

Se sei un principiante, segui la procedura guidata. Se sei un professionista, ti consiglio di configurare XSSer in base alle tue esigenze tramite la scheda di configurazione.

Esegui nel terminale:

$ python3 xsser

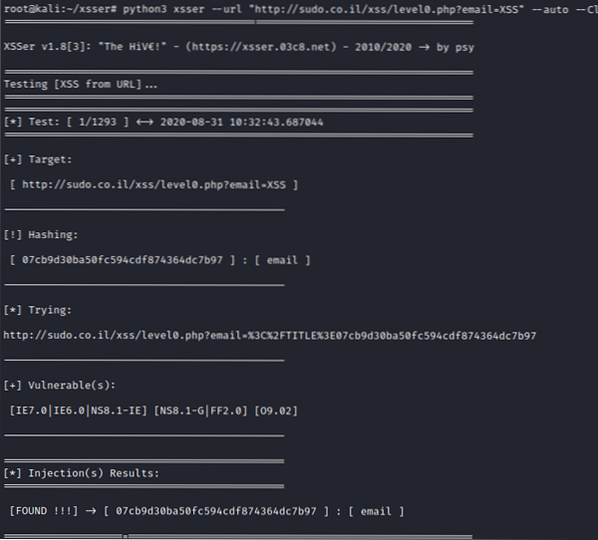

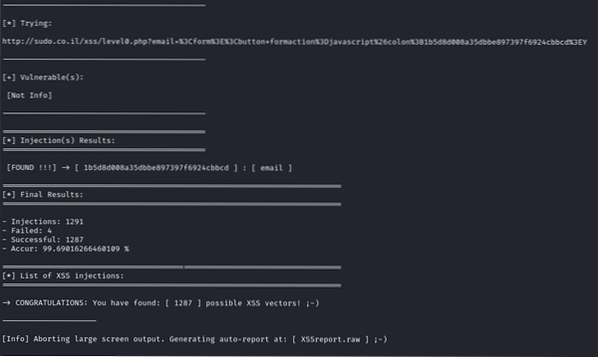

Ecco un sito che ti sfida a sfruttare XSS. Troveremo alcune vulnerabilità usando xsser. Diamo l'URL di destinazione a xsser e inizierà a controllare le vulnerabilità.

Una volta fatto, i risultati vengono salvati in un file. Ecco un XSSreport.crudo. Puoi sempre tornare per vedere quale dei payload ha funzionato. Poiché si trattava di una sfida di livello principiante, la maggior parte delle vulnerabilità sono TROVATO Qui.

XSSniper:

Cross-Site Sniper, noto anche come XSSniper, è un altro strumento di discovery xss con funzionalità di scansione di massa. Esegue la scansione del target per i parametri GET e quindi inietta un payload XSS in essi.

La sua capacità di eseguire la scansione dell'URL di destinazione per i collegamenti relativi è considerata un'altra utile funzionalità. Ogni collegamento trovato viene aggiunto alla coda di scansione ed elaborato, quindi è più facile testare un intero sito web.

Alla fine, questo metodo non è infallibile, ma è una buona euristica per trovare in massa punti di iniezione e testare strategie di fuga. Inoltre, poiché non esiste l'emulazione del browser, è necessario testare manualmente le iniezioni rilevate rispetto alle varie protezioni xss del browser.

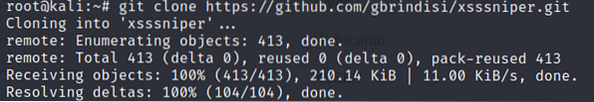

Per installare XSSniper:

$ git clone https://github.com/gbrindisi/xsssniper.idiota

XSStrike:

Questo strumento di rilevamento di script tra siti è dotato di:

- 4 parser scritti a mano

- un generatore di carico utile intelligente

- un potente motore fuzz

- un crawler incredibilmente veloce

Si occupa sia della scansione riflessa che della scansione DOM XSS.

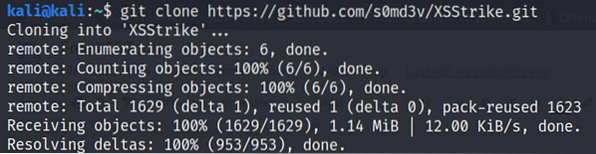

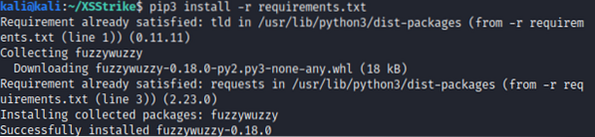

Installazione:

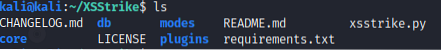

$ ls

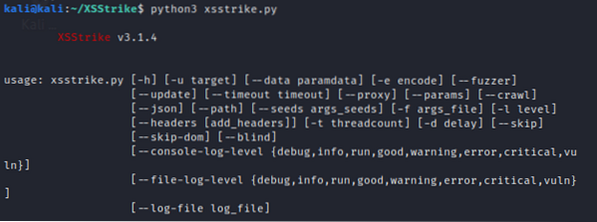

Utilizzo:

Argomenti facoltativi:

Scansione URL singolo:

$ python xsstrike.py -u http://esempio.com/cerca.php?q=queryEsempio di scansione:

$ python xsstrike.py -u "http://esempio.com/pagina.php" --crawlCacciatore XSS:

È un framework lanciato di recente in questo campo delle vulnerabilità XSS, con i vantaggi di una facile gestione, organizzazione e monitoraggio. Funziona generalmente mantenendo registri specifici tramite file HTML di pagine Web. Per trovare qualsiasi tipo di vulnerabilità di scripting cross-site, incluso il cieco XSS (che è, generalmente, spesso mancato) come vantaggio rispetto ai comuni strumenti XSS.

Installazione:

$ sudo apt-get install git (se non è già installato)$ git clone https://github.com/mandatoryprogrammer/xsshunter.idiota

Configurazione:

- eseguire lo script di configurazione come:

$ ./genera_config.pi- ora avvia l'API come

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter/api/

$ virtualenv env

$ . env/bin/activate

$ pip install -r requisiti.TXT

$ ./apiserver.pi

Per utilizzare il server GUI, è necessario seguire ed eseguire questi comandi:

$ cd xsshunter/gui/$ virtualenv env

$ .env/bin/activate

$ pip install -r requisiti.TXT

$ ./guiserver.pi

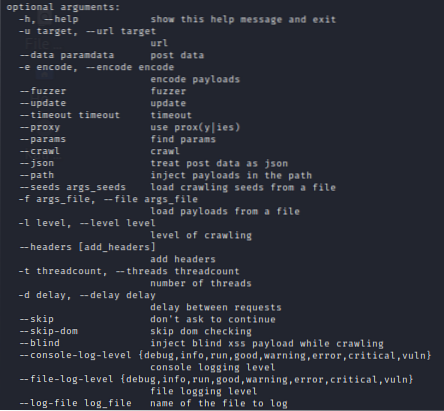

W3af:

Un altro strumento di test delle vulnerabilità open source che utilizza principalmente JS per testare pagine Web specifiche per le vulnerabilità. Il requisito principale è configurare lo strumento in base alla tua richiesta. Una volta fatto, farà il suo lavoro in modo efficiente e identificherà le vulnerabilità XSS. È uno strumento basato su plugin, suddiviso principalmente in tre sezioni:

- Core (per il funzionamento di base e fornire librerie per plugin)

- UI

- Plugin

Installazione:

Per installare w3af sul tuo sistema Linux, segui i passaggi seguenti:

Clona il repository GitHub.

$ sudo git clone https://github.com/andresriancho/w3af.idiotaInstalla la versione che desideri utilizzare.

>Se ti piace usare la versione GUI:

$ sudo ./w3af_guiSe preferisci utilizzare la versione console:

$ sudo ./w3af_consoleEntrambi richiederanno l'installazione di dipendenze se non sono già installati.

Viene creato uno script in /tmp/script.sh, che installerà tutte le dipendenze per te.

La versione GUI di w3af è fornita come segue:

Nel frattempo, la versione console è il tradizionale strumento di visualizzazione del terminale (CLI).

Utilizzo

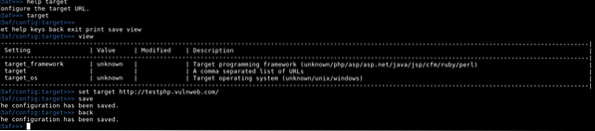

1. Configura obiettivo

In destinazione, menu esegui comando imposta l'obiettivo TARGET_URL.

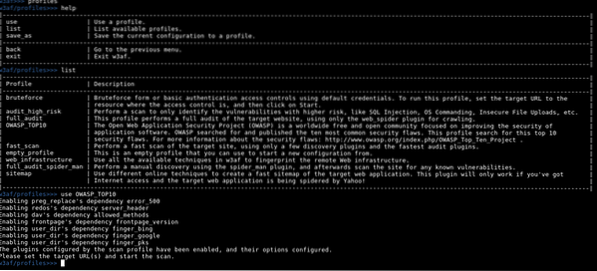

2. Profilo di controllo della configurazione

W3af viene fornito con un profilo che ha già dei plug-in configurati correttamente per eseguire un audit. Per usare il profilo, esegui il comando, usa PROFILE_NAME.

3. Plugin di configurazione

4. Configurazione HTTP

5. Esegui controllo

Per ulteriori informazioni, visitare http://w3af.org/:

Cessazione:

Questi strumenti sono solo una goccia nell'oceano poiché Internet è pieno di strumenti straordinari. Strumenti come Burp e webscarab possono essere utilizzati anche per rilevare XSS. Inoltre, tanto di cappello alla meravigliosa comunità open source, che propone soluzioni entusiasmanti per ogni problema nuovo e unico.

Phenquestions

Phenquestions