Installa un sistema di rilevamento delle intrusioni (IDS) per sapere se il sistema è stato violato

La prima cosa da fare dopo il sospetto di un attacco hacker è impostare un IDS (Intrusion Detection System) per rilevare anomalie nel traffico di rete. Dopo che si è verificato un attacco, il dispositivo compromesso può diventare uno zombi automatizzato al servizio degli hacker. Se l'hacker ha definito attività automatiche all'interno del dispositivo della vittima, è probabile che queste attività producano traffico anomalo che può essere rilevato da sistemi di rilevamento delle intrusioni come OSSEC o Snort che meritano un tutorial dedicato ciascuno, abbiamo quanto segue per iniziare con il più popolare:

- Configura Snort IDS e crea regole

- Iniziare con OSSEC (Sistema di rilevamento delle intrusioni)

- Avvisi sniffati

- Installazione e utilizzo del sistema di rilevamento delle intrusioni Snort per proteggere i server e Reti

Inoltre, per l'impostazione dell'IDS e la configurazione corretta dovrai eseguire le attività aggiuntive elencate di seguito.

Monitora l'attività degli utenti per sapere se il sistema è stato violato

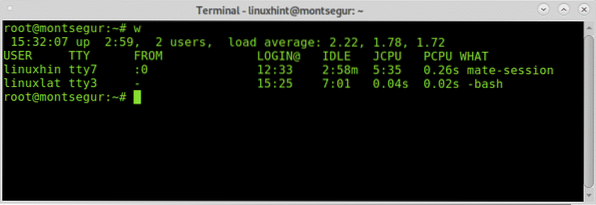

Se sospetti di essere stato hackerato, il primo passo è assicurarti che l'intruso non sia connesso al tuo sistema, puoi ottenerlo usando i comandi "w" o "Oms”, il primo contiene informazioni aggiuntive:

# w

Nota: i comandi "w" e "who" potrebbero non mostrare gli utenti registrati da pseudo terminali come il terminale Xfce o il terminale MATE.

La prima colonna mostra il nome utente, in questo caso vengono registrati linuxhint e linuxlat, la seconda colonna TTY mostra il terminale, la colonna A PARTIRE DAL mostra l'indirizzo dell'utente, in questo caso non ci sono utenti remoti ma se lo fossero potresti vedere gli indirizzi IP lì. Il [e-mail protetta] la colonna mostra il tempo di accesso, la colonna JCPU riassume i minuti del processo eseguito nel terminale o TTY. il PCPU mostra la CPU consumata dal processo elencato nell'ultima colonna CHE COSA. Le informazioni sulla CPU sono estimative e non esatte.

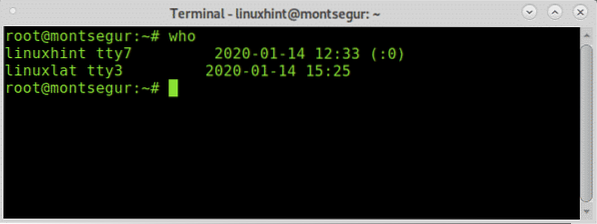

Mentre w equivale a eseguire uptime, Oms e ps -a insieme un'altra alternativa ma meno informativa è il comando “Oms”:

# Oms

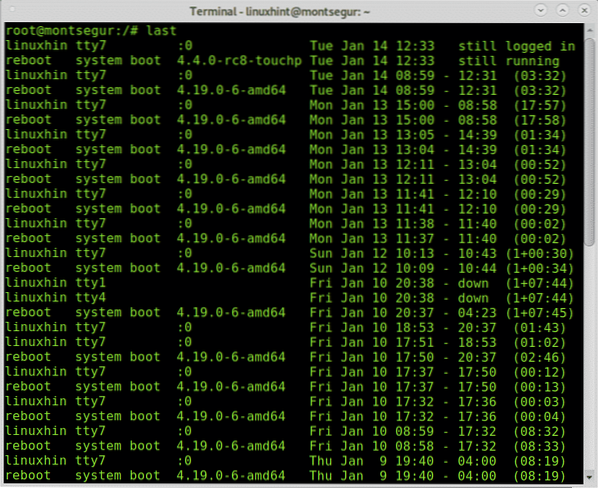

Un altro modo per supervisionare l'attività degli utenti è tramite il comando “last” che permette di leggere il file wtmp che contiene informazioni sull'accesso all'accesso, sull'origine dell'accesso, sull'ora di accesso, con funzionalità per migliorare eventi di accesso specifici, per provarlo eseguire:

# scorso

L'output mostra il nome utente, il terminale, l'indirizzo di origine, l'ora di accesso e la durata totale della sessione.

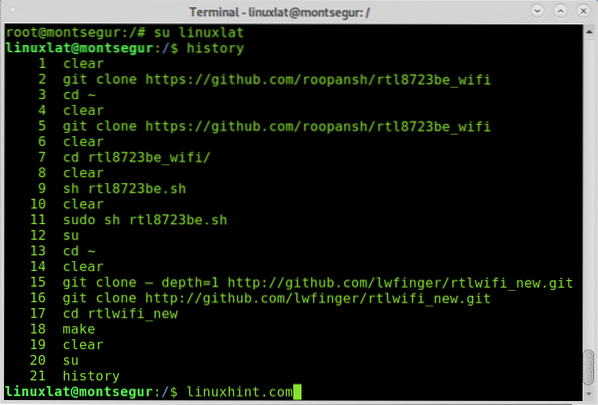

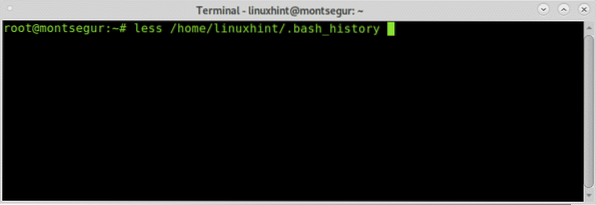

Se sospetti attività dannose da parte di un utente specifico, puoi controllare la cronologia di bash, accedere come l'utente che desideri indagare ed eseguire il comando storia come nel seguente esempio:

# su# storia

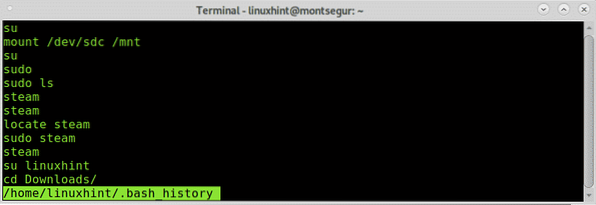

Sopra puoi vedere la cronologia dei comandi, questo comando funziona leggendo il file ~/.bash_history situato nella casa dell'utente:

# meno /casa/

Vedrai all'interno di questo file lo stesso output di quando usi il comando "storia".

Ovviamente questo file può essere facilmente rimosso o il suo contenuto falsificato, le informazioni fornite da esso non devono essere prese come un dato di fatto, ma se l'attaccante ha eseguito un comando "cattivo" e ha dimenticato di rimuovere la cronologia, sarà lì.

Controllo del traffico di rete per sapere se il sistema è stato violato

Se un hacker ha violato la tua sicurezza ci sono grandi probabilità che abbia lasciato una backdoor, un modo per tornare indietro, uno script che fornisce informazioni specifiche come spam o bitcoin minerari, ad un certo punto se ha mantenuto qualcosa nel tuo sistema comunicando o inviando qualsiasi informazione devi essere in grado di notarlo monitorando il tuo traffico alla ricerca di attività insolite.

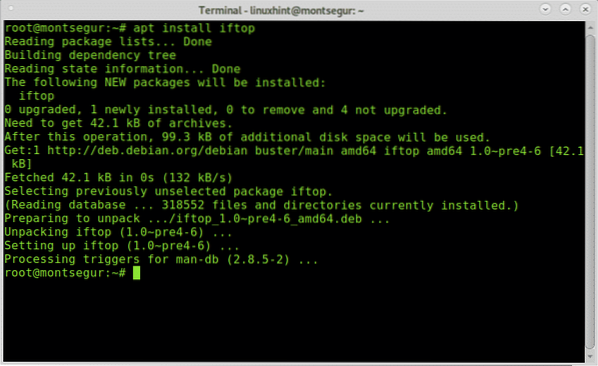

Per iniziare eseguiamo il comando iftop che non è disponibile nell'installazione standard di Debian per impostazione predefinita. Sul suo sito ufficiale Iftop è descritto come "il miglior comando per l'utilizzo della larghezza di banda".

Per installarlo su Debian ed eseguire le distribuzioni Linux basate:

# apt install iftop

Una volta installato eseguilo con sudo:

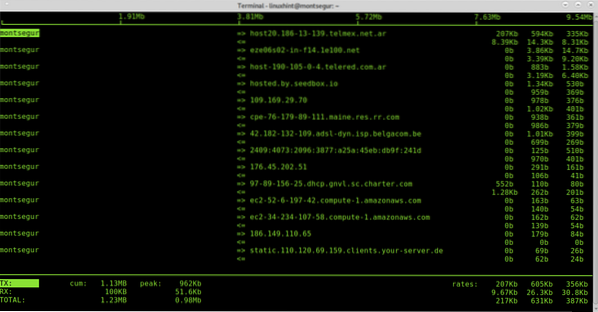

# sudo iftop -i

La prima colonna mostra il localhost, in questo caso montsegur, => e <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Quando si utilizza iftop, chiudere tutti i programmi che utilizzano traffico come browser Web, messenger, al fine di scartare il maggior numero possibile di connessioni approvate per analizzare ciò che rimane, identificare il traffico strano non è difficile.

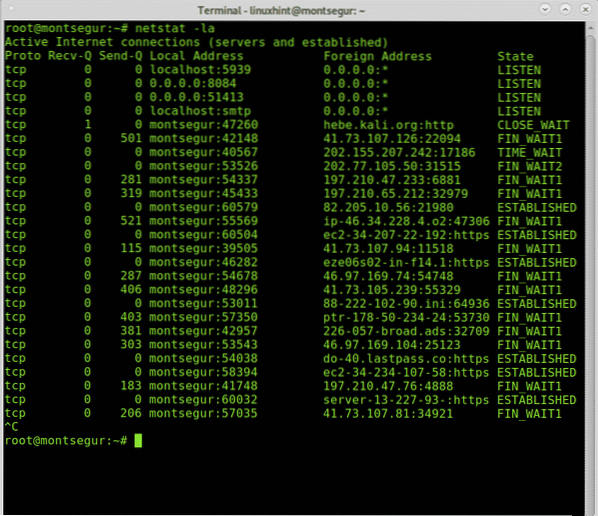

Il comando netstat è anche una delle opzioni principali durante il monitoraggio del traffico di rete. Il seguente comando mostrerà le porte in ascolto (l) e attive (a).

# netstat -la

Puoi trovare maggiori informazioni su netstat su Come controllare le porte aperte su Linux on.

Controllo dei processi per sapere se il sistema è stato violato

In ogni sistema operativo quando qualcosa sembra andare storto una delle prime cose che cerchiamo sono i processi per cercare di identificare uno sconosciuto o qualcosa di sospetto.

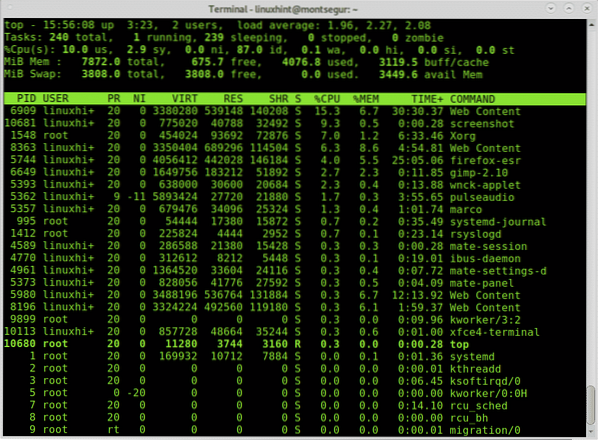

# superiore

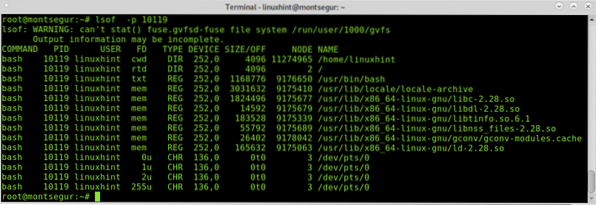

Contrariamente ai virus classici, una moderna tecnica di hacking potrebbe non produrre grandi pacchetti se l'hacker vuole evitare l'attenzione. Controlla attentamente i comandi e usa il comando lsof -p per processi sospetti. Il comando lsof permette di vedere quali file vengono aperti e i loro processi associati.

# lsof -p

Il processo sopra 10119 appartiene a una sessione bash.

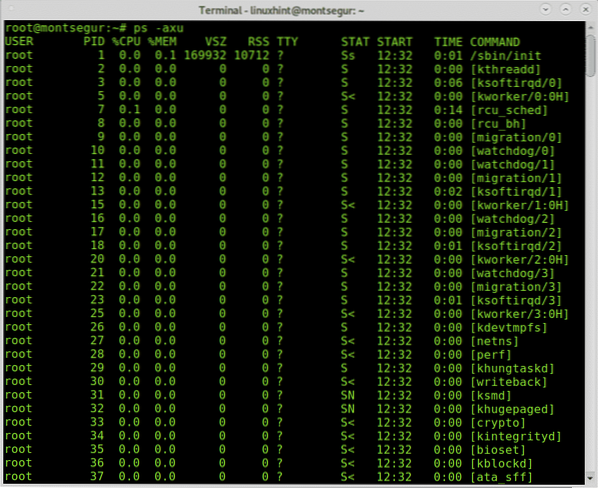

Ovviamente per controllare i processi c'è il comando ps pure.

# ps -axu

L'output ps -axu sopra mostra l'utente nella prima colonna (root), il Process ID (PID), che è univoco, l'utilizzo della CPU e della memoria da parte di ciascun processo, la memoria virtuale e la dimensione del set residente, il terminale, lo stato del processo, la sua ora di inizio e il comando che l'ha avviato.

Se identifichi qualcosa di anomalo puoi controllare con lsof con il numero PID.

Controllo del sistema per le infezioni da Rootkit:

I rootkit sono tra le minacce più pericolose per i dispositivi se non le peggiori, una volta rilevato un rootkit non c'è altra soluzione che reinstallare il sistema, a volte un rootkit può anche forzare una sostituzione hardware. Per fortuna esiste un semplice comando che può aiutarci a rilevare i rootkit più conosciuti, il comando chkrootkit (controlla i rootkit).

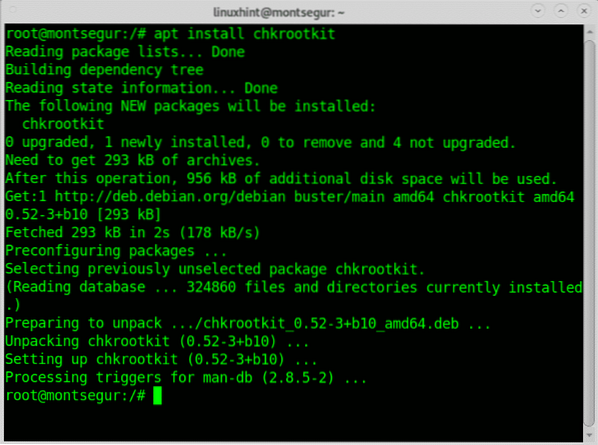

Per installare Chkrootkit su Debian ed eseguire distribuzioni Linux basate:

# apt install chkrootkit

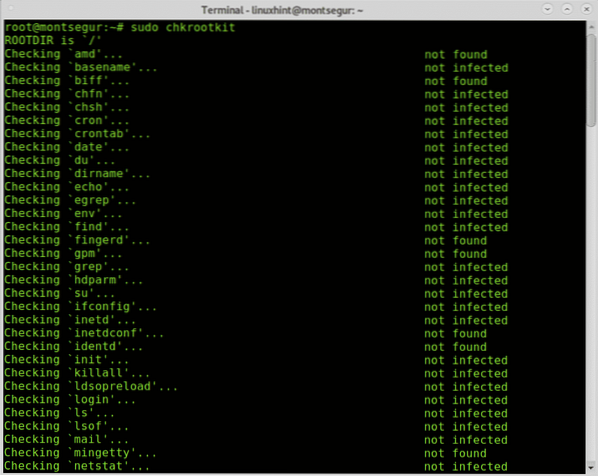

Una volta installato, esegui semplicemente:

Come puoi vedere, nessun rootkit è stato trovato sul sistema.

Spero che tu abbia trovato utile questo tutorial su "Come rilevare se il tuo sistema Linux è stato hackerato".

Phenquestions

Phenquestions