Nikto esegue più di 6700 test su un sito. Il vasto numero di test sia per le vulnerabilità della sicurezza che per i server Web mal configurati lo rende un dispositivo adatto alla maggior parte degli esperti di sicurezza e dei pentester. Nikto può essere utilizzato per testare un sito Web e un server Web o un host virtuale per vulnerabilità di sicurezza note e configurazioni errate di file, programmi e server. Può scoprire contenuti o script trascurati e altri problemi difficili da identificare da un punto di vista esterno.

Installazione

Installazione Nikto sul sistema Ubuntu è fondamentalmente semplice in quanto il pacchetto è già accessibile nei repository predefiniti.

Prima di aggiornare i repository di sistema utilizzeremo il seguente comando:

[email protected]:~$ sudo apt-get update && sudo apt-get upgradeDopo aver aggiornato il sistema. Ora esegui il seguente comando per installare Nikto.

[email protected]:~$ sudo apt-get install nikto -yDopo il completamento del processo di installazione, utilizzare il seguente comando per verificare se nikto è installato correttamente o meno:

[e-mail protetta]:~$ nikto- Nikto v2.1.6

------------------------------------------------------------

Se il comando fornisce il numero di versione di Nikto significa che l'installazione è andata a buon fine.

Utilizzo

Ora vedremo come possiamo usare Nikto con varie opzioni della riga di comando per eseguire la scansione web.

In genere Nikto richiede solo un host per la scansione che può essere specificato con -h o -ospite opzione ad esempio se abbiamo bisogno di scansionare una macchina il cui IP è 192.168.30.128 eseguiremo Nikto come segue e la scansione sarà simile a questa:

[e-mail protetta]:~$ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ IP di destinazione: 192.168.30.128

+ Nome host di destinazione: 192.168.30.128

+ Porta di destinazione: 80

+ Orario di inizio: 11/04/2020 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx/1.14.0 (Ubuntu)

…tagliare…

+ /: È stata trovata un'installazione di Wordpress.

+ /wp-login.php: trovato accesso a Wordpress

+ Apache/2.4.10 sembra essere obsoleto

+ L'intestazione X-XSS-Protection non è definita. Questa intestazione può suggerire all'interprete

per proteggersi da alcune forme di XSS

+ Il server potrebbe perdere inode tramite ETags

------------------------------------------------------------

+ 1 host(s) testato

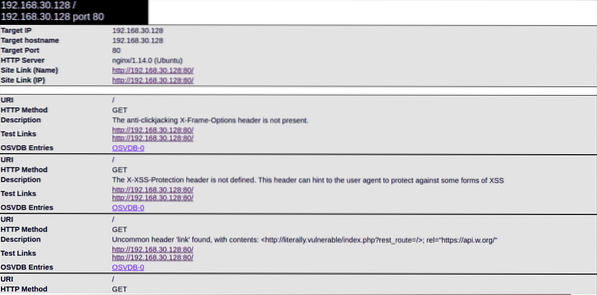

Questo output contiene molte informazioni utili .Nikto ha rilevato il server Web, le vulnerabilità XSS, le informazioni Php e l'installazione di WordPress.

OSVDB

Gli elementi in una scansione nikto con prefisso OSVDB sono le vulnerabilità riportate in Open Source Vulnerability DataBase (simile ad altri database di vulnerabilità come vulnerabilità ed esposizioni comuni, National Vulnerability Database ecc.).Questi possono tornare molto utili in base al loro punteggio di gravità ,

Specificare le porte

Come puoi vedere dai risultati sopra, quando la porta non è specificata Nikto eseguirà la scansione della porta 80 per impostazione predefinita . Se il server Web è in esecuzione su una porta diversa, è necessario specificare il numero di porta utilizzando -p o -porta opzione.

[e-mail protetta]:~$ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ IP di destinazione: 192.168.30.128

+ Nome host di destinazione: 192.168.30.128

+ Porta di destinazione: 65535

+ Ora di inizio: 11/04/2020 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache/2.4.29 (Ubuntu)

+ L'intestazione X-Frame-Options anti-clickjacking non è presente.

+ Apache/2.4.29 sembra essere obsoleto

+ OSVDB-3233: /icons/README: trovato il file predefinito di Apache.

+ Metodi HTTP consentiti: OPTIONS, HEAD, GET, POST

1 host scansionato…

Dalle informazioni di cui sopra possiamo vedere che ci sono alcune intestazioni che aiutano a indicare come è configurato il sito web. Puoi ottenere alcune informazioni succose anche dalle directory segrete.

Puoi specificare più porte usando una virgola come:

[e-mail protetta]:~$ nikto -h 192.168.30.128 -p 65535.65536Oppure puoi specificare un intervallo di porte come:

[e-mail protetta]:~$ nikto -h 192.168.30.128 -p 65535-65545Utilizzo degli URL per specificare un host di destinazione

Per specificare il target tramite il suo URL utilizzeremo un comando:

[email protected]:~$ nikto -h http:// www.esempio.comeNikto i risultati della scansione possono essere esportati in diversi formati come CSV, HTML, XML ecc. Per salvare i risultati in un formato di output specifico, è necessario specificare il -o (uscita) opzione e anche il -f (formato) opzione.

Esempio :

[e-mail protetta]:~$ nikto -h 192.168.30.128 -o test.html -F htmlOra possiamo accedere al report tramite browser

Parametro di sintonia

Un altro componente decente in Nikto è la probabilità di caratterizzare il test utilizzando il - Messa a punto parametro. Ciò ti consentirà di eseguire solo i test di cui hai bisogno, il che può farti risparmiare molto tempo:

- Upload di file

- File/registri interessanti

- Configurazioni errate

- Rivelazione di un 'informazione

- Iniezione (XSS ecc.)

- Recupero file remoto

- Denial of service (DOS)

- Recupero file remoto

- Shell remota - Esecuzione di comandi

- SQL Injection

- Bypass di autenticazione

- Identificazione del software

- Inclusione di sorgenti remote

- Esecuzione dell'accordatura inversa (tutti tranne quelli specificati)

Ad esempio, per testare l'iniezione SQL e il recupero dei file remoti, scriveremo il seguente comando:

[e-mail protetta]:~$ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlAssociazione delle scansioni con Metasploit

Una delle cose più interessanti di Nikto è che puoi accoppiare l'output di una scansione con il formato leggibile di Metasploit. In questo modo puoi utilizzare l'output di Nikto in Metasploit per sfruttare la particolare vulnerabilità. Per farlo, usa i comandi sopra e aggiungi -Formato msf+ all'estremità. Aiuterà ad accoppiare rapidamente i dati recuperati con un exploit armato.

[e-mail protetta]:~$ nikto -hCONCLUSIONE

Nikto è uno strumento di valutazione del server Web famoso e semplice da utilizzare per scoprire rapidamente potenziali problemi e vulnerabilità. Nikto dovrebbe essere la tua prima decisione durante il test di server Web e applicazioni Web. Nikto sta filtrando per 6700 documenti/programmi potenzialmente rischiosi, verifica la presenza di moduli obsoleti su più di 1250 server e adatta i problemi espliciti su più di 270 server come indicato dall'autorità Sito Nikto. Dovresti sapere che l'utilizzo di nikto non è una procedura furtiva significa che un sistema di rilevamento delle intrusioni può rilevarlo facilmente. È stato creato per l'analisi della sicurezza, quindi la furtività non è mai stata una priorità.

Phenquestions

Phenquestions