Installazione di THC Hydra

Scarica THC idra da https://github.com/vanhauser-thc/thc-idra.

Una volta scaricato, estrai i file ed esegui quanto segue:

cd thc-hydra-master/./configurare

rendere

fare installare

Se stai usando Ubuntu/Debian, digita anche quanto segue:

apt-get install libssl-dev libssh-dev libidn11-dev libpcre3-dev \libgtk2.0-dev libmysqlclient-dev libpq-dev libsvn-dev \

firebird-dev libmemcached-dev libgpg-error-dev \

libgcrypt11-dev libgcrypt20-dev

Utilizzo della CLI

Qui, esaminiamo come utilizzare Hydra con protocolli comuni.

SSH/FTP/RDP/TELNET/MYSQL

Bisogna ricordare che Hydra può gestire circa 55 protocolli diversi. Questi sono solo alcuni esempi dei protocolli più trattati, come ssh, ftp, rdp, telnet e mysql. Tuttavia, lo stesso principio si applica ai restanti protocolli.

Per far funzionare Hydra con un protocollo, avrai bisogno di un nome utente (-l) o un elenco di nomi utente (-L), un elenco di password (un file di password) e l'indirizzo IP di destinazione associato al protocollo. Puoi aggiungere ulteriori parametri se lo desideri. Ad esempio, -V per verbosità.

idra -lIn alternativa, puoi anche formattarlo come segue:

idra -l-l o -L: nome utente o elenco di nomi utente da tentare

-P: lista password

-sport

-V: verboso

Ad esempio, per FTP:

idra -V -f -lO

idra -lHTTP-GET-FORM

A seconda del tipo di richiesta, GET o POST, puoi utilizzare http-get-form o http-post-form. Sotto l'elemento inspect, puoi capire se la pagina è un GET o POST. È quindi possibile utilizzare il modulo http-get quando si tenta di trovare la password per una combinazione nome utente: password sul Web (ad esempio, un sito Web).

idra -l-l o -L: nome utente o elenco di nomi utente da tentare

-P: lista password

-f : ferma quando viene trovata la password

-V: verboso

a: pagina di accesso

b: combinazione nome utente/password

c: messaggio di errore ricevuto se il login fallisce

d: H=cookie di sessione

Ad esempio, supponiamo di voler hackerare DVWA (Damn Vulnerable Web Application). Una volta online utilizzando apache2, dovrebbe essere sul tuo IP locale. Nel mio caso, è a http://10.0.2.15.

Così il:

un: /vulnerabilità/bruta/

Successivamente, abbiamo bisogno di b e c. Quindi, proviamo ad accedere con credenziali false (qualsiasi cosa qui andrà bene). Il sito visualizza questo messaggio: “Nome utente o password errati.” Pertanto, utilizzeremo il messaggio c:

c: nome utente o password errati

Quindi, b sarà il seguente:

b: username=^USER^&password=^PASS^&Login=Login#Sostituisci le credenziali inserite con ^USER^ e ^PASS^. Se si trattasse di una richiesta POST, troverai queste informazioni nell'elemento inspect > scheda Richiesta.

Quindi, sotto l'elemento ispeziona, copia il cookie. Questo sarà d:

d: H=Cookie:PHPSESSID=3046g4jmq4i504ai0gnvsv0ri2;security=bassoQuindi, ad esempio:

idra -l admin -P /home/kalyani/rockyou.txt -V -f 10.0.2.15 http-get-form“/vulnerabilità/brute/:username=^USER^&password=^PASS^&Login=Login

#:nome utente o password errati:

H=Cookie:PHPSESSID=3046g4jmq4i504ai0gnvsv0ri2;security=low”

Quando lo esegui e se la password è nell'elenco, la troverà per te.

Tuttavia, se questo risulta essere troppo lavoro per te, non c'è bisogno di stressarsi perché c'è anche una versione GUI. È molto più semplice della versione CLI. La versione GUI di THC idra si chiama Hydra GTK.

Installazione di Hydra GTK

In Ubuntu, puoi semplicemente installare Hydra GTK usando il seguente comando:

sudo apt-get install idra-gtk -yUna volta installato, avrai bisogno di quanto segue:

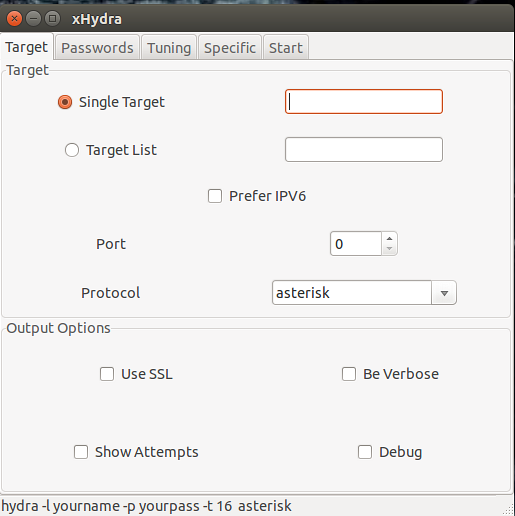

- Un obiettivo o un elenco di obiettivi: questo è l'indirizzo IP del protocollo che desideri attaccare

- Numero di porta: il numero di porta associato al protocollo

- Protocollo: ssh, ftp, mysql, ecc..

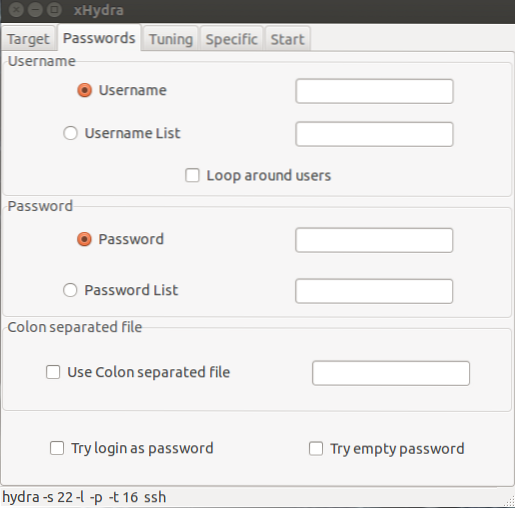

- Nome utente: inserisci un nome utente o un elenco di nomi utente

- Password o Elenco password

A seconda che tu voglia hackerare uno o più bersagli, puoi inserire uno o più bersagli nella casella dei bersagli. Supponi di attaccare un singolo bersaglio, un SSH, situato a 999.999.999.999 (un falso indirizzo IP, ovviamente). Nella casella di destinazione, avresti messo 999.999.999.999, e nella sezione della porta, avresti messo 22. Sotto il protocollo, metteresti SSH. Sarebbe opportuno spuntare anche le caselle “sii prolisso” e “mostra tentativi”. La casella "essere verbose" è equivalente a -v in THC Hydra, mentre la casella "mostra tentativi" è equivalente a -V in THC Hydra. Il vantaggio di Hydra è che può gestire un gran numero di protocolli.

Nella scheda successiva, inserisci il nome utente che desideri o un elenco di nomi utente (la posizione dell'elenco di nomi utente in questo caso). Ad esempio, nella "lista dei nomi utente", inserirei "/home/kalyani/elenco dei nomi utente.TXT". Lo stesso vale per le password. La posizione del file della password viene inserita nella casella denominata "elenco delle password". Una volta che questi sono stati compilati, il resto è facile. Puoi lasciare l'ottimizzazione e le schede specifiche così come sono e fare clic sul pulsante di avvio sotto la scheda di avvio.

Hydra GTK è molto più facile da usare rispetto a THC Hydra, anche se sono la stessa cosa. Sia che utilizzi THC Hydra o Hydra GTK, entrambi sono ottimi strumenti per decifrare le password. Il problema in genere riscontrato si presenterà sotto forma di elenco di password utilizzato. Ovviamente puoi usare altri programmi come crunch e generatori di elenchi di parole per personalizzare il tuo elenco di password a tuo piacimento. Tuttavia, se puoi anche adattare l'elenco delle password al tuo uso, Hydra può diventare un alleato molto potente.

Felice Hacking!

Phenquestions

Phenquestions