Solitamente, quando rileva la presenza di un rootkit la vittima deve reinstallare il sistema operativo e nuovo hardware, analizzare i file da trasferire alla sostituzione e nel peggiore dei casi sarà necessaria la sostituzione dell'hardware.È importante evidenziare la possibilità di falsi positivi, questo è il problema principale di chkrootkit, quindi quando viene rilevata una minaccia la raccomandazione è di eseguire ulteriori alternative prima di prendere misure, questo tutorial esplorerà anche brevemente rkhunter come alternativa. È anche importante dire che questo tutorial è ottimizzato per gli utenti di distribuzioni Debian e Linux, l'unica limitazione per gli utenti di altre distribuzioni è la parte di installazione, l'utilizzo di chkrootkit è lo stesso per tutte le distro.

Poiché i rootkit hanno una varietà di modi per raggiungere i propri obiettivi nascondendo software dannoso, Chkrootkit offre una varietà di strumenti per permettersi questi modi. Chkrootkit è una suite di strumenti che include il programma principale chkrootkit e librerie aggiuntive elencate di seguito:

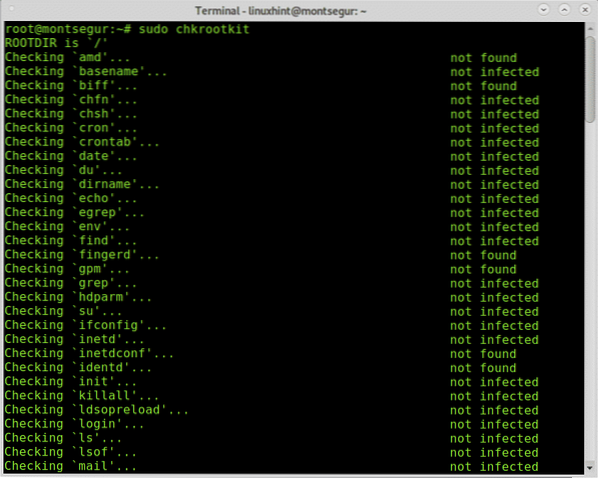

chkrootkit: Programma principale che controlla i binari del sistema operativo per le modifiche del rootkit per sapere se il codice è stato adulterato.

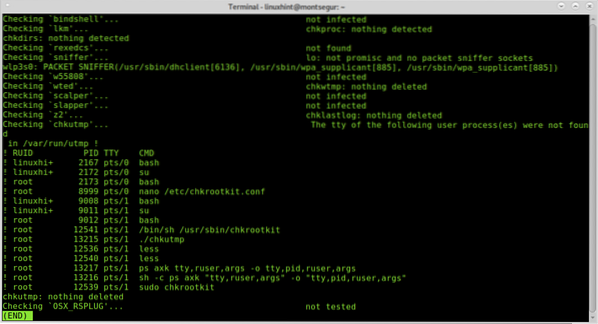

ifpromisc.c: controlla se l'interfaccia è in modalità promiscua. Se un'interfaccia di rete è in modalità promiscua, può essere utilizzata da un utente malintenzionato o da un software dannoso per acquisire il traffico di rete e analizzarlo successivamente.

chklastlog.c: controlla le cancellazioni dell'ultimo log. Lastlog è un comando che mostra informazioni sugli ultimi accessi. Un utente malintenzionato o rootkit può modificare il file per evitare il rilevamento se l'amministratore di sistema controlla questo comando per apprendere informazioni sugli accessi.

chkwtmp.c: controlla le eliminazioni di wtmp. Allo stesso modo, allo script precedente, chkwtmp controlla il file wtmp, che contiene informazioni sui login degli utenti per cercare di rilevare modifiche su di esso nel caso in cui un rootkit abbia modificato le voci per impedire il rilevamento di intrusioni.

check_wtmpx.c: Questo script è lo stesso del precedente ma sistemi Solaris.

chkproc.c: verifica la presenza di segni di trojan all'interno di LKM (moduli del kernel caricabili).

chkdirs.c: ha la stessa funzione del precedente, controlla la presenza di trojan all'interno dei moduli del kernel.

stringhe.c: sostituzione rapida e sporca delle stringhe con l'obiettivo di nascondere la natura del rootkit.

chkutmp.c: questo è simile a chkwtmp ma controlla invece il file utmp.

Tutti gli script sopra menzionati vengono eseguiti quando eseguiamo chkrootkit.

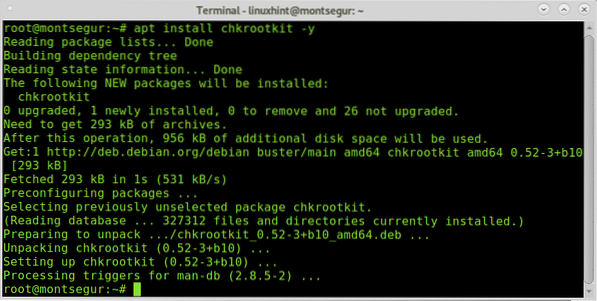

Per iniziare l'installazione di chkrootkit su Debian ed eseguire le distribuzioni Linux basate:

# apt install chkrootkit -y

Una volta installato per eseguirlo, esegui:

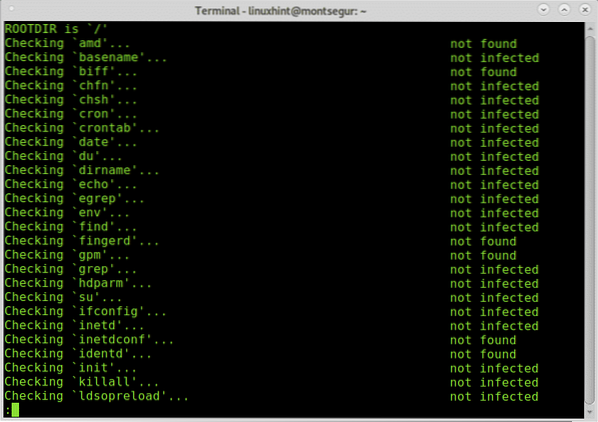

# sudo chkrootkit

Durante il processo puoi vedere tutti gli script che integrano chkrootkit vengono eseguiti facendo ognuno la sua parte.

Puoi ottenere una visualizzazione più comoda con lo scorrimento l'aggiunta di pipe e meno:

# sudo chkrootkit | Di meno

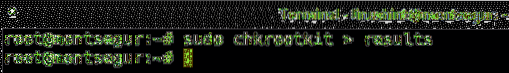

Puoi anche esportare i risultati in un file utilizzando la seguente sintassi:

# sudo chkrootkit > risultati

Quindi per vedere il tipo di output:

# risultati in meno

Nota: puoi sostituire "risultati" con qualsiasi nome tu voglia dare al file di output.

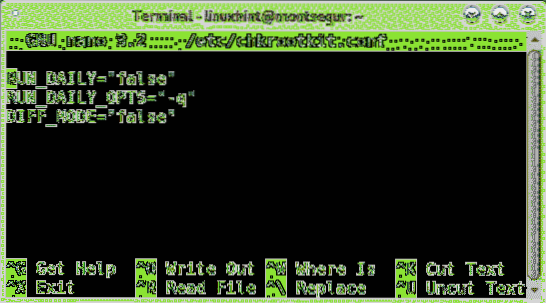

Per impostazione predefinita è necessario eseguire chkrootkit manualmente come spiegato sopra, tuttavia è possibile definire scansioni automatiche giornaliere modificando il file di configurazione di chkrootkit situato in /etc/chkrootkit.conf, provalo usando nano o qualsiasi editor di testo che ti piace:

# nano /etc/chkrootkit.conf

Per ottenere la scansione automatica giornaliera della prima riga contenente RUN_DAILY=”falso” dovrebbe essere modificato in RUN_DAILY="vero"

Ecco come dovrebbe apparire:

stampa CTRL+X e sì per salvare ed uscire.

Rootkit Hunter, un'alternativa a chkrootkit:

Un'altra opzione per chkrootkit è RootKit Hunter, è anche un complemento considerando che se hai trovato rootkit utilizzando uno di essi, l'utilizzo dell'alternativa è obbligatorio per scartare i falsi positivi.

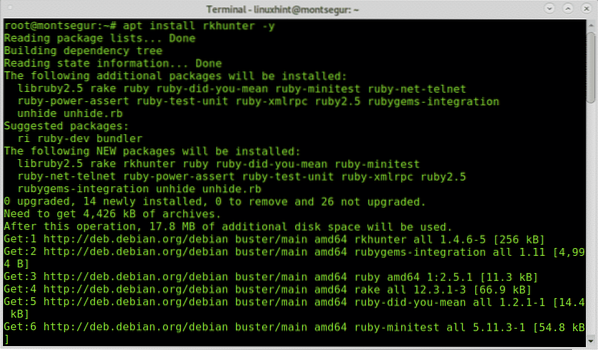

Per iniziare con RootKitHunter, installalo eseguendo:

# apt install rkhunter -y

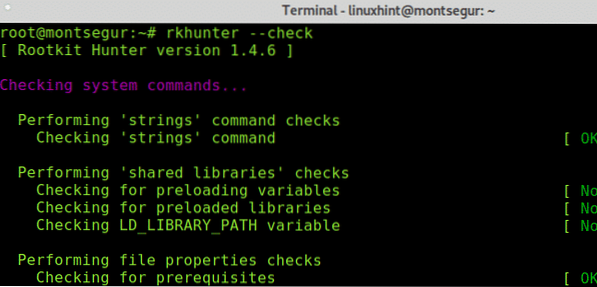

Una volta installato, per eseguire un test eseguire il seguente comando:

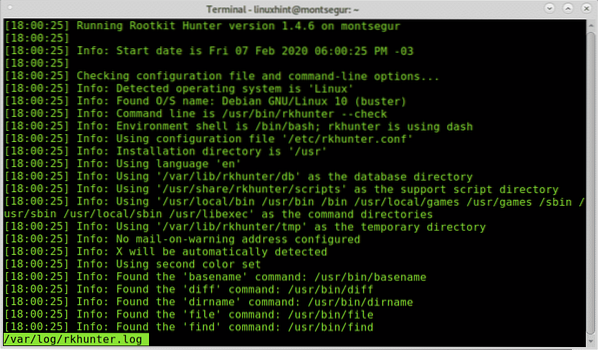

#rkhunter --checkCome puoi vedere, come chkrootkit il primo passo di RkHunter è analizzare i binari di sistema, ma anche le librerie e le stringhe:

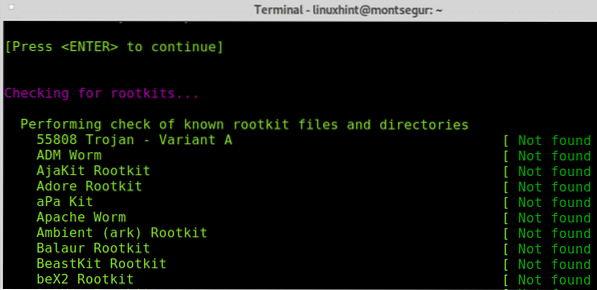

Come vedrai, contrariamente a chkrootkit RkHunter ti chiederà di premere INVIO per continuare con i passaggi successivi, in precedenza RootKit Hunter controllava i binari e le librerie di sistema, ora andrà per i rootkit noti:

Premi INVIO per consentire a RkHunter di procedere con la ricerca dei rootkit:

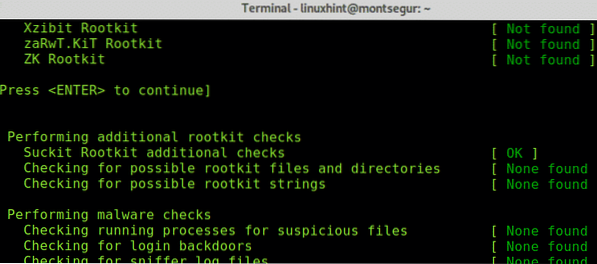

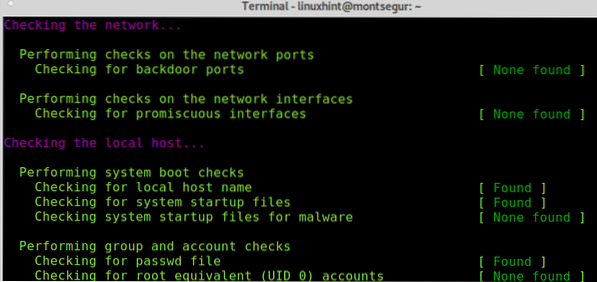

Quindi, come chkrootkit, controllerà le interfacce di rete e anche le porte note per essere utilizzate da backdoor o trojan:

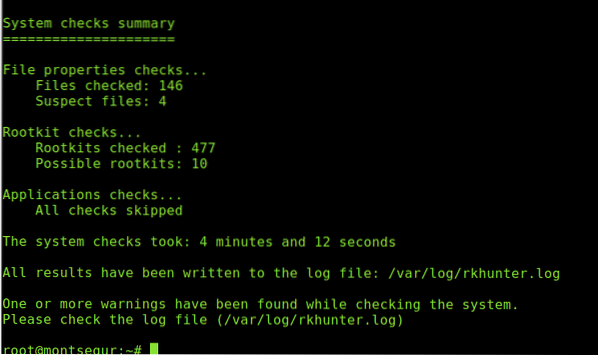

Infine stamperà un riepilogo dei risultati.

Puoi sempre accedere ai risultati salvati su /var/log/rkhunter.log:

Se sospetti che il tuo dispositivo possa essere infetto da un rootkit o compromesso, puoi seguire i consigli elencati in https://linuxhint.com/detect_linux_system_hacked/.

Spero che tu abbia trovato utile questo tutorial su Come installare, configurare e utilizzare chkrootkit. Continua a seguire LinuxHint per ulteriori suggerimenti e aggiornamenti su Linux e il networking.

Phenquestions

Phenquestions