Gli esseri umani sono la migliore risorsa e punto finale delle vulnerabilità della sicurezza mai. L'ingegneria sociale è un tipo di attacco che prende di mira il comportamento umano manipolando e giocando con la loro fiducia, con l'obiettivo di ottenere informazioni riservate, come conto bancario, social media, e-mail, persino l'accesso al computer di destinazione. Nessun sistema è sicuro, perché il sistema è fatto dall'uomo.Il vettore di attacco più comune che utilizza gli attacchi di ingegneria sociale è il phishing diffuso tramite lo spamming di posta elettronica. Prendono di mira una vittima che ha un conto finanziario come informazioni bancarie o della carta di credito.

Gli attacchi di ingegneria sociale non entrano direttamente in un sistema, ma utilizzano l'interazione sociale umana e l'attaccante ha a che fare direttamente con la vittima.

Ti ricordi Kevin Mitnick? La leggenda dell'ingegneria sociale della vecchia era. Nella maggior parte dei suoi metodi di attacco, era solito indurre le vittime a credere di possedere l'autorità del sistema. Potresti aver visto il suo video dimostrativo di Social Engineering Attack su YouTube. Guardarlo!

In questo post ti mostrerò il semplice scenario di come implementare l'attacco di ingegneria sociale nella vita quotidiana. È così facile, basta seguire attentamente il tutorial. Spiegherò lo scenario chiaramente.

Attacco di ingegneria sociale per ottenere l'accesso alla posta elettronica

Obbiettivo: Acquisizione delle informazioni sull'account delle credenziali di posta elettronica

attaccante: Me

Bersaglio: Il mio amico. (Veramente? sì)

Dispositivo: Computer o laptop con Kali Linux. E il mio cellulare!

Ambiente: Ufficio (al lavoro)

Attrezzo: Toolkit di ingegneria sociale (SET)

Quindi, in base allo scenario sopra, puoi immaginare che non abbiamo nemmeno bisogno del dispositivo della vittima, ho usato il mio laptop e il mio telefono. Ho solo bisogno della sua testa e della sua fiducia, e anche della stupidità! Perché, sai, la stupidità umana non può essere riparata, sul serio!

In questo caso, prima configureremo la pagina di accesso dell'account Gmail di phishing nel mio Kali Linux e utilizzeremo il mio telefono come dispositivo di attivazione. Perché ho usato il mio telefono?? Spiegherò di seguito, più tardi.

Fortunatamente non installeremo alcuno strumento, la nostra macchina Kali Linux ha SET (Social Engineering Toolkit) preinstallato, è tutto ciò di cui abbiamo bisogno. Oh sì, se non sai cos'è SET, ti darò lo sfondo su questo toolkit.

Social Engineering Toolkit, è progettato per eseguire test di penetrazione sul lato umano. IMPOSTATO (in breve) è sviluppato dal fondatore di TrustedSec (https://www.Trustedsec.com/set-toolkit-social-engineer/), che è scritto in Python ed è open source.

Va bene, è bastato, facciamo la pratica. Prima di condurre l'attacco di ingegneria sociale, dobbiamo prima impostare la nostra pagina di phising. Ecco, sono seduto sulla mia scrivania, il mio computer (che esegue Kali Linux) è connesso a Internet sulla stessa rete Wi-Fi del mio telefono cellulare (sto usando Android).

PASSO 1. PAGINA DI IMPOSTAZIONE PHISING

Setoolkit utilizza l'interfaccia della riga di comando, quindi non aspettarti "clicky-clicky" di cose qui. Apri il terminale e digita:

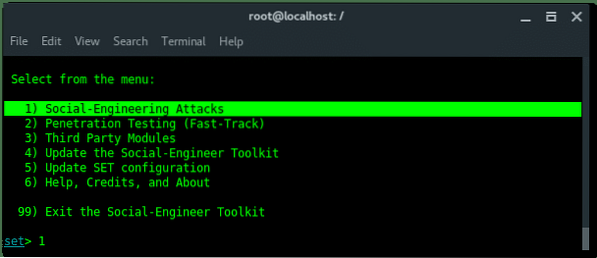

~# kit di strumentiVedrai la pagina di benvenuto in alto e le opzioni di attacco in basso, dovresti vedere qualcosa del genere.

Sì, certo, ci esibiremo Attacchi di ingegneria sociale, quindi scegli il numero 1 e premi INVIO.

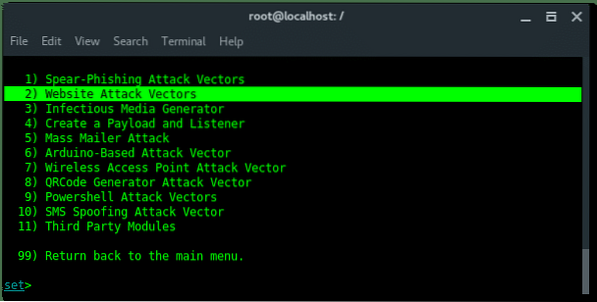

E poi ti verranno visualizzate le opzioni successive e scegli il numero 2. Vettori di attacco al sito web. Colpire ACCEDERE.

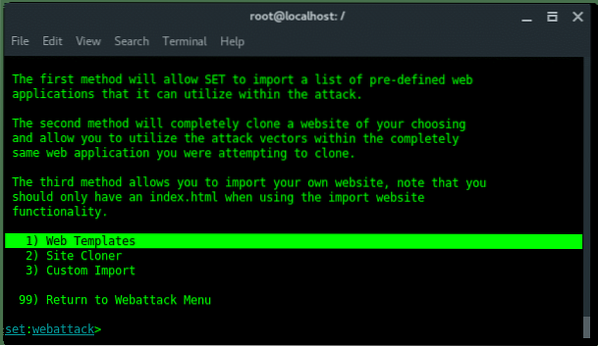

Successivamente, scegliamo il numero 3. Metodo di attacco di Credential Harvester. Colpire accedere.

Ulteriori opzioni sono più ristrette, SET ha una pagina di phising preformattata di siti Web popolari, come Google, Yahoo, Twitter e Facebook. Ora scegli il numero 1. Modelli Web.

Perché il mio PC Kali Linux e il mio telefono cellulare erano nella stessa rete Wi-Fi, quindi basta inserire l'attaccante (il mio PC) indirizzo IP locale. e colpisci ACCEDERE.

PS: per controllare l'indirizzo IP del tuo dispositivo, digita: 'ifconfig'

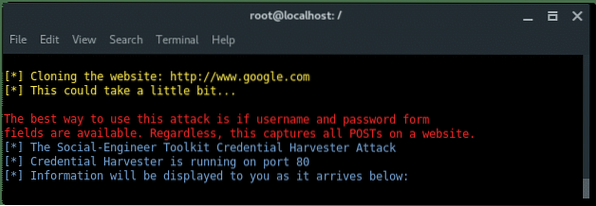

Bene finora, abbiamo impostato il nostro metodo e l'indirizzo IP dell'ascoltatore. In queste opzioni sono elencati i modelli di phising web predefiniti come menzionato sopra. Perché abbiamo mirato alla pagina dell'account Google, quindi scegliamo il numero 2. Google. Colpire ACCEDERE.

il

il

Ora, SET avvia il mio server Web Kali Linux sulla porta 80, con la falsa pagina di accesso dell'account Google. Il nostro setup è fatto. Ora sono pronto per entrare nella stanza dei miei amici per accedere a questa pagina di phishing usando il mio cellulare.

PASSO 2. VITTIME DI CACCIA

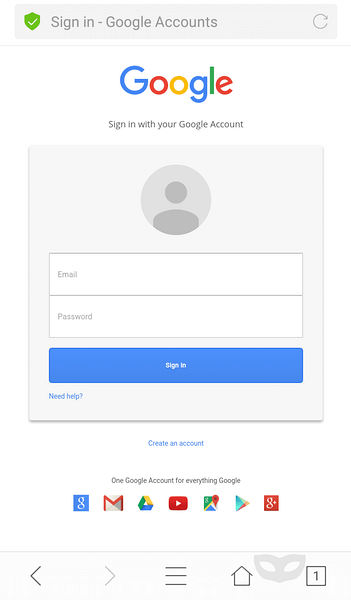

Il motivo per cui sto usando il cellulare (Android)? Vediamo come viene visualizzata la pagina nel mio browser Android integrato. Quindi, sto accedendo al mio server web Kali Linux su 192.168.43.99 nel browser. Ed ecco la pagina:

Vedere? Sembra così reale, non ci sono problemi di sicurezza visualizzati su di esso. La barra degli URL che mostra il titolo invece dell'URL stesso. Sappiamo che gli stupidi la riconosceranno come la pagina originale di Google.

Quindi, porto il mio telefono cellulare, entro dal mio amico e parlo con lui come se non fossi riuscito ad accedere a Google e agisco se mi chiedo se Google si è bloccato o ha avuto errori. Do il mio telefono e gli chiedo di provare ad accedere usando il suo account. Non crede alle mie parole e inizia immediatamente a digitare le informazioni del suo account come se qui non succedesse nulla di male. ahahah.

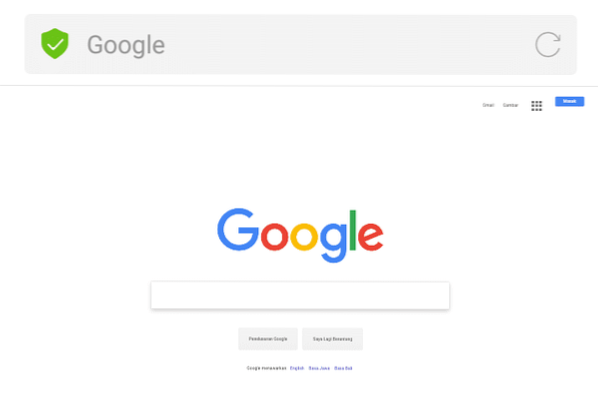

Ha già digitato tutti i moduli richiesti e mi ha permesso di fare clic su registrati pulsante. Faccio clic sul pulsante ... Ora si sta caricando ... E poi abbiamo la pagina principale del motore di ricerca di Google come questa.

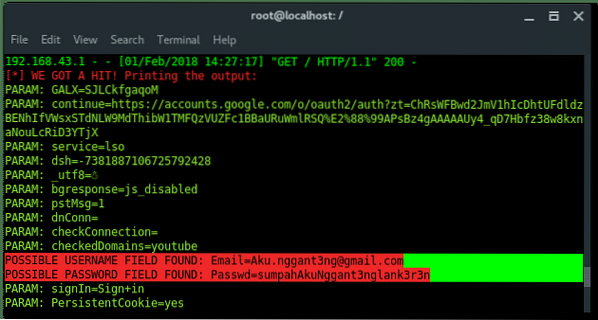

PS: una volta che la vittima fa clic sul registrati pulsante, invierà le informazioni di autenticazione al nostro dispositivo di ascolto e verrà registrato.

Non sta succedendo niente, gli dico, il Registrati il pulsante è ancora lì, non sei riuscito ad accedere però. E poi riapro la pagina di phising, mentre un altro amico di questo stupido viene da noi. No, abbiamo un'altra vittima.

Finché non interrompo il discorso, poi torno alla mia scrivania e controllo il registro del mio SET. E qui abbiamo,

Goccha… ti amo!!!

In conclusione

Non sono bravo a raccontare storie (questo è il punto), per riassumere l'attacco finora i passaggi sono:

- Aperto 'set di strumenti'

- Scegliere 1) Attacchi di ingegneria sociale

- Scegliere 2) Vettori di attacco al sito web

- Scegliere 3) Metodo di attacco di Credential Harvester

- Scegliere 1) Modelli Web

- Inserisci il indirizzo IP

- Scegliere Google

- Buona caccia ^_^

Phenquestions

Phenquestions