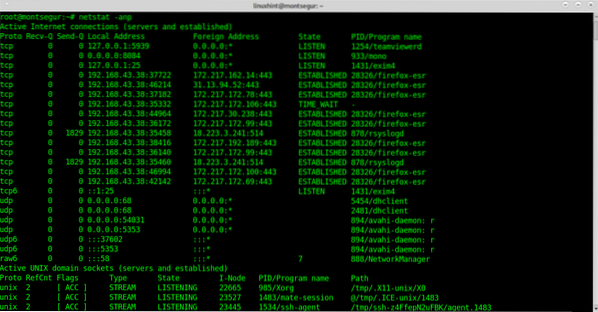

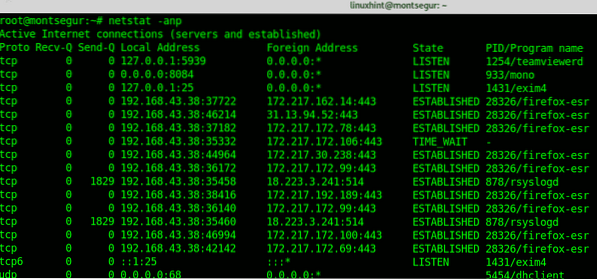

Usando il comando netstat per trovare porte aperte:

Uno dei comandi più basilari per monitorare lo stato del tuo dispositivo è netstat che mostra le porte aperte e le connessioni stabilite.

Di seguito un esempio di netstat con output di opzioni aggiuntive:

# netstat -anp

Dove:

-un: mostra lo stato per i socket.

-n: mostra gli indirizzi IP invece degli hots.

-p: mostra il programma che stabilisce la connessione.

Un estratto di output sembra migliore:

La prima colonna mostra il protocollo, puoi vedere che sono inclusi sia TCP che UDP, la prima schermata mostra anche i socket UNIX. Se sospetti che qualcosa non vada, il controllo delle porte è ovviamente obbligatorio.

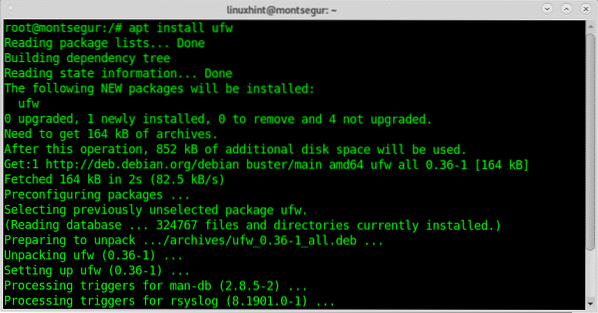

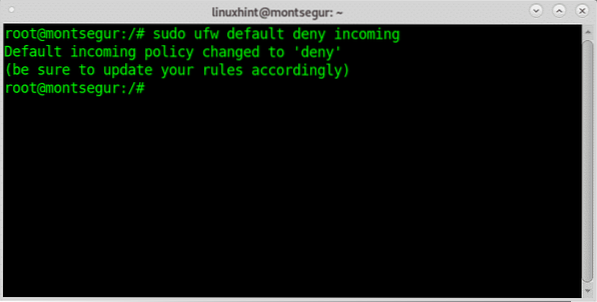

Impostare le regole di base con UFW:

LinuxHint ha pubblicato ottimi tutorial su UFW e Iptables, qui mi concentrerò su un firewall con policy restrittive. Si consiglia di mantenere una politica restrittiva che nega tutto il traffico in entrata a meno che non si desideri che sia consentito.

Per installare l'esecuzione UFW:

# apt install ufw

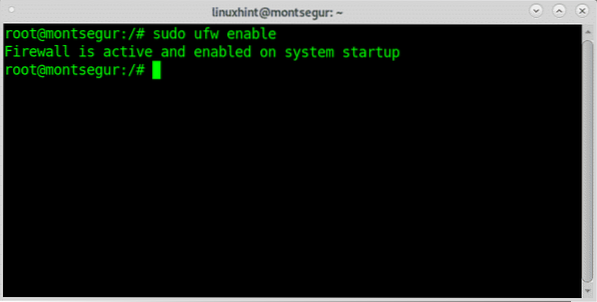

Per abilitare il firewall all'avvio eseguire:

# sudo ufw enable

Quindi applica una politica restrittiva predefinita eseguendo:

# sudo ufw default nega in arrivo

Dovrai aprire manualmente le porte che desideri utilizzare eseguendo:

# ufw consentiVerifica te stesso con nmap:

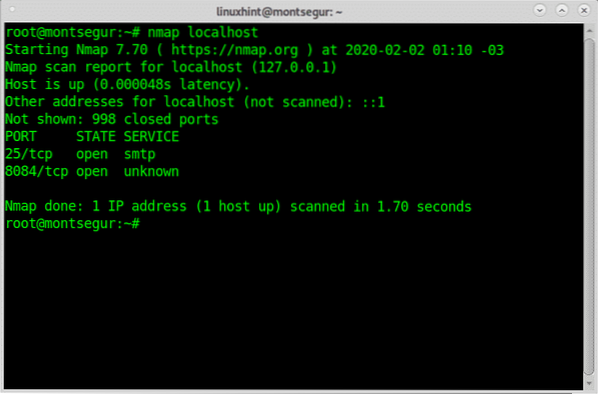

Nmap è, se non il migliore, uno dei migliori scanner di sicurezza sul mercato. È lo strumento principale utilizzato dagli amministratori di sistema per controllare la sicurezza della propria rete. Se sei in una DMZ puoi scansionare il tuo IP esterno, puoi anche scansionare il tuo router o il tuo host locale.

Una scansione molto semplice contro il tuo localhost sarebbe:

Come vedi, l'output mostra che la mia porta 25 e la porta 8084 sono aperte.

Nmap ha molte possibilità, tra cui sistema operativo, rilevamento della versione, scansioni di vulnerabilità, ecc.

Su LinuxHint abbiamo pubblicato molti tutorial incentrati su Nmap e le sue diverse tecniche. Le trovi qui.

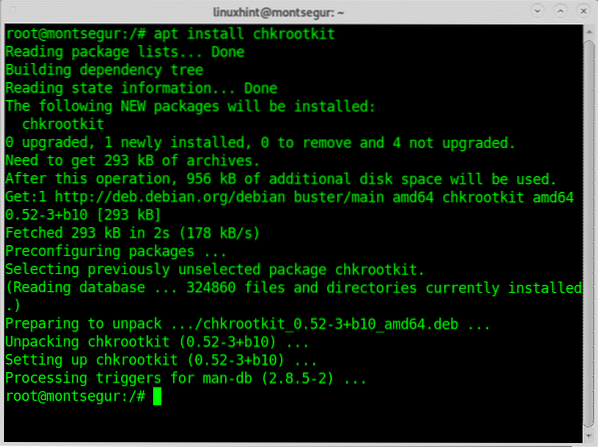

Il comando chkrootkit per controllare il tuo sistema per le infezioni da chrootkit:

I rootkit sono probabilmente la minaccia più pericolosa per i computer. Il comando chkrootkit

(controlla rootkit) può aiutarti a rilevare i rootkit noti.

Per installare chkrootkit, esegui:

# apt install chkrootkit

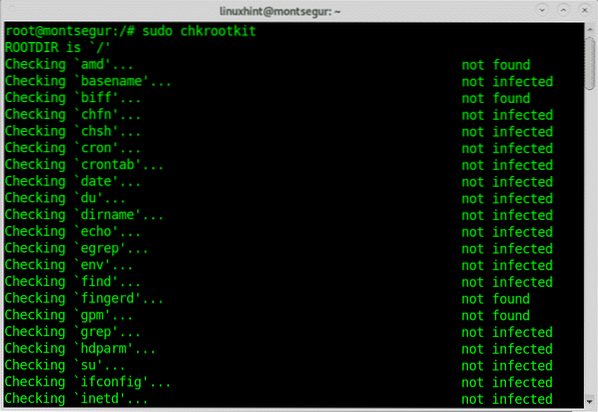

Quindi eseguire:

# sudo chkrootkit Usando il comando superiore per controllare i processi che occupano la maggior parte delle tue risorse:

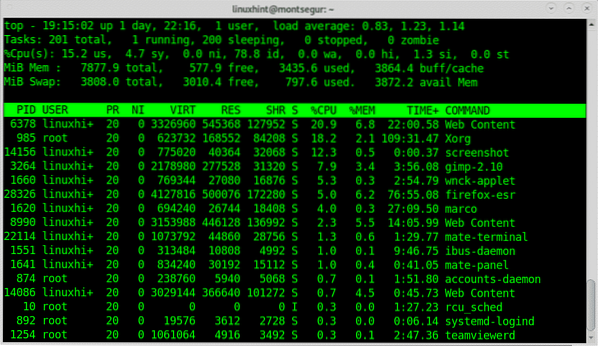

Usando il comando superiore per controllare i processi che occupano la maggior parte delle tue risorse:

Per avere una visione veloce delle risorse in esecuzione puoi usare il comando top, sul terminale run:

# superiore

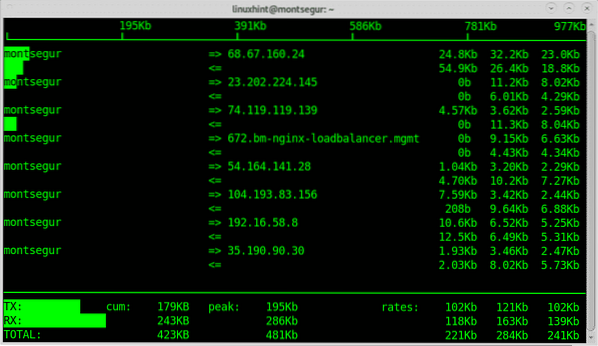

Il comando iftop per monitorare il traffico di rete:

Un altro ottimo strumento per monitorare il tuo traffico è iftop,

# sudo iftopNel mio caso:

# sudo iftop wlp3s0

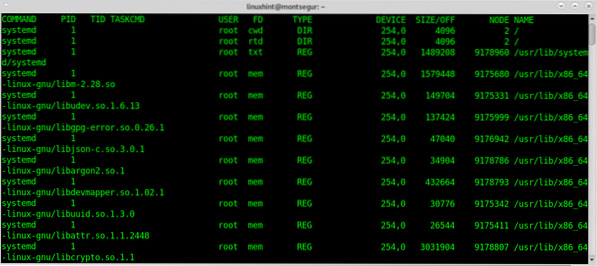

Il comando lsof (list open file) per verificare l'associazione dei file<>processi:

Dopo essere stato sospettoso, qualcosa non va, il comando lsof può elencarti i processi aperti e a quali programmi sono associati, sulla console esegui:

# lsof

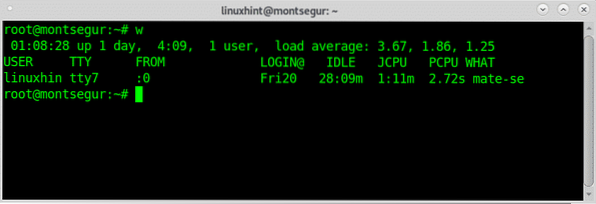

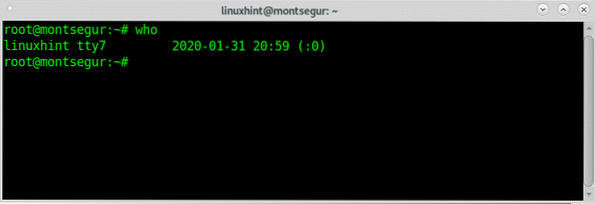

Il chi e il w per sapere chi ha effettuato l'accesso al tuo dispositivo:

Inoltre, per sapere come difendere il tuo sistema è obbligatorio sapere come reagire prima di sospettare che il tuo sistema sia stato violato. Uno dei primi comandi da eseguire prima di tale situazione sono w o Oms che mostrerà quali utenti hanno effettuato l'accesso al tuo sistema e attraverso quale terminale. Cominciamo con il comando w:

# w

Nota: i comandi "w" e "who" potrebbero non mostrare gli utenti registrati da pseudo terminali come il terminale Xfce o il terminale MATE.

La colonna chiamata UTENTE visualizza il nome utente, lo screenshot sopra mostra che l'unico utente registrato è linuxhint, la colonna TTY mostra il terminale (tty7), la terza colonna A PARTIRE DAL visualizza l'indirizzo dell'utente, in questo scenario non ci sono utenti remoti collegati ma se fossero collegati potresti vedere gli indirizzi IP lì. Il [e-mail protetta] colonna specifica l'ora in cui l'utente ha effettuato l'accesso, la colonna JCPU riassume i minuti del processo eseguito nel terminale o TTY. il PCPU visualizza la CPU utilizzata dal processo elencato nell'ultima colonna CHE COSA.

Mentre w equivale a eseguire uptime, Oms e ps -a insieme un'altra alternativa, nonostante con meno informazioni è il comando "Oms”:

# Oms

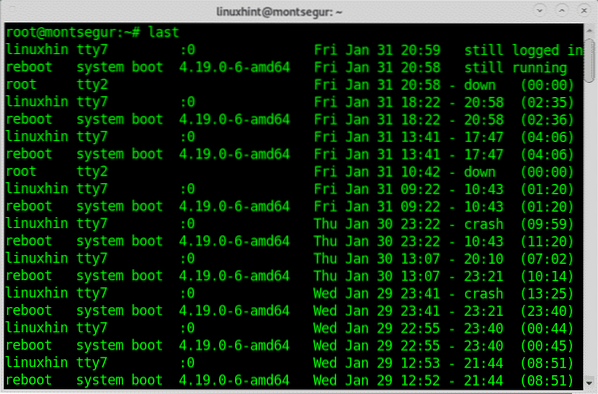

Il comando scorso per controllare l'attività di accesso:

Un altro modo per supervisionare l'attività degli utenti è tramite il comando “last” che permette di leggere il file wtmp che contiene informazioni sull'accesso all'accesso, sull'origine dell'accesso, sull'ora di accesso, con funzionalità per migliorare eventi di accesso specifici, per provarlo eseguire:

Verifica dell'attività di accesso con il comando scorso:

L'ultimo comando legge il file wtmp per trovare informazioni sull'attività di accesso, è possibile stamparlo eseguendo:

# scorso

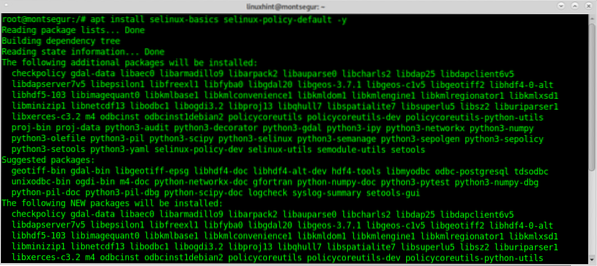

Verifica dello stato di SELinux e abilitalo se necessario:

SELinux è un sistema di restrizione che migliora qualsiasi sicurezza Linux, viene fornito di default su alcune distribuzioni Linux, è ampiamente spiegato qui su linuxhint.

Puoi controllare il tuo stato di SELinux eseguendo:

# sestatusSe ricevi un errore di comando non trovato, puoi installare SELinux eseguendo:

# apt install selinux-basics selinux-policy-default -y

Quindi eseguire:

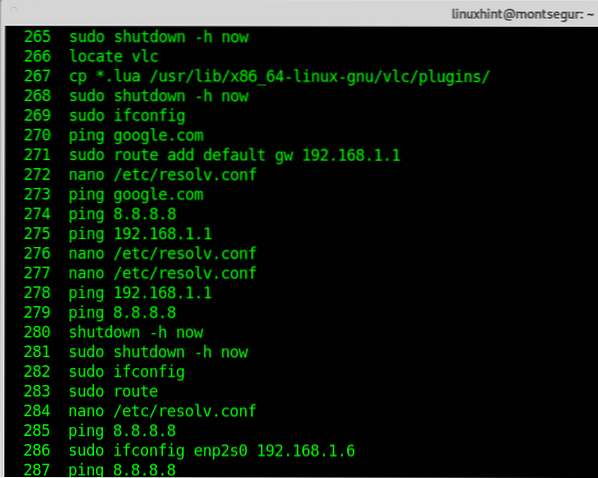

# selinux-activateControlla qualsiasi attività dell'utente usando il comando storia:

In qualsiasi momento, puoi controllare qualsiasi attività dell'utente (se sei root) utilizzando la cronologia dei comandi registrata come utente che desideri monitorare:

# storia

La cronologia dei comandi legge il file bash_history di ogni utente. Naturalmente, questo file può essere adulterato e tu come root puoi leggere questo file direttamente senza invocare la cronologia dei comandi. Tuttavia, se si desidera monitorare l'attività in esecuzione è consigliato.

Spero che tu abbia trovato utile questo articolo sui comandi di sicurezza essenziali di Linux. Continua a seguire LinuxHint per ulteriori suggerimenti e aggiornamenti su Linux e il networking.

Phenquestions

Phenquestions