H.D.Moore, un esperto di sicurezza di rete, ha creato Metasploit in Perl nel 2003. Lo ha progettato per essere uno strumento di sfruttamento automatizzato che elimina il requisito costante della verifica manuale. La prima versione è stata rilasciata con un numero limitato di exploit. Successivamente, è stato adattato a Ruby, che ha permesso a molti esperti di sicurezza informatica di sviluppare ulteriormente il progetto. Nel 2006, il framework consisteva in oltre 200 exploit.

In questo articolo, introdurremo prima il framework Metasploit, tratteremo le sue varie interfacce e componenti ed eseguiremo un'attività a livello di superficie con Metasploit Framework, che comporterà la ricerca di indirizzi e-mail nei motori di ricerca.

Una breve introduzione ai componenti di Metasploit

Alcuni dei interfacce del Metasploit Framework con cui è possibile interagire includono quanto segue:

- msfconsole - una shell interattiva che consente la navigazione e la manipolazione

- msfcli - richiama il terminale/cmd

- msfgui - sta per Metasploit Framework Graphical User Interface

- Armitage - uno strumento GUI basato su Java che facilita le attività di Metasploit

- Interfaccia web della comunità Metasploit - questa interfaccia è stata sviluppata da eapid7 per ottimizzare il framework per il pen-test

Inoltre, ce ne sono diversi moduli che espandono le funzionalità di Metasploit.

Moduli

I moduli sono frammenti di codice che il framework Metasploit utilizza per eseguire attività di sfruttamento e scansione. Il framework Metasploit contiene i seguenti moduli:

Sfruttare: moduli che avviano lo sfruttamento dando all'attaccante l'accesso al sistema di destinazione. Una volta all'interno del sistema compromesso, gli exploit iniziano lo sfruttamento caricando il modulo payload.

Carico utile: Una volta iniettato dal framework, un modulo payload consente all'attaccante di navigare nel sistema e trasferire dati da e verso il sistema. Il grado di libertà quando si tratta di tali azioni dipende dall'architettura del payload e da quanto è adatto al sistema operativo del sistema violato.

Ausiliario: I moduli ausiliari consentono di eseguire azioni arbitrarie e una tantum, come scansione delle porte, fuzzing, ricognizione, attacchi dos, ecc

No: Un carico utile può bloccarsi quando atterra su una posizione di memoria non valida. Un modulo Nop impedisce che ciò accada ripetendo le istruzioni della macchina dall'inizio se il carico utile raggiunge una posizione non valida.

Inviare: Lo sfruttamento successivo inizia quando si entra con successo in un sistema compromesso. I moduli di posta includono funzionalità che aiutano nel post-sfruttamento, come facilitare la navigazione attraverso il sistema. I moduli Post consentono anche di attaccare altri sistemi nelle reti.

Encoder: Lo scopo principale degli encoder è evitare il rilevamento dal sistema. Questi moduli negano al sistema di eseguire una determinata attività che potrebbe compromettere l'exploit e l'attacco, come l'ispezione da parte dell'antivirus o le restrizioni da un firewall.

Ascoltatori: Questi moduli cercano connessioni dal modulo payload nel sistema compromesso. Ciò aiuta a migliorare la connettività e a determinare il coordinamento emergente tra i componenti di Metasploit.

Sfruttamento con Metasploit

Ora che abbiamo introdotto il framework Metasploit e i suoi vari componenti, inizieremo con lo sfruttamento.

Estrazione di indirizzi e-mail disponibili pubblicamente da un motore di ricerca

Inizieremo raccogliendo alcuni ID email da un motore di ricerca

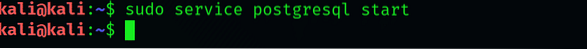

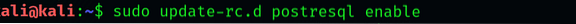

Innanzitutto, avvia Metasploit tramite l'interfaccia msfconsole, dopo aver abilitato il servizio PostgreSQL.

$ sudo service postgresql start

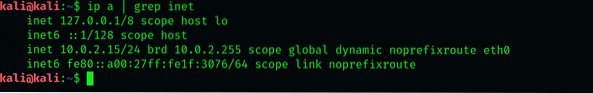

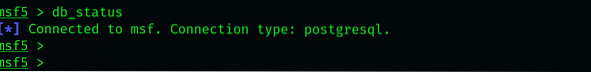

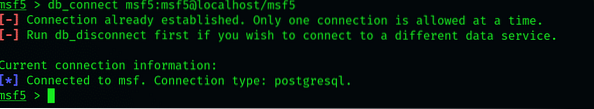

Con tutto ciò impostato, è necessario connettere il database a msfconsole. Verificare se la connessione è già stata stabilita digitando il comando seguente:

$ stato_db

Si spera che la connessione sia stata stabilita e che Metasploit funzioni bene. In caso contrario, riprovare e controllare nuovamente lo stato del database immettendo il seguente comando:

$ db_connect msf5:msf5@localhost/msf5

Se la connessione non è stata stabilita con successo, puoi comunque continuare. Anche se ti mancheranno alcune funzionalità avanzate, le funzionalità a portata di mano sono sufficienti per portare a termine il lavoro

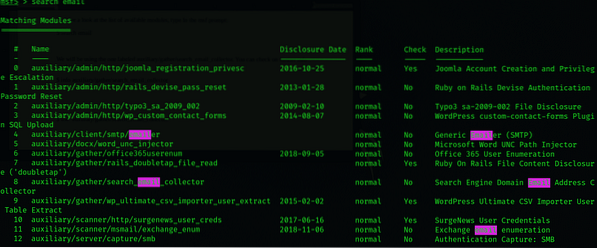

Per dare un'occhiata all'elenco dei moduli disponibili, digitare il prompt msf:

$ cerca email

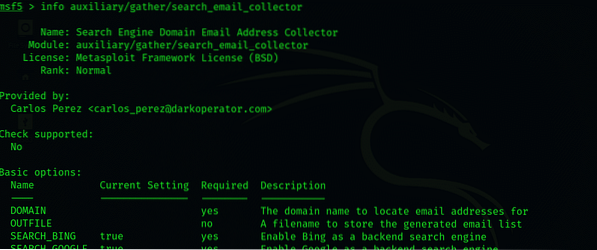

Utilizzeremo il modulo chiamato ausiliario/raccolta/ricerca_email_collector. Puoi cercare ulteriori informazioni su questo modulo digitando il seguente comando:

$ info ausiliario/raccogli/cerca_collezionista_email

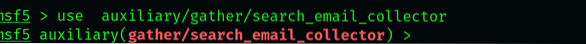

Per utilizzare il modulo, digita il seguente comando:

$ usa ausiliario/raccogli/cerca_collezionista_email

Per vedere cosa puoi fare con questo modulo, inserisci quanto segue:

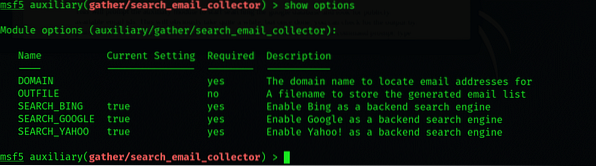

$ mostra opzioni

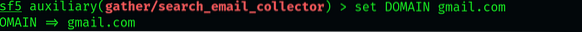

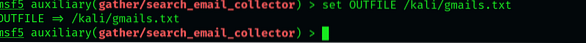

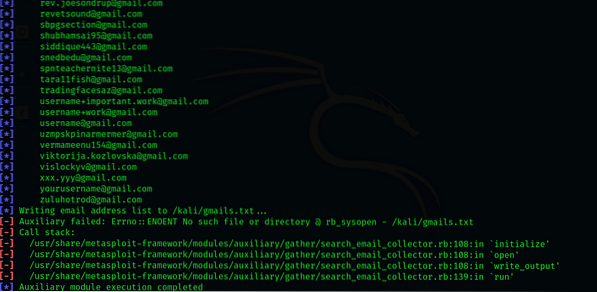

Per iniziare con l'estrazione, prima imposta il dominio su GMAIL id e istruisci il modulo per salvare i file in a .file txt.

$ set DOMAIN gmail.come

Quindi, digita il seguente comando:

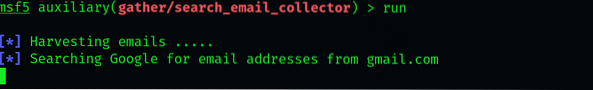

$ run

Ciò richiederà al modulo ausiliario di avviare la ricerca nel database di Google e cercare gli ID e-mail disponibili pubblicamente. Questo richiederà un po' di tempo, ma una volta fatto, puoi controllare l'output andando alla designazione selezionata e accedendo al .file txt. Per accedere al file dal prompt dei comandi, immettere quanto segue:

$ gatto gmails.txt | Di meno

Conclusione

Questa breve guida per i principianti riguarda la familiarità con i payload di Metasploit. L'articolo ti ha mostrato come utilizzare l'interfaccia msfconsole per cercare gli ID e-mail nei motori di ricerca. Ho scelto questa attività in particolare, perché è intuitiva ed è abbastanza facile da capire velocemente. Ho anche spiegato in modo limitato le funzionalità aggiuntive che Metasploit possiede e il suo potenziale nel lavoro di test delle penne.

Spero che tu abbia trovato utile questa breve guida e che questo tutorial abbia suscitato il tuo interesse nell'approfondire questo strumento intricato e versatile per il test della penna.

Phenquestions

Phenquestions