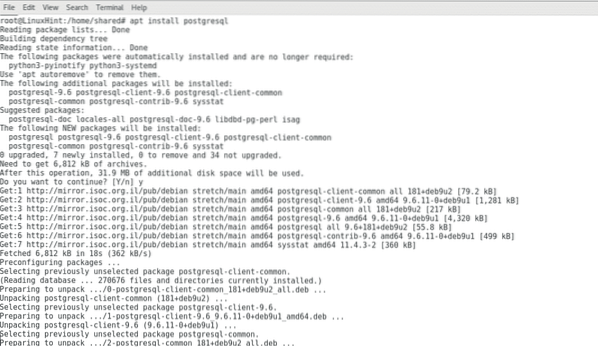

Installazione di PostgreSQL

Metasploit dipende da PostgreSQL per la connessione al database, per installarlo su sistemi basati su Debian/Ubuntu eseguire:

apt install postgresql

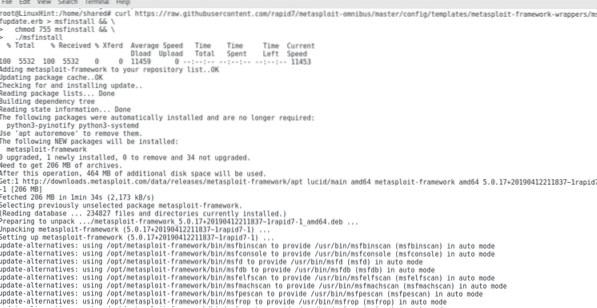

Per scaricare e installare metasploit esegui:

ricciolo https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrapper/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall

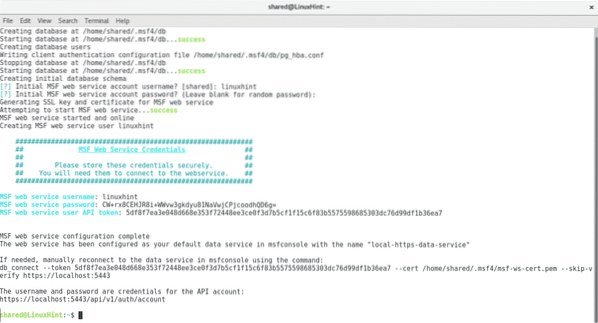

Al termine dell'installazione per creare l'esecuzione del database:

msfdb init

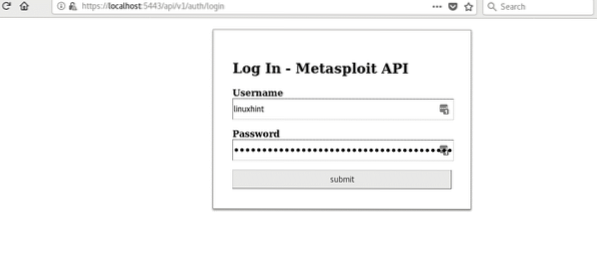

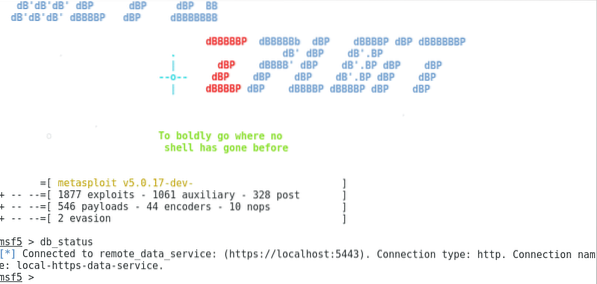

Durante il processo ti verrà chiesto un nome utente o una password, puoi ignorare la password, alla fine vedrai il nome utente che hai assegnato al database, la password e il token e sotto un URL https://localhost:5443/ api/v1/auth/account , accedi e accedi usando il nome utente e la password.

Per creare il database e quindi eseguire:

Dopo aver lanciato il metasploit, digita "stato_db” per assicurarsi che la connessione funzioni correttamente come mostrato nell'immagine sopra.

Nota: Se riscontri problemi con il database, prova i seguenti comandi:

riavvio del servizio postgresqlstato del servizio postgresql service

msfdb reinit

msfconsole

Assicurati che postgresql sia in esecuzione quando ne controlli lo stato.

Iniziare con metasploit, comandi di base:

Aiutoricerca

uso

indietro

ospite

Informazioni

mostra opzioni

impostato

Uscita

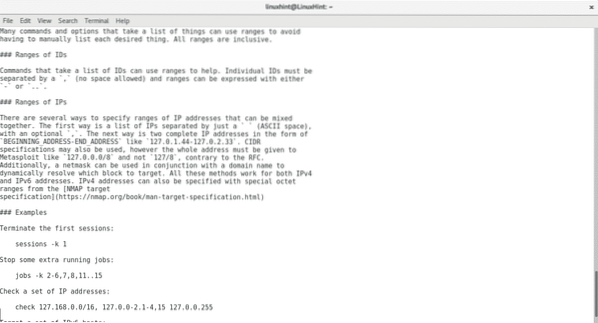

Il comando Aiuto stamperà la pagina man per metasploit, questo comando non ha bisogno di descrizione.

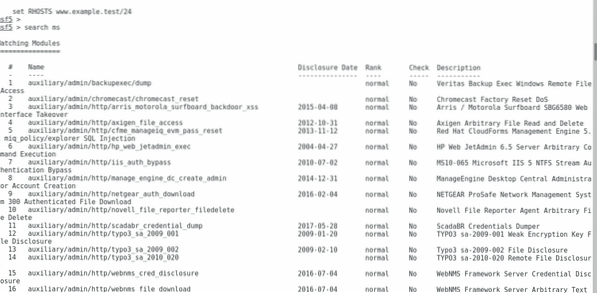

Il comando ricerca è utile per trovare exploit, cerchiamo exploit contro Microsoft, digita “cerca ms"

Mostrerà un elenco di moduli ausiliari ed exploit utili contro i dispositivi Microsoft in esecuzione.

Un modulo ausiliario in Metasploit è uno strumento di aiuto, aggiunge funzionalità a metasploit come la forza bruta, la scansione di vulnerabilità specifiche, la localizzazione del target all'interno di una rete, ecc.

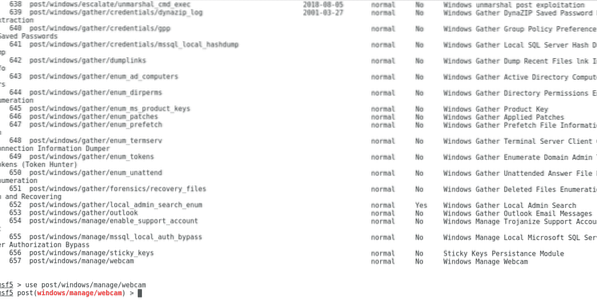

Per questo tutorial non abbiamo un vero obiettivo per i test ma utilizzeremo un modulo ausiliario per rilevare i dispositivi della fotocamera e scattare istantanee. Genere:

usa post/finestre/gestisci/webcam

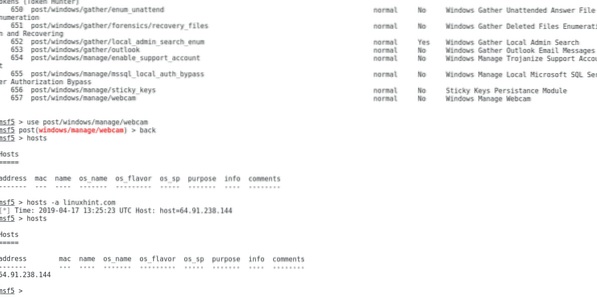

Come vedete è stato scelto il modulo, ora torniamo indietro digitando “indietro" e digita "padroni di casa” per vedere l'elenco dei target disponibili.

L'elenco degli host è vuoto, puoi aggiungerne uno digitando:

host -a linuxhint.come

Sostituisci linuxhint.com per l'host che vuoi scegliere come target.

genere padroni di casa di nuovo e vedrai un nuovo obiettivo aggiunto.

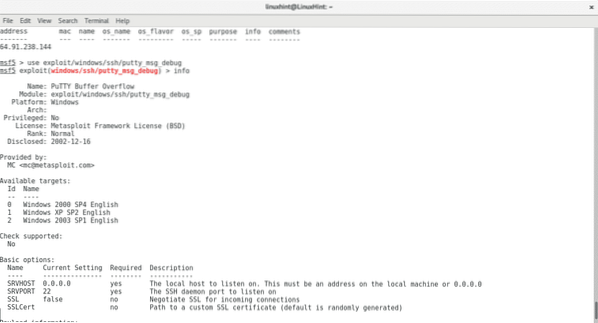

Per ottenere informazioni su un exploit o un modulo, selezionalo e digita “info”, esegui i seguenti comandi:

usa exploit/windows/ssh/putty_msg_debugInformazioni

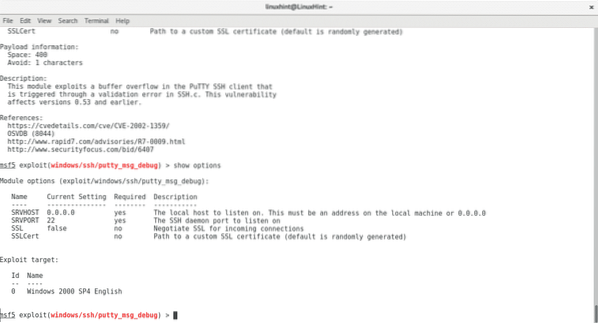

Il comando info fornirà informazioni sull'exploit e su come usarlo, inoltre puoi eseguire il comando "mostra opzioni", che mostrerà solo le istruzioni per l'uso, esegui:

mostra opzioni

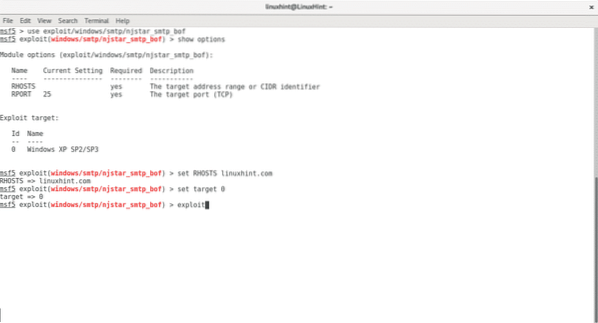

genere indietro e seleziona un exploit remoto, esegui:

usa exploit/windows/smtp/njstar_smtp_bofmostra opzioni

set RHOSTS linuxhint.come

imposta l'obiettivo 0

sfruttare

Usa il comando impostato come nell'immagine per definire host remoti (RHOSTS), host locali (LOCALHOSTS) e target, ogni exploit e modulo ha requisiti di informazioni diversi.

genere Uscita abbandonare il programma e riavere il terminale.

Ovviamente l'exploit non funzionerà perché non stiamo prendendo di mira un server vulnerabile, ma questo è il modo in cui funziona metasploit per effettuare un attacco. Seguendo i passaggi precedenti puoi capire come vengono utilizzati i comandi di base.

Puoi anche unire Metasploit con scanner di vulnerabilità come OpenVas, Nessus, Nexpose e Nmap. Basta esportare i risultati di questi scanner come XML e su tipo Metasploit

db_import reporttoimport.XMLGenere "padroni di casa" e vedrai gli host del rapporto caricati in metasploit.

Questo tutorial è stata una prima introduzione all'uso della console Metasploit e ai suoi comandi di base. Spero che tu abbia trovato utile iniziare con questo potente software.

Continua a seguire LinuxHint per ulteriori suggerimenti e aggiornamenti su Linux.

Phenquestions

Phenquestions