OpenVAS è la versione open source di Nessus, che è emersa dopo che Nessus è diventato uno scanner closed source. Nessus è stato tra i primi scanner di vulnerabilità (ovviamente Nmap è più vecchio e può essere usato anche per scansionare buchi). ApriVAS. È considerato uno dei migliori scanner di sicurezza, in questo articolo ti mostrerò come installarlo su Ubuntu e ti darò un'introduzione su come configurarlo ed eseguire le tue scansioni sui sistemi Ubuntu. Iniziamo.

Installazione OpenVAS

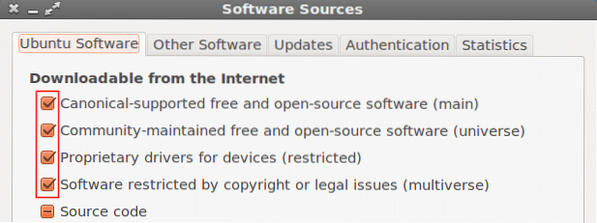

Prima di tutto dovremo modificare i nostri repository come mostrato nell'immagine:

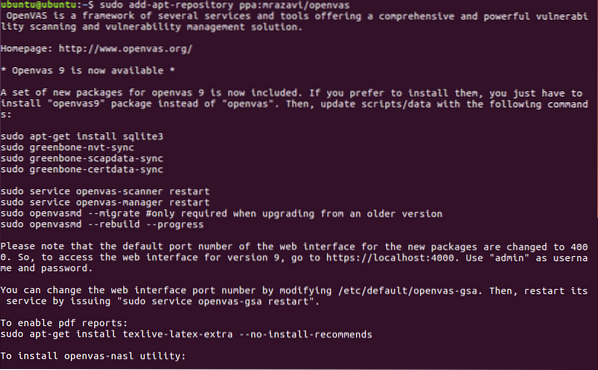

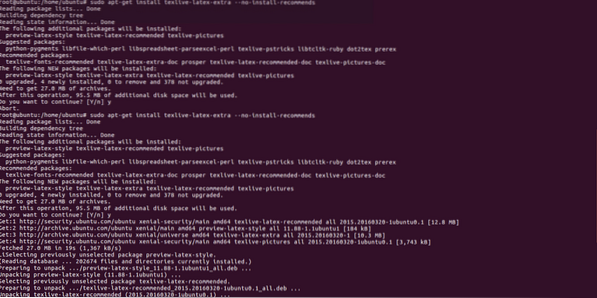

Quindi eseguire:

apt-get update

Ora continuiamo scaricando openvas9

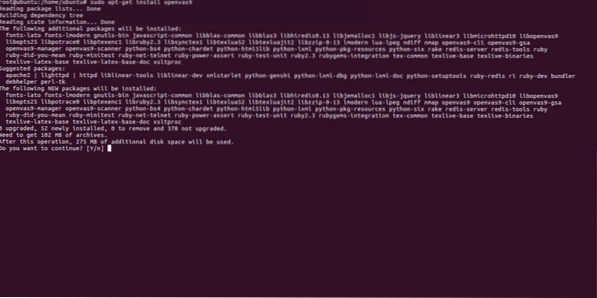

sudo apt-get install openvas9

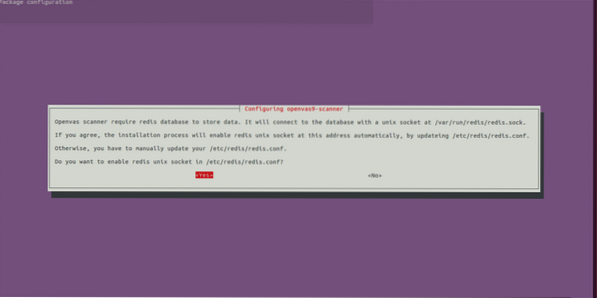

Quando ti viene chiesto se continuare rispondi sì e continua l'installazione, verrà visualizzata una nuova schermata che chiede S o NO, basta selezionare sì e continuare

Dopo aver installato Openvas9, esegui i seguenti comandi:

sudo greenbone-nvt-syncsudo greenbone-scapdata-sync

sudo greenbone-certdata-sync

Potrebbe volerci un'ora o più prima che il database si aggiorni.

Al termine della sincronizzazione, riavviare i servizi e ricostruire il database delle vulnerabilità eseguendo

servizio openvas-manager riavvio

openvasmd --rebuild --progress

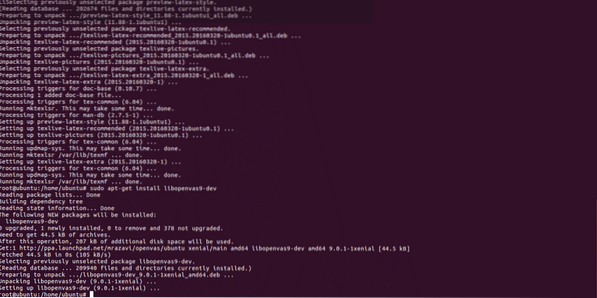

Ultimo passaggio per terminare il processo di installazione:

sudo apt-get install libopenvas9-dev

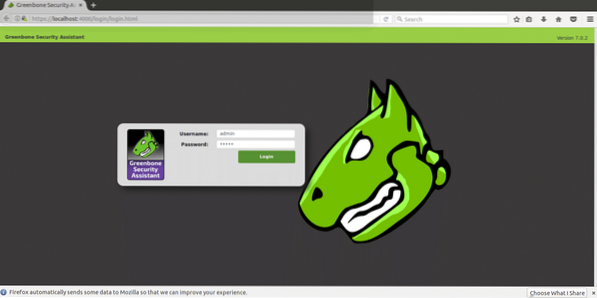

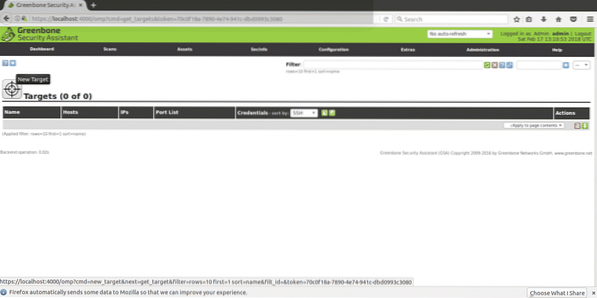

Dopo l'installazione apriremo https://localhost:4000 e dobbiamo vedere la seguente schermata:

IMPORTANTE: se vedi un errore SSL all'apertura della pagina, ignoralo e vai avanti.

Accedi utilizzando “admin” sia come utente che come password e una volta dentro vai su “configurazione” e “target”.

Configurazione del target e dei requisiti di scansione

Openvas può essere utilizzato sia dalla riga di comando che tramite i nostri browser. In questo tutorial ti spiego come utilizzare la sua versione web che è totalmente intuitiva.

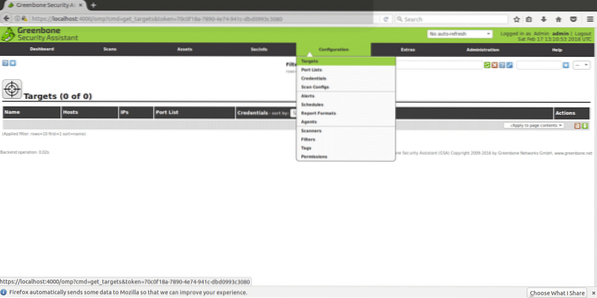

Dopo aver effettuato l'accesso clicca su CONFIGURAZIONE poi BERSAGLIO come mostrato nello screenshot seguente:

Una volta in "TARGETS" vedrai una piccola icona di una stella bianca all'interno di un quadrato azzurro, fai clic lì per aggiungere il tuo primo obiettivo.

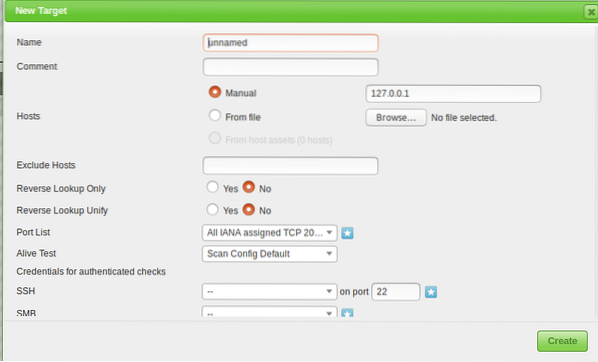

Nella finestra successiva vedremo i seguenti campi

Nome: Qui scrivi il nome del tuo target.

Commento: no comment

Manuale host / Da file: Puoi impostare l'IP o caricare un file con host diversi, puoi anche scrivere un nome di dominio invece di un IP.

Escludi host: Se nel passaggio precedente hai definito un intervallo di IP qui puoi escludere gli host.

Ricerca inversa: Immagino, immagino solo che queste opzioni siano per scoprire i domini collegati a un IP se inserisci un IP invece di un nome di dominio. Ho lasciato questa opzione NO come predefinita.

Elenco delle porte: Qui possiamo scegliere quali porte vogliamo scansionare, consiglio di lasciare tutte le porte sia TCP che UDP se hai tempo.

Prova dal vivo: Lascia come predefinito, ma se il tuo target non restituisce il ping (come ad esempio i server Amazon) potresti dover selezionare "considera vivo" per eseguire la scansione nonostante la mancanza di ping.

Credenziali per i controlli autenticati: Puoi aggiungere le credenziali del tuo sistema per consentire a Openvas di verificare la presenza di vulnerabilità locali.

È necessario inserire un indirizzo IP o un nome di dominio, l'intervallo di porte che si desidera scansionare e le credenziali solo se si desidera verificare la presenza di vulnerabilità locali e un nome per identificare l'attività.

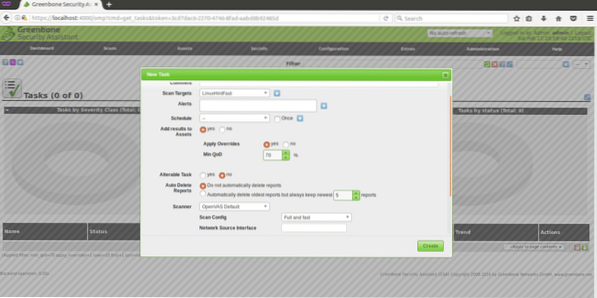

Per continuare, nel menu principale (la stessa barra dei menu in cui abbiamo trovato CONFIGURAZIONE) troverai "SCANSIONA", fai clic lì e seleziona "ATTIVITÀ" dal sottomenu e nella schermata successiva vedrai di nuovo una stella bianca all'interno un quadrato azzurro nella parte in alto a sinistra dello schermo (esattamente come quando abbiamo creato il target).

La finestra mostrata di seguito richiederà

Obiettivi di scansione: qui sceglieremo il target che vogliamo scansionare, è un menu a discesa che mostrerà tutti i target che definiamo.

Avvisi: invia una notifica in condizioni specifiche, puoi ricevere notifiche e-mail ad esempio, non ci è utile ora.

Oltrepassare: Questo è utile per modificare il comportamento di segnalazione di Openvas. Attraverso questa funzione puoi prevenire i falsi positivi o fare in modo che Openvas notifichi le condizioni altrimenti non lo farebbe.

Minimo QdD: Questo significa "Qualità di rilevamento minima" e con questa opzione puoi chiedere a OpenVas di mostrare solo potenziali minacce reali. Se imposti 100% e Openvas rileva un buco, è sicuramente un buco di sicurezza funzionale, sfruttabile, per questo tutorial ho lasciato il 70% di default.

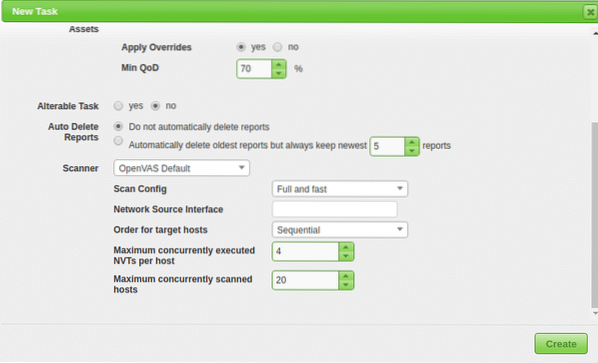

Eliminazione automatica: Questa opzione ci consente di sovrascrivere i vecchi rapporti, puoi scegliere quanti rapporti vuoi salvare per attività, per impostazione predefinita se selezioni per l'eliminazione automatica Openvas salverà gli ultimi 5 rapporti ma puoi modificarli.

Configurazione scansione: Questa opzione serve per selezionare l'intensità della scansione, per provare Openvas seleziona una scansione veloce prima di andare con un obiettivo reale. La scansione più profonda e definitiva può richiedere giorni..

Interfaccia sorgente di rete: Qui puoi specificare il dispositivo di rete.Non l'ho fatto per questo tutorial.

Ordine per host di destinazione:Tocca questa opzione se hai selezionato un intervallo IP o più target e hai priorità riguardo all'ordine in cui vengono scansionati i target.

NVT massimo eseguito contemporaneamente per host: Qui puoi definire il massimo delle vulnerabilità controllate per ogni target contemporaneamente.

Numero massimo di host scansionati contemporaneamente: Se hai obiettivi e attività diversi, puoi eseguire scansioni simultanee, qui puoi definire il massimo di esecuzioni simultanee.

Scansione del bersaglio

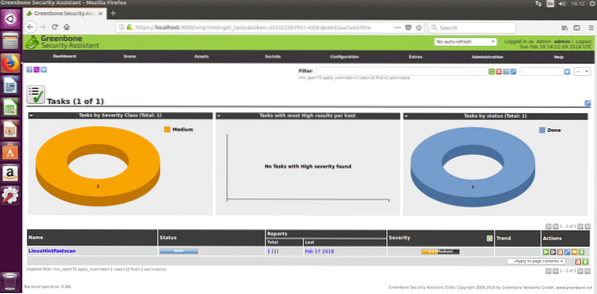

Dopo tutti i passaggi precedenti, riceveremo la seguente schermata, per avviare la scansione dobbiamo premere il pulsante di riproduzione bianco all'interno di un quadrato verde nella parte inferiore della pagina, dove appare il nostro compito "LinuxHintFast".

Puoi aspettare lì o facoltativamente fare clic sul nome della tua attività e otterrai la seguente schermata

Dovrai aggiornare la pagina per vedere i progressi. Una volta completata la scansione puoi cliccare su “RISULTATI” per vederli, e facoltativamente puoi scaricarli come XML, allego i report XML di una scansione contro https://www.linuxinstitute.org come esempio (con l'approvazione del webmaster).

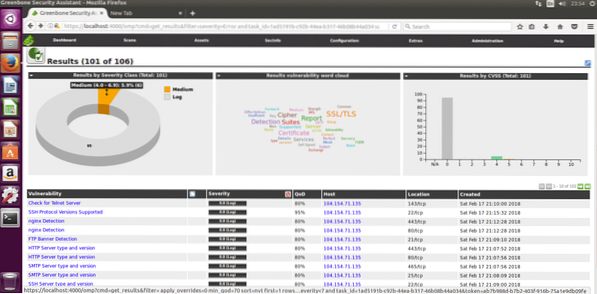

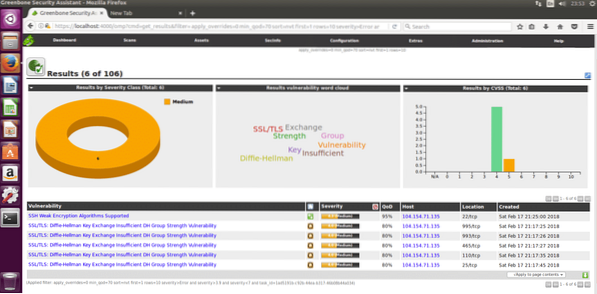

Dopo aver cliccato sui risultati vedrai quanto segue, in cui compaiono 6 avvisi medi. Fare clic sull'area contrassegnata (quella gialla, che può essere rossa se gli avvertimenti sono gravi) per vedere i dettagli.

Di seguito l'elenco dettagliato delle 6 vulnerabilità medie rilevate:

Spero che questa introduzione a OpenVas e la guida all'installazione ti facciano iniziare con questa potente soluzione di scansione di sicurezza.

Phenquestions

Phenquestions