Questo è un tutorial per principianti sull'uso del plugin WMAP incorporato nel framework Metasploit per cercare vulnerabilità nelle applicazioni web. Utilizzeremo l'applicazione web DVWA come obiettivo per dimostrare il processo di scansione eseguito utilizzando WAMP. DVWA è l'abbreviazione di "dannata applicazione web vulnerabile" e l'app è appositamente progettata per essere utilizzata dai principianti della sicurezza informatica per testare e affinare le loro capacità di penetrazione.

Configurazione del framework Metasploit in Kali Linux

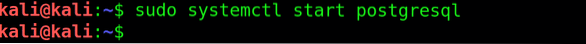

Inizieremo lanciando il framework Metasploit. Innanzitutto, avvia il server PostgreSQL digitando:

$ sudo systemctl start postgresql

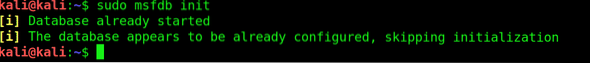

Quindi, inizializza il database con msfdb init:

$ msfdb init

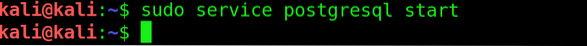

Quindi avvia il servizio PostgreSQL con il servizio postgresql start

$ sudo service postgresql start

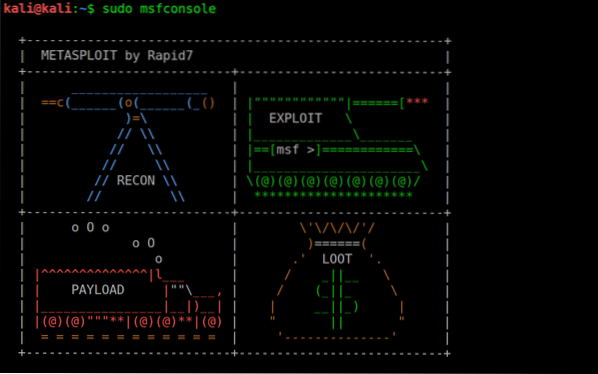

Quindi digita msfconsole per avviare il database Metasploit

$ sudo msfconsole

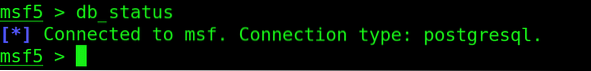

Il database è ora caricato. Puoi assicurarti che il database sia stato caricato correttamente, digita:

$ msf > stato_db

Carica WMAP

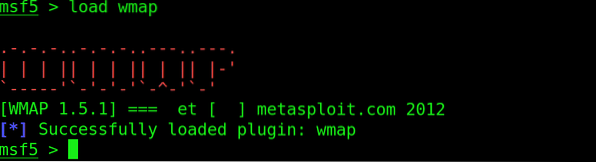

Successivamente, avvia WMAP usando il seguente comando:

$ msf > carica wmapLa shell dei comandi visualizzerà la seguente finestra:

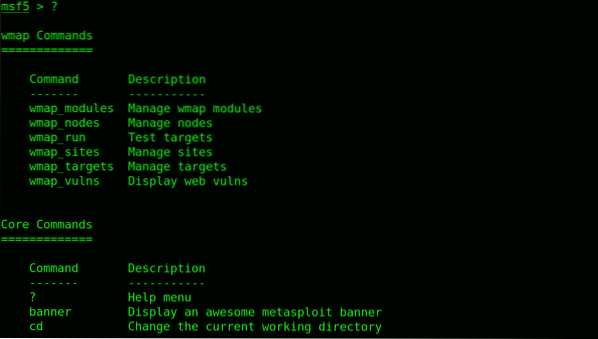

Genere "?" e Metasploit mostrerà il menu di aiuto, che probabilmente sarà simile a:

$ msf > ?

Inserisci il sito di destinazione per avviare la scansione

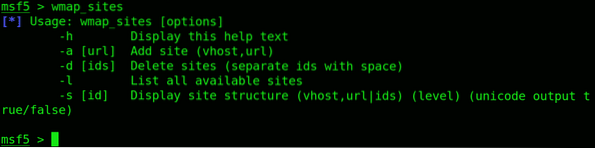

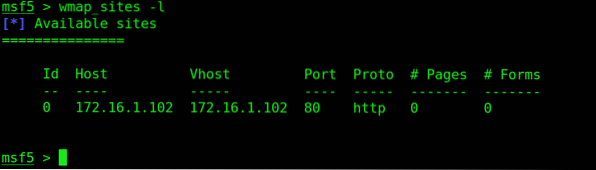

Usa wmap_sites per gestire i siti che desideri scansionare.

$ msf > wmap_sites

Questo è ciò che inserisci per aggiungere un sito:

$ msf > wmap_sites -a http://172.16.1.102

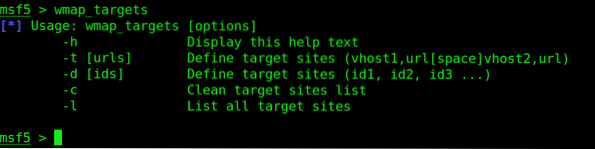

Ora dobbiamo puntare Metasploit al sito della vittima fornendo l'URL

$ msf > wmap_targets

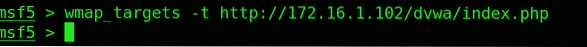

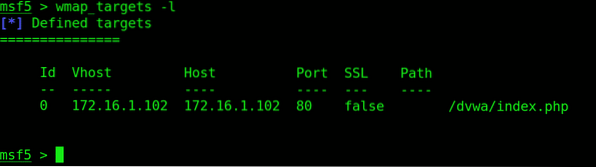

Digita wmap_targets -t per puntare al sito:

$ msf > wmap_targets -t http://172.16.1.102/dvwa/indice.php

Caricamento delle mod

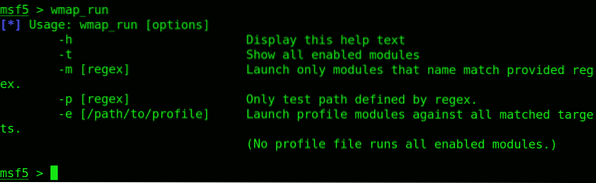

Prima di eseguire lo scanner, digita wmap_run. Verranno visualizzate le opzioni per questo comando.

$ msf > wmap_run

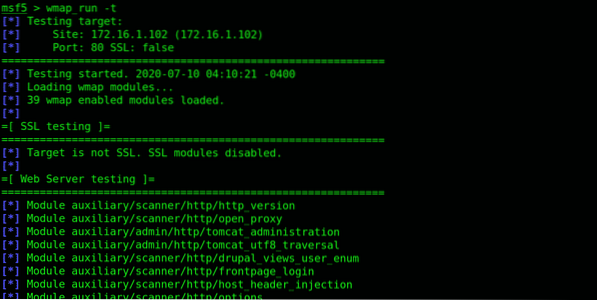

Metti in wmap-run seguito da un flag -t.

$ msf > wmap_run -t

Come puoi vedere, questo ha elencato tutti i moduli abilitati, di cui ce ne sono di tutti i tipi. C'è anche un gruppo che è disabilitato. Puoi vedere che il modulo SSL è tra quelli disabilitati, perché il sito vittima non lo sta usando.

Se vuoi informazioni dettagliate, digita info, seguito dalle informazioni sul mod.

Esecuzione dello scanner

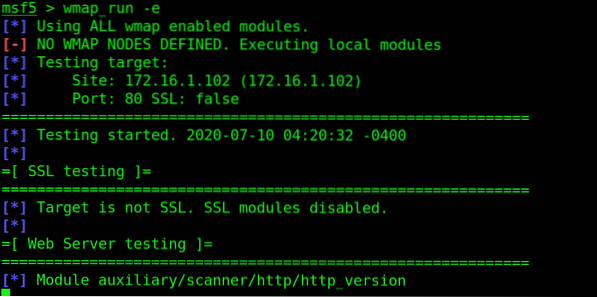

Per iniziare la scansione, digita wmap_run success by -e flag. La scansione richiede normalmente un po' di tempo per terminare.

$ msf > wmap_run -e

Usa il comando wmap_vulns -l per vedere i risultati della scansione.

$ msf > wmap_vulns -l

Conclusione

La procedura dettagliata di questo principiante riguardava l'utilizzo del modulo WAMP di Metasploit per la scansione delle applicazioni Web e il controllo delle vulnerabilità. Abbiamo impostato come avviare il database Metasploit, come avviare l'addon WAMP e indirizzarlo a un'app Web per avviare la scansione. Con il test della penna, puoi verificare eventuali hotspot di violazione in un'app Web per eliminarli, rafforzando così la sua sicurezza.

Phenquestions

Phenquestions