Uno degli aspetti distintivi di Nikto che lo separa dagli altri scanner e lo legittima come strettamente pentester è che non può essere usato di nascosto. Quindi un blackhat che ne fa un uso improprio è facilmente individuabile. E questo è molto fortunato da parte nostra, poiché Nikto è altrimenti un colosso che supera di gran lunga le sue alternative quando si tratta di scansione web.

A differenza di altri web scanner, dove le informazioni sono presentate in un formato complicato e quasi indecifrabile, Nikto richiama inequivocabilmente l'attenzione su ogni singola vulnerabilità e all'interno della prima bozza del rapporto che presenta. Questo è il motivo per cui è spesso considerato uno standard del settore tra diverse comunità whitehat in tutto il mondo.

Vediamo come possiamo impostare e iniziare il pen-test con Nikto.

1-Impostare Nikto

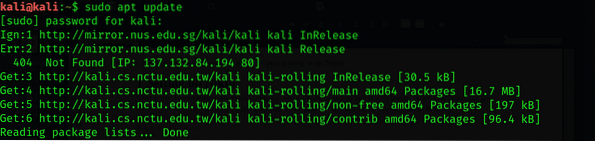

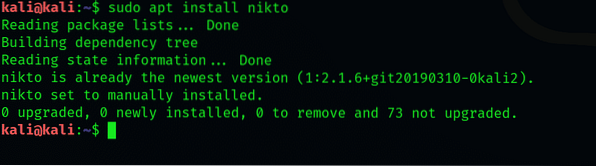

Controlla la categoria di analisi della vulnerabilità all'interno di Kali Linux per vedere se è presente; altrimenti, puoi ottenere Nikto dal suo GitHub poiché è open source o utilizzare il comando apt install in Kali Linux:

$ sudo apt update

Gli utenti Mac possono utilizzare Homebrew per installare Nikto:

$ brew install nikto2-Come iniziare

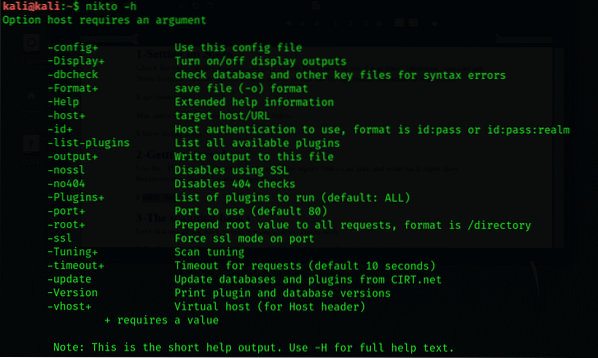

Usa -Aiuto per vedere una guida dettagliata su tutti gli input che Nikto può prendere e cosa fa ogni input. Consigliato a chi non lo conosce.

$ nikto -help

3-Le basi della scansione

Discutiamo tutta la sintassi di base con cui possiamo istruire Nikto.

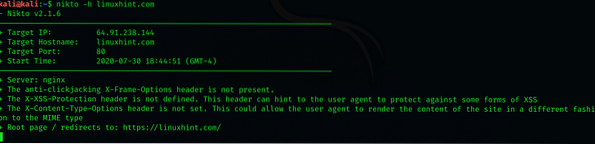

Sostituisci l'IP predefinito o il nome host con un hostname a tua scelta:

$ nikto -h linuxhint.come

Noi possiamo eseguire una scansione di base per cercare port43 e SSL, che ha un uso diffuso nei siti Web HTTP. Sebbene Nikto non richieda che tu specifichi il tipo, specificarlo aiuta Nikto a risparmiare un po' di tempo con la scansione.

Per specificare un sito Web SSL, usa la seguente sintassi

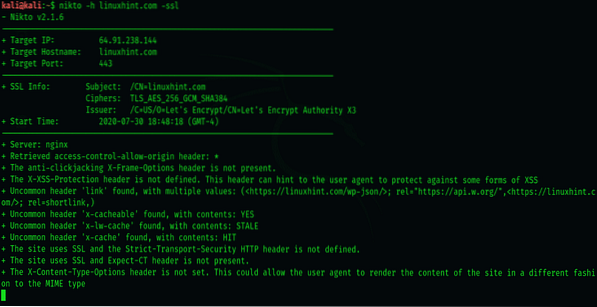

$ nikto -h linuxhint.com -ssl

4-Scansione di siti Web abilitati SSL con Nikto

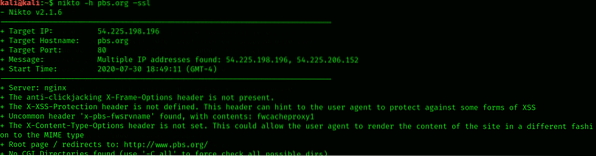

Qui, stiamo scansionando pbs.org per la dimostrazione. In questa sezione impareremo anche le diverse informazioni che Nikto riporta una volta terminata la scansione. Per avviare la scansione, digitare:

$ nikto -h pbs.org -ssl

Abbiamo eseguito una rapida scansione di pbs.organizzazione

Al momento della connessione alla porta 443, vengono visualizzate alcune informazioni sulla cifratura che possiamo esaminare. Le informazioni qui non sono molto rilevanti per ciò che stiamo cercando di fare, quindi passeremo a eseguire scansioni più elaborate.

5-Scansione degli indirizzi IP

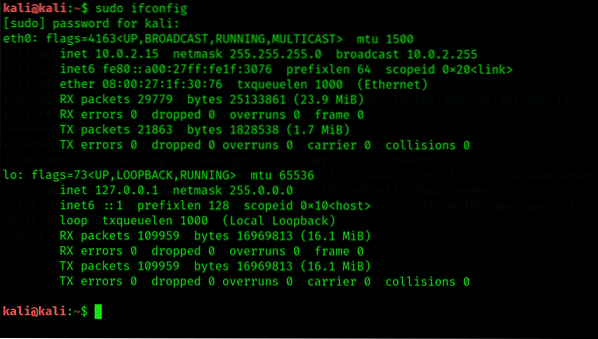

Nikto può essere utilizzato anche sulla rete locale per cercare eventuali server incorporati. Per farlo, avremo bisogno di conoscere il nostro indirizzo IP. Digita quanto segue nel terminale di comando per vedere l'indirizzo IP della tua macchina locale.

$ sudo ifconfig

L'indirizzo IP di cui abbiamo bisogno è quello seguito da "inet", quindi annotalo. Puoi calcolare la tua gamma di rete eseguendo un ipcalc su di esso, che puoi facilmente scaricare e installare con apt install ipcalc se non lo hai già installato.

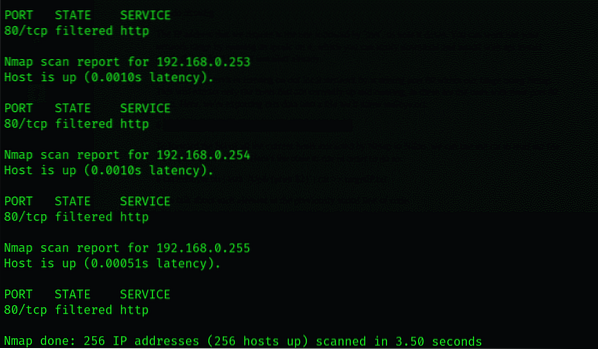

Eseguiamo la scansione dei servizi in esecuzione sulla nostra rete locale eseguendo la scansione della porta 80 all'interno del nostro raggio utilizzando Nmap. Questo estrarrà solo gli host che sono attualmente attivi e in esecuzione, poiché questi sono quelli con la porta 80 aperta. Qui stiamo esportando questi dati in un file che chiameremo nullbye.TXT:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.TXT

Per inoltrare l'elenco di tutti gli host correnti estratti da Nmap a Nikto, possiamo usare il gatto per leggere il file in cui abbiamo esportato le informazioni. Ecco il codice da eseguire per farlo:

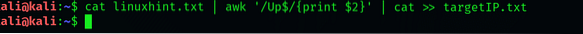

$ cat linuxhint.txt | awk '/Su$/stampa $2' | cat >> targetIP.TXT

Parliamo di ogni elemento nella riga di codice precedentemente indicata.

awk- cerca il pattern all'interno del file di destinazione che segue 'cat' nella sintassi

Su- sul fatto che l'host è sveglio

Stampa $2- significa che stai indicando di stampare la seconda parola in ogni riga del .file txt

targetIP.txt è solo un file a cui stiamo inviando i nostri dati, che nel tuo caso puoi chiamarlo come vuoi.

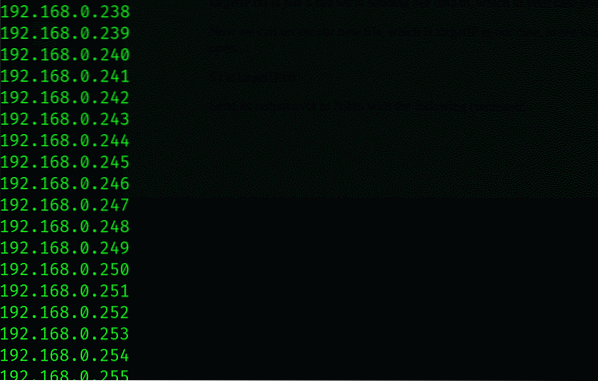

Ora possiamo accedere al nostro nuovo file, che nel nostro caso è targetIP, per vedere quali indirizzi IP hanno la porta 80 aperta.

$ cat targetIP.TXT

Invia il suo output a Nikto con il seguente comando:

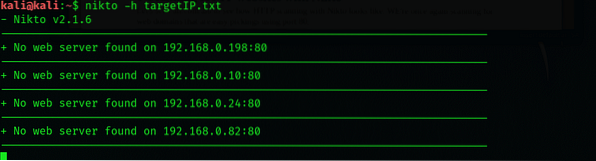

$ nikto -h targetIP.TXT

Nota quanto sono simili i risultati qui rispetto a quelli che abbiamo ricevuto nella scansione web SSL.

6-Scansione di siti Web HTTP con Nikto

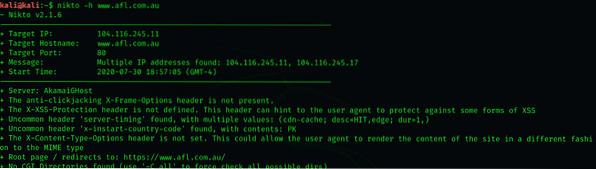

Eseguiamo la scansione afl.come.alu per vedere come appare la scansione HTTP con Nikto. Stiamo ancora una volta scansionando i domini web che sono facili da prendere usando la porta 80.

$ nikto -h www.afl.come.au

Le informazioni qui riportate più rilevanti per i nostri utenti sono le directory che ha localizzato. Possiamo usarli per acquisire le credenziali dell'utente, tra le altre cose che sono state configurate in modo errato o sono state involontariamente lasciate aperte per l'accesso.

Accoppiare Nikto con Metasploit

Una volta che hai finito con la scansione web, alla fine passerai all'esecuzione del vero test della penna, preferibilmente con Metasploit. Quindi è una buona cosa che Nikto sia dotato di funzionalità che ti consentono di esportare informazioni su altri strumenti di ricognizione.

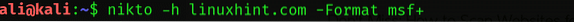

Per esportare le informazioni in un formato leggibile da Metasploit, puoi eseguire la scansione come spiegato sopra, ma aggiungi -Format msf+ dopo il codice, come:

$ nikto -h linuxhint.com -Formato msf+

Concludendo le cose:

Questa è stata una breve guida per aiutarti a iniziare con Nikto, il webscanner più apprezzato e affidabile tra i pen-tester. Abbiamo esaminato i modi per determinare i punti deboli per testare le vulnerabilità con nikto e come esportarlo in Metasploit per eseguire uno sfruttamento più accurato. Per la sua capacità di rilevare oltre 6700 file/CGI pericolosi e la capacità di acquisire cookie e stampe, consigliamo ai principianti di esplorare questo intricato strumento.

Resta in giro per gli aggiornamenti e i follow-up e, nel frattempo, leggi alcuni degli altri tutorial sui test delle penne.

Phenquestions

Phenquestions