Installazione:

Prima di tutto, esegui il seguente comando sul tuo sistema Linux per aggiornare i repository dei tuoi pacchetti:

[email protected]:~$ sudo apt-get updateOra esegui il seguente comando per installare il pacchetto di autopsia:

[email protected]:~$ sudo apt install autopsyQuesto verrà installato Autopsia del kit investigativo sul tuo sistema Linux.

Per i sistemi basati su Windows, scarica semplicemente Autopsia dal suo sito ufficiale https://www.kit da investigatore.org/autopsia/.

Utilizzo:

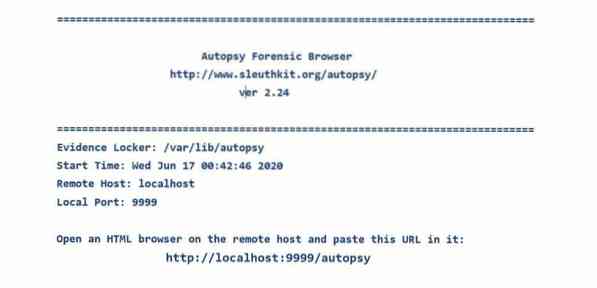

Accendiamo l'autopsia digitando $ autopsia nel terminale. Ci porterà a una schermata con le informazioni sulla posizione dell'armadietto delle prove, l'ora di inizio, la porta locale e la versione di Autopsy che stiamo utilizzando.

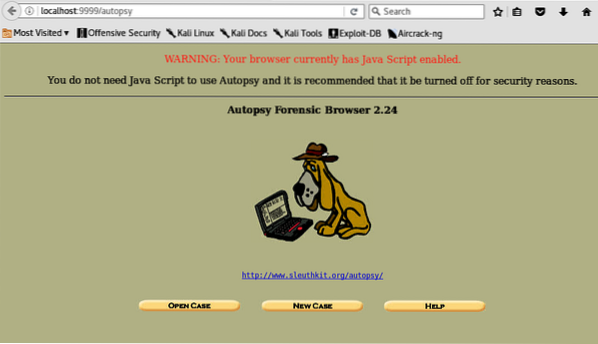

Possiamo vedere un link qui che può portarci a autopsia. Durante la navigazione verso http://localhost:9999/autopsy su qualsiasi browser Web, saremo accolti dalla home page e ora possiamo iniziare a utilizzare Autopsia.

Creazione di un caso:

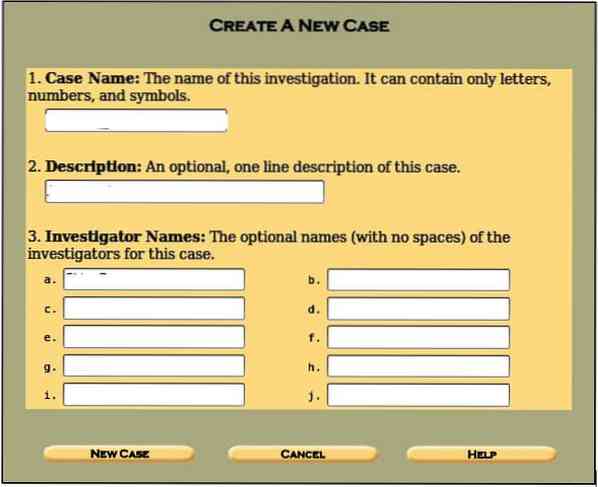

La prima cosa che dobbiamo fare è creare un nuovo caso. Possiamo farlo facendo clic su una delle tre opzioni (Apri caso, Nuovo caso, Aiuto) nella home page di Autopsy. Dopo aver cliccato su di esso, vedremo una schermata come questa:

Inserisci i dettagli come menzionato, i.e., il nome del caso, i nomi dell'investigatore e la descrizione del caso al fine di organizzare le nostre informazioni e prove da utilizzare per questa indagine. La maggior parte delle volte, c'è più di un investigatore che esegue analisi forensi digitali; quindi, ci sono diversi campi da riempire. Una volta fatto, puoi fare clic su Nuovo caso pulsante.

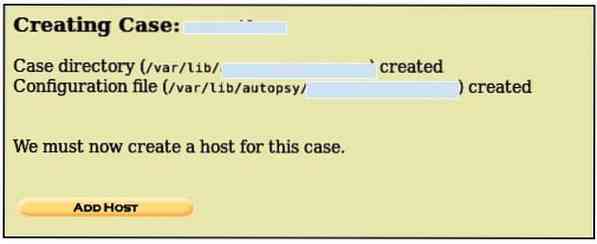

Questo creerà un caso con le informazioni fornite e ti mostrerà la posizione in cui viene creata la directory del caso i.e./var/laboratorio/autopsia/

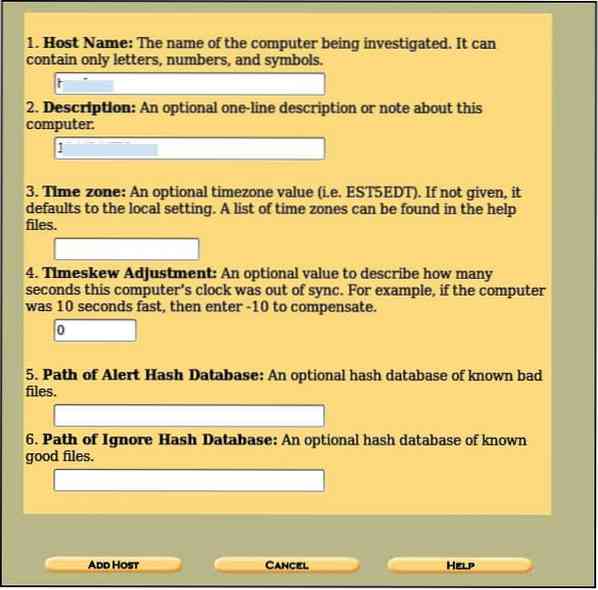

Qui non dobbiamo compilare tutti i campi indicati given. Non ci resta che compilare il campo Hostname dove viene inserito il nome del sistema indagato e la sua breve descrizione. Altre opzioni sono facoltative, come specificare i percorsi in cui verranno archiviati gli hash errati o quelli in cui andranno gli altri o impostare il fuso orario di nostra scelta. Dopo aver completato questo, fare clic su Aggiungi host pulsante per vedere i dettagli che hai specificato.

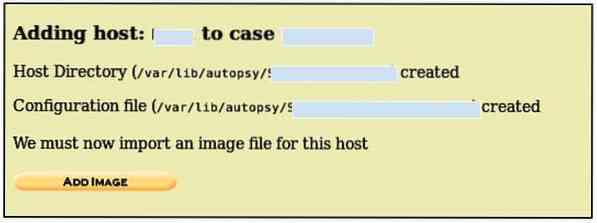

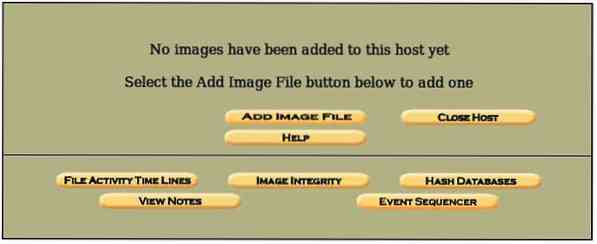

Ora l'host è stato aggiunto e abbiamo la posizione di tutte le directory importanti, possiamo aggiungere l'immagine che verrà analizzata. Clicca su Aggiungi immagine per aggiungere un file immagine e apparirà una schermata come questa:

In una situazione in cui è necessario acquisire un'immagine di qualsiasi partizione o unità di quel particolare sistema informatico, è possibile ottenere l'immagine di un disco utilizzando dcfldd utilità. Per ottenere l'immagine, puoi usare il seguente comando,

[email protected]:~$ dcfldd if=bs=512 conteggio=1 cancelletto=

se=la destinazione dell'unità di cui si desidera avere un'immagine

di=la destinazione in cui verrà memorizzata un'immagine copiata (può essere qualsiasi cosa, e.g., disco rigido, USB ecc.)

bs= dimensione del blocco (numero di byte da copiare alla volta)

cancelletto=tipo di hash (e.g md5, sha1, sha2, ecc.) (facoltativo)

Possiamo anche usare dd utility per acquisire un'immagine di un'unità o di una partizione utilizzando

[email protected]:~$ dd if=conteggio=1 cancelletto=

Ci sono casi in cui abbiamo alcuni dati preziosi in ram per un'indagine forense, quindi quello che dobbiamo fare è catturare l'ariete fisico per l'analisi della memoria. Lo faremo utilizzando il seguente comando:

[email protected]:~$ dd if=/dev/fmem of=cancelletto=

Possiamo ulteriormente dare un'occhiata a dd varie altre importanti opzioni dell'utilità per catturare l'immagine di una partizione o di una ram fisica utilizzando il seguente comando:

[email protected]:~$ dd --helpdd opzioni di aiuto

bs=BYTES legge e scrive fino a BYTES byte alla volta (predefinito: 512);

sovrascrive ibs e obs

cbs=BYTES converti BYTES byte alla volta

conv=CONVS converte il file secondo l'elenco dei simboli separati da virgole

count=N copia solo N blocchi di input

ibs=BYTES legge fino a BYTES byte alla volta (predefinito: 512)

if=FILE leggi da FILE invece di stdin

iflag=FLAGS leggi secondo l'elenco dei simboli separati da virgole

obs=BYTES scrivi BYTES byte alla volta (predefinito: 512)

of=FILE scrivi su FILE invece di stdout

oflag=FLAGS scrivere secondo l'elenco dei simboli separati da virgole

search=N salta N blocchi di dimensioni obsolete all'inizio dell'output

skip=N skip blocchi di dimensioni N ibs all'inizio dell'input

status=LEVEL Il LIVELLO delle informazioni da stampare su stderr;

'none' sopprime tutto tranne i messaggi di errore,

'noxfer' sopprime le statistiche di trasferimento finali,

'avanzamento' mostra le statistiche di trasferimento periodiche

N e BYTES possono essere seguiti dai seguenti suffissi moltiplicativi:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, x M = M,

GB =1000*1000*1000, G =1024*1024*1024 e così via per T, P, E, Z, Y.

Ciascun simbolo CONV può essere:

ascii da EBCDIC ad ASCII

ebcdic da ASCII a EBCDIC

ibm da ASCII a EBCDIC alternativo

block pad record con terminazione di nuova riga con spazi fino a cbs-size

unblock sostituisci gli spazi finali nei record di dimensioni cbs con una nuova riga

lcase cambia maiuscolo in minuscolo

ucase cambia da minuscolo a maiuscolo

sparse prova a cercare anziché scrivere l'output per i blocchi di input NUL

tampone scambia ogni coppia di byte di input

sincronizza riempi ogni blocco di input con NUL su ibs-size; quando usato

con un blocco o unblock, pad con spazi anziché NUL

excl fail se il file di output esiste già

nocreat non creare il file di output

notrunc non troncare il file di output

noerror continua dopo errori di lettura

fdatasync scrive fisicamente i dati del file di output prima di terminare

fsync allo stesso modo, ma anche scrivere metadati

Ogni simbolo BANDIERA può essere:

append modalità append (ha senso solo per l'output; conv=notrunc suggerito)

diretto utilizza l'I/O diretto per i dati

directory non riesce a meno che una directory

dsync usa l'I/O sincronizzato per i dati

sync analogamente, ma anche per i metadati

fullblock accumula interi blocchi di input (solo flag)

nonblock utilizza I/O non bloccante

noatime non aggiornare il tempo di accesso

nocache Richiesta di eliminare la cache.

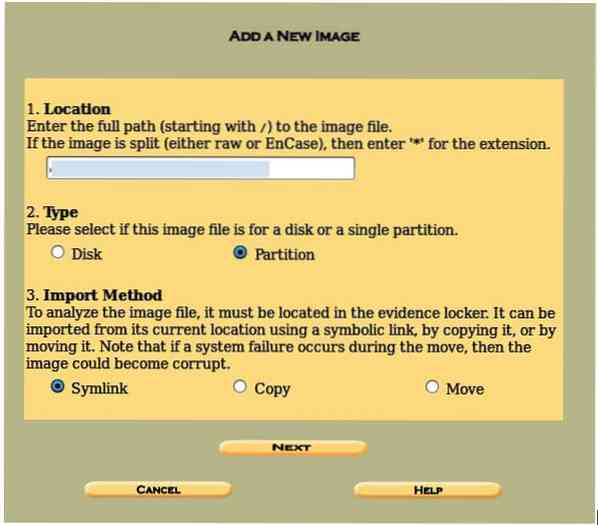

Useremo un'immagine denominata 8-jpeg-search-dd- abbiamo salvato sul nostro sistema. Questa immagine è stata creata per i casi di test da Brian Carrier per utilizzarla con l'autopsia ed è disponibile su Internet per i casi di test. Prima di aggiungere l'immagine, dovremmo controllare l'hash md5 di questa immagine ora e confrontarla in seguito dopo averla inserita nell'archivio delle prove, ed entrambi dovrebbero corrispondere. Possiamo generare la somma md5 della nostra immagine digitando il seguente comando nel nostro terminale:

[email protected]:~$ md5sum 8-jpeg-search-ddQuesto farà il trucco. La posizione in cui viene salvato il file immagine è /ubuntu/Desktop/8-jpeg-search-dd.

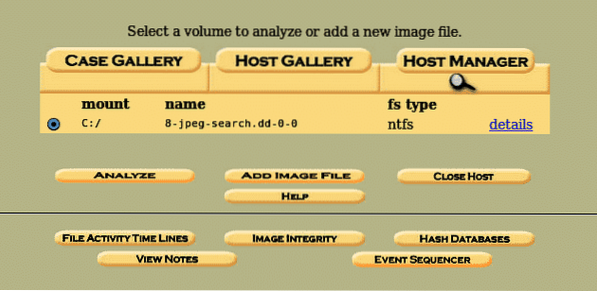

L'importante è che dobbiamo inserire l'intero percorso in cui si trova l'immagine i.r /ubuntu/desktop/8-jpeg-search-dd in questo caso. Collegamento simbolico è selezionato, il che rende il file immagine non vulnerabile ai problemi associati alla copia dei file. A volte riceverai un errore "immagine non valida", controlla il percorso del file immagine e assicurati che la barra "/" è lì. Clicca su Il prossimo ci mostrerà i dettagli dell'immagine contenente File system genere, Montare l'unità, e il md5 valore del nostro file immagine. Clicca su Inserisci per posizionare il file immagine nell'archivio delle prove e fare clic su ok. Apparirà una schermata come questa:

Qui otteniamo con successo l'immagine e via al nostro Analizzare porzione per analizzare e recuperare dati preziosi nel senso di digital forensics. Prima di passare alla parte "analizzare", possiamo controllare i dettagli dell'immagine facendo clic sull'opzione dettagli.

Questo ci darà i dettagli del file immagine come il filesystem utilizzato (NTFS in questo caso), la partizione di montaggio, nome dell'immagine, e permette di rendere più veloci le ricerche per parole chiave e il recupero dei dati estraendo stringhe di interi volumi e anche spazi non allocati. Dopo aver esaminato tutte le opzioni, fai clic sul pulsante Indietro. Ora prima di analizzare il nostro file immagine, dobbiamo verificare l'integrità dell'immagine facendo clic sul pulsante Integrità immagine e generando un hash md5 della nostra immagine.

La cosa importante da notare è che questo hash corrisponderà a quello che avevamo generato tramite md5 sum all'inizio della procedura. Una volta fatto, clicca su Vicino.

Analisi:

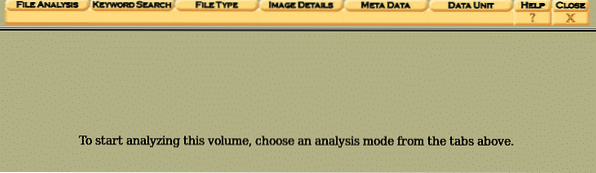

Ora che abbiamo creato il nostro caso, gli abbiamo dato un nome host, aggiunto una descrizione, fatto il controllo di integrità, possiamo elaborare l'opzione di analisi facendo clic su Analizzare pulsante.

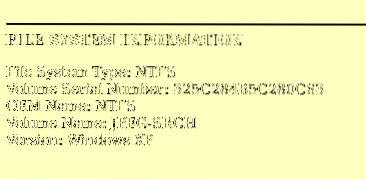

Possiamo vedere diverse modalità di analisi, i.e., Analisi file, ricerca per parola chiave, tipo di file, dettagli immagine, unità dati. Prima di tutto, facciamo clic su Dettagli immagine per ottenere le informazioni sul file.

Possiamo vedere informazioni importanti sulle nostre immagini come il tipo di file system, il nome del sistema operativo e la cosa più importante, il numero di serie. Il numero di serie del volume è importante in tribunale in quanto dimostra che l'immagine che hai analizzato è la stessa o una copia.

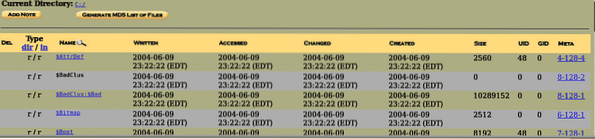

Diamo un'occhiata al Analisi file File opzione.

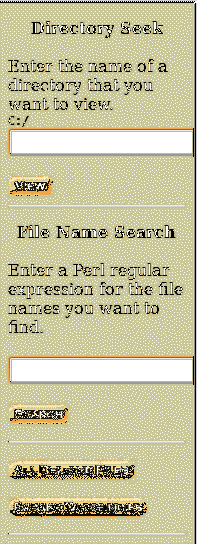

Possiamo trovare un sacco di directory e file presenti all'interno dell'immagine. Sono elencati nell'ordine predefinito e possiamo navigare in modalità di navigazione dei file. Sul lato sinistro, possiamo vedere la directory corrente specificata e, in fondo, possiamo vedere un'area in cui è possibile cercare parole chiave specifiche.

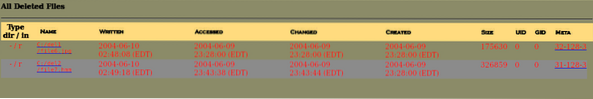

Davanti al nome del file, ci sono 4 campi denominati scritto, consultato, modificato, creato. Scritto indica la data e l'ora in cui è stato scritto l'ultima volta il file, Accesso significa l'ultima volta che è stato effettuato l'accesso al file (in questo caso l'unica data è affidabile), Cambiato significa l'ultima volta che i dati descrittivi del file sono stati modificati, Creato indica la data e l'ora in cui il file è stato creato e Metadati mostra le informazioni sul file diverse dalle informazioni generali.

In alto, vedremo un'opzione di Generazione di hash md5 dei file. E ancora, questo garantirà l'integrità di tutti i file generando gli hash md5 di tutti i file nella directory corrente.

Il lato sinistro del Analisi file scheda contiene quattro opzioni principali, i.e., Ricerca directory, ricerca nome file, tutti i file eliminati, espandi directory. Ricerca nella directory consente agli utenti di cercare nelle directory desiderate. Ricerca nome file consente la ricerca di file specifici nella directory data,

Tutti i file cancellati contenere i file cancellati da un'immagine con lo stesso formato, i.e., opzioni scritte, accessibili, create, metadati e modificate e sono mostrate in rosso come indicato di seguito:

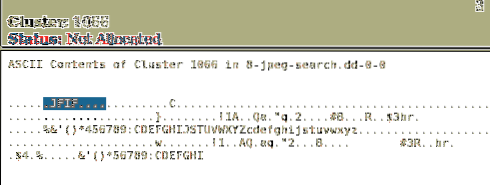

Possiamo vedere che il primo file è a jpeg file, ma il secondo file ha un'estensione di “hmmm”. Diamo un'occhiata ai metadati di questo file facendo clic sui metadati all'estrema destra.

Abbiamo scoperto che i metadati contengono a JFIF entrata, che significa Formato di scambio file JPEG, quindi otteniamo che è solo un file immagine con un'estensione di "hmm". Espandi le directory espande tutte le directory e consente a un'area più ampia di lavorare con directory e file all'interno delle directory indicate.

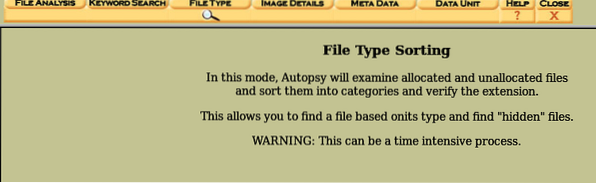

Ordinamento dei file:

Non è possibile analizzare i metadati di tutti i file, quindi dobbiamo ordinarli e analizzarli ordinando i file esistenti, cancellati e non allocati utilizzando il Tipo di file tab.'

Per ordinare le categorie dei file in modo da poter ispezionare facilmente quelli con la stessa categoria. Tipo di file ha la possibilità di ordinare lo stesso tipo di file in una categoria, i.e., Archivi, audio, video, immagini, metadati, file exec, file di testo, documenti, file compressi, eccetera.

Un aspetto importante della visualizzazione dei file ordinati è che Autopsy non consente di visualizzare i file qui; invece, dobbiamo navigare fino alla posizione in cui sono archiviati e visualizzarli lì. Per sapere dove sono archiviati, fare clic su Visualizza file ordinati opzione sul lato sinistro dello schermo. La posizione che ci darà sarà la stessa che abbiamo specificato durante la creazione del caso nel primo passaggio i.e./var/lib/autopsia/

Per riaprire il caso, basta aprire l'autopsia e fare clic su una delle opzioni "Caso aperto."

Caso: 2

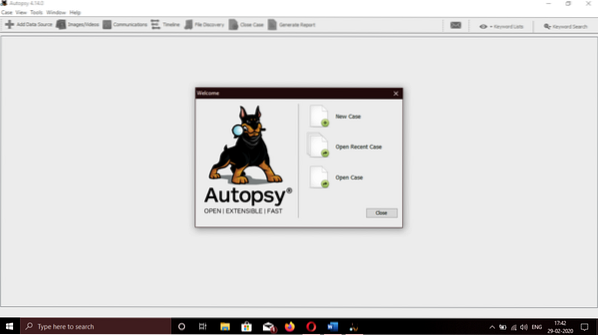

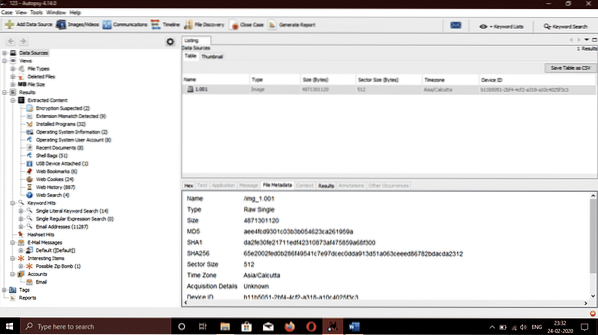

Diamo un'occhiata all'analisi di un'altra immagine utilizzando Autopsy su un sistema operativo Windows e scopriamo che tipo di informazioni importanti possiamo ottenere da un dispositivo di archiviazione. La prima cosa che dobbiamo fare è creare un nuovo caso. Possiamo farlo facendo clic su una delle tre opzioni (Caso aperto, Nuovo caso, Caso aperto recente) nella home page dell'autopsia. Dopo aver cliccato su di esso, vedremo una schermata come questa:

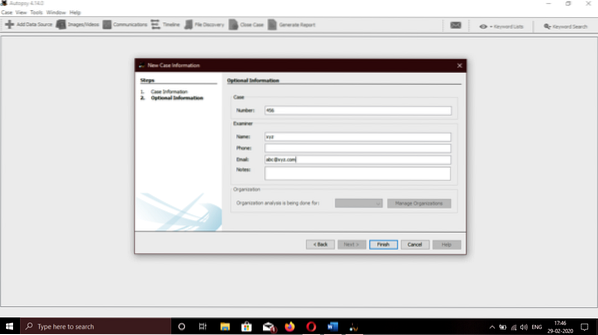

Fornisci il nome del caso e il percorso in cui archiviare i file, quindi inserisci i dettagli come menzionato, i.e., il nome del caso, i nomi dell'esaminatore e la descrizione del caso al fine di organizzare le nostre informazioni e prove da utilizzare per questa indagine. Nella maggior parte dei casi, c'è più di un esaminatore che fa l'indagine.

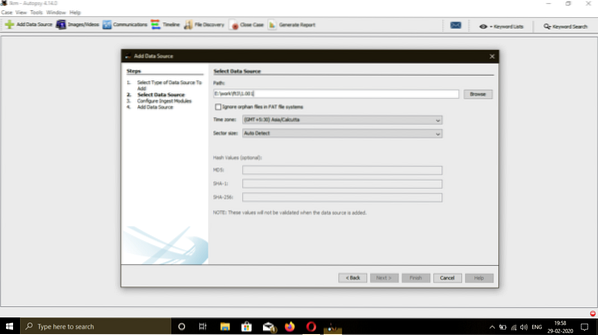

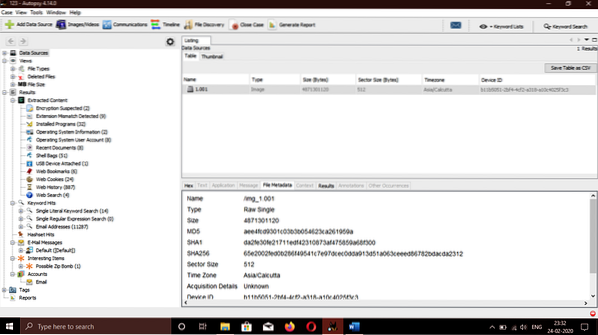

Ora fornisci l'immagine che vuoi esaminare. E01(Formato testimone esperto), AFF(formato forense avanzato), formato non elaborato (DD) e le immagini di analisi della memoria sono compatibili. Abbiamo salvato un'immagine del nostro sistema. Questa immagine sarà utilizzata in questa indagine. Dovremmo fornire il percorso completo alla posizione dell'immagine.

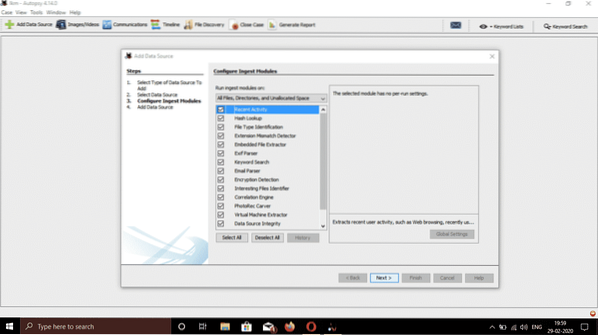

Richiederà la selezione di varie opzioni come Analisi della sequenza temporale, Filtraggio di hash, Intaglio dei dati, Dati Exif, Acquisizione di artefatti Web, Ricerca per parole chiave, Parser di posta elettronica, Estrazione di file incorporati, Controllo delle attività recenti, ecc. Fare clic su seleziona tutto per la migliore esperienza e fare clic sul pulsante successivo.

Al termine, fai clic su Fine e attendi il completamento del processo.

Analisi:

Ci sono due tipi di analisi, Analisi dei morti, e Analisi dal vivo:

Un esame morto si verifica quando viene utilizzato un quadro investigativo impegnato per esaminare le informazioni da un quadro speculato. Nel momento in cui questo accade, Il kit da investigatore Autopsia può funzionare in un'area in cui la possibilità di danni è sradicata. Autopsy e The Sleuth Kit offrono aiuto per i formati raw, Expert Witness e AFF.

Un'indagine dal vivo si verifica quando il framework presunto viene interrotto mentre è in esecuzione. In questo caso, Il kit da investigatore Autopsia può funzionare in qualsiasi area (qualsiasi cosa diversa da uno spazio confinato). Questo è spesso utilizzato durante la reazione all'occorrenza mentre l'episodio viene affermato.

Ora prima di analizzare il nostro file immagine, dobbiamo verificare l'integrità dell'immagine facendo clic sul pulsante Integrità immagine e generando un hash md5 della nostra immagine. La cosa importante da notare è che questo hash corrisponderà a quello che avevamo per l'immagine all'inizio della procedura. L'hash dell'immagine è importante in quanto indica se l'immagine data è stata manomessa o meno.

Nel frattempo, Autopsia ha completato la sua procedura e abbiamo tutte le informazioni di cui abbiamo bisogno.

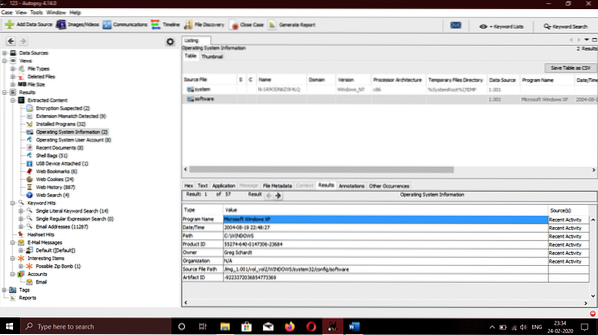

- Prima di tutto, inizieremo con informazioni di base come il sistema operativo utilizzato, l'ultima volta che l'utente ha effettuato l'accesso e l'ultima persona che ha avuto accesso al computer durante il periodo di un incidente. Per questo, andremo a Risultati > Contenuto estratto > Informazioni sul sistema operativo sul lato sinistro della finestra.

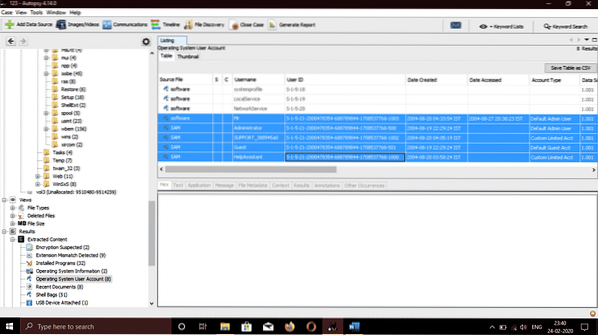

Per visualizzare il numero totale di account e tutti gli account associati, andiamo su Risultati > Contenuto estratto > Account utente del sistema operativo. Vedremo una schermata come questa:

Le informazioni come l'ultima persona che ha effettuato l'accesso al sistema e davanti al nome utente ci sono alcuni campi denominati acceduto, modificato, creato. Accesso indica l'ultima volta che è stato effettuato l'accesso all'account (in questo caso, l'unica data è affidabile) e cmangiato indica la data e l'ora in cui è stato creato l'account. Possiamo vedere che l'ultimo utente ad accedere al sistema è stato nominato Sig. il male.

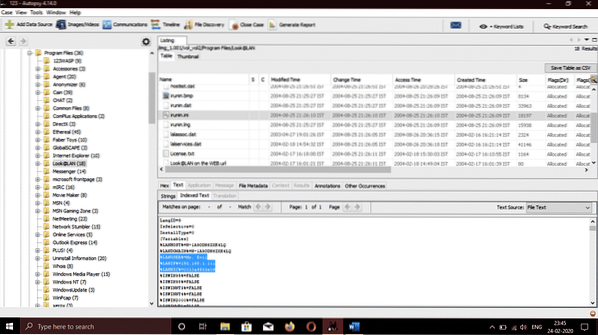

Andiamo al File di programma cartella attiva C unità situata sul lato sinistro dello schermo per scoprire l'indirizzo fisico e Internet del sistema informatico.

Possiamo vedere il IP (Protocollo Internet) e il MAC indirizzo del sistema informatico indicato.

Andiamo a Risultati > Contenuto estratto > Programmi installati, possiamo vedere qui sono i seguenti software utilizzati nello svolgimento di attività dannose relative all'attacco.

- Caino e Abele: un potente strumento di sniffing di pacchetti e strumento di cracking delle password utilizzato per l'analisi dei pacchetti.

- Anonymizer: uno strumento utilizzato per nascondere tracce e attività eseguite da un utente malintenzionato.

- Etereo: uno strumento utilizzato per monitorare il traffico di rete e acquisire pacchetti su una rete.

- FTP carino: un software FTP.

- NetStumbler: uno strumento utilizzato per scoprire un punto di accesso wireless

- WinPcap: uno strumento rinomato utilizzato per l'accesso alla rete a livello di collegamento nei sistemi operativi Windows. Fornisce un accesso di basso livello alla rete.

Nel /Windows/sistema32 posizione, possiamo trovare gli indirizzi email utilizzati dall'utente. Possiamo vedere MSN e-mail, Hotmail, indirizzi e-mail di Outlook. Possiamo anche vedere il SMTP indirizzo email proprio qui.

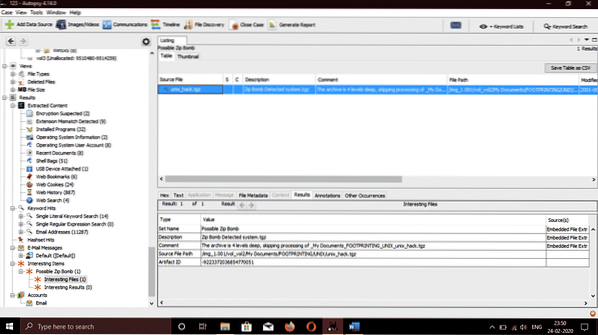

Andiamo in un luogo dove Autopsia memorizza possibili file dannosi dal sistema. Navigare verso Risultati > Articoli interessanti, e possiamo vedere una bomba zip presente chiamata unix_hack.tgz.

Quando siamo andati a /Riciclatore posizione, abbiamo trovato 4 file eseguibili cancellati denominati DC1.exe, DC2.exe, DC3.exe e DC4.EXE.

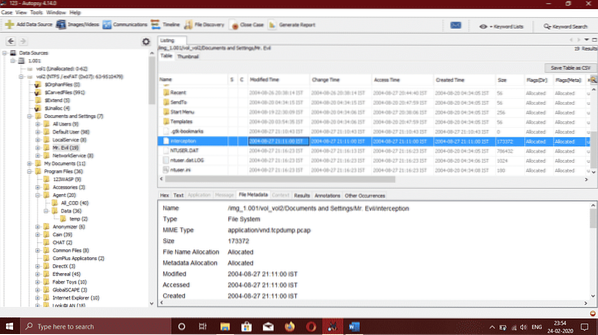

- Etereo, un rinomato annusando viene scoperto anche uno strumento che può essere utilizzato per monitorare e intercettare tutti i tipi di traffico di rete cablata e wireless. Abbiamo riassemblato i pacchetti catturati e la directory in cui è stato salvato è /Documenti, il nome del file in questa cartella è Intercettazione.

Possiamo vedere in questo file i dati come stava usando la vittima del browser e il tipo di computer wireless e ha scoperto che era Internet Explorer su Windows CE. I siti web a cui la vittima stava accedendo erano YAHOO e MSN .com, e questo è stato trovato anche nel file Interception.

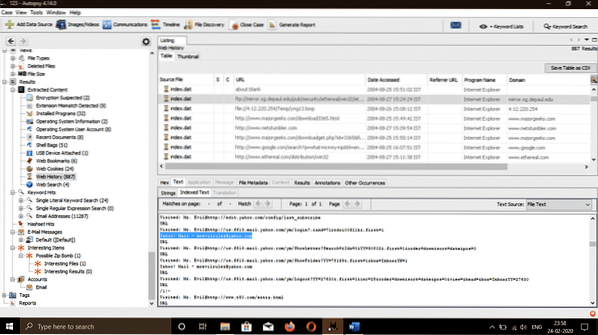

Alla scoperta dei contenuti di Risultati > Contenuto estratto > Cronologia web,

Possiamo vedere esplorando i metadati di determinati file, la cronologia dell'utente, i siti Web che visita e gli indirizzi e-mail forniti per l'accesso.

Recupero di file cancellati:

Nella parte precedente dell'articolo, abbiamo scoperto come estrarre informazioni importanti da un'immagine di qualsiasi dispositivo in grado di memorizzare dati come telefoni cellulari, dischi rigidi, sistemi informatici, ecc. Tra i talenti più basilari necessari per un agente forense, il recupero dei documenti cancellati è presumibilmente il più essenziale. Come probabilmente saprai, i documenti "cancellati" rimangono sul dispositivo di archiviazione a meno che non vengano sovrascritti. La cancellazione di questi record rende fondamentalmente il dispositivo accessibile per essere sovrascritto. Ciò implica che se il sospetto ha cancellato i record di prova fino a quando non vengono sovrascritti dal framework del documento, rimangono accessibili a noi per recuperarli.

Ora vedremo come recuperare i file o i record cancellati usando Il kit da investigatore Autopsia. Segui tutti i passaggi precedenti e quando l'immagine viene importata, vedremo una schermata come questa:

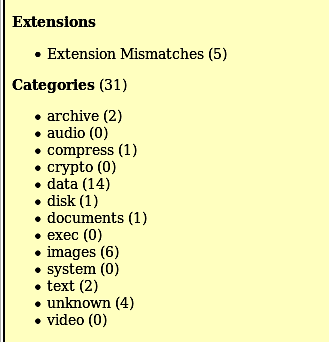

Sul lato sinistro della finestra, se espandiamo ulteriormente il Tipi di file opzione, vedremo un gruppo di categorie denominate Archivi, audio, video, immagini, metadati, file exec, file di testo, documenti (html, pdf, word, .ppx, ecc.), file compressi. Se clicchiamo su immagini, mostrerà tutte le immagini recuperate.

Poco più in basso, nella sottocategoria di Tipi di file, vedremo un nome di opzione File eliminati. Facendo clic su questo, vedremo alcune altre opzioni sotto forma di schede etichettate per l'analisi nella finestra in basso a destra. Le schede sono denominate Esadecimale, risultato, testo indicizzato, stringhe, e Metadati. Nella scheda Metadati, vedremo quattro nomi scritto, consultato, modificato, creato. Scritto indica la data e l'ora in cui è stato scritto l'ultima volta il file, Accesso significa l'ultima volta che è stato effettuato l'accesso al file (in questo caso l'unica data è affidabile), Cambiato significa l'ultima volta che i dati descrittivi del file sono stati modificati, Creato indica la data e l'ora in cui è stato creato il file. Ora per recuperare il file cancellato che vogliamo, fai clic sul file cancellato e seleziona Esportare. Richiederà una posizione in cui verrà archiviato il file, selezionare una posizione e fare clic su ok. I sospetti cercheranno spesso di coprire le proprie tracce cancellando vari file importanti. Sappiamo come persona forense che fino a quando quei documenti non vengono sovrascritti dal file system, possono essere recuperati.

Conclusione:

Abbiamo esaminato la procedura per estrarre le informazioni utili dalla nostra immagine di destinazione utilizzando Il kit da investigatore Autopsia invece di strumenti individuali. L'autopsia è un'opzione per qualsiasi investigatore forense e per la sua velocità e affidabilità. L'autopsia utilizza più processori core che eseguono i processi in background in parallelo, il che aumenta la sua velocità e fornisce risultati in un minor tempo e visualizza le parole chiave cercate non appena vengono trovate sullo schermo. In un'epoca in cui gli strumenti forensi sono una necessità, Autopsy offre gratuitamente le stesse funzionalità di base di altri strumenti forensi a pagamento.

L'autopsia precede la reputazione di alcuni strumenti a pagamento e fornisce alcune funzionalità extra come l'analisi del registro e l'analisi degli artefatti web, che gli altri strumenti non hanno. L'autopsia è nota per il suo uso intuitivo della natura. Un rapido clic con il pulsante destro del mouse apre il documento significativo. Ciò implica un tempo di attesa prossimo allo zero per scoprire se i termini di ricerca espliciti sono sulla nostra immagine, telefono o PC che viene esaminato. Gli utenti possono anche tornare indietro quando le missioni profonde si trasformano in vicoli ciechi, utilizzando le catture della cronologia avanti e indietro per seguire i propri mezzi their. Il video può essere visto anche senza applicazioni esterne, velocizzando l'uso.

Le prospettive delle miniature, l'organizzazione dei record e dei tipi di documento, filtrando i file buoni e contrassegnandoli per quelli orribili, utilizzando la separazione di set di hash personalizzati sono solo una parte dei punti salienti diversi che possono essere trovati su Il kit da investigatore Autopsia versione 3 che offre miglioramenti significativi rispetto alla versione 2.La tecnologia di base generalmente ha sovvenzionato il lavoro sulla versione 3, dove Brian Carrier, che ha consegnato gran parte del lavoro su versioni precedenti di Autopsia, è CTO e capo della criminologia avanzata. È anche considerato un maestro di Linux e ha composto libri sul tema dell'estrazione di informazioni misurabili e Basis Technology crea Il kit da investigatore. Pertanto, i clienti possono molto probabilmente sentirsi davvero sicuri di ottenere un articolo decente, un articolo che non svanirà in nessun momento nel prossimo futuro e uno che probabilmente sarà confermato in tutto ciò che verrà.

Phenquestions

Phenquestions