Crea copia immagine dell'unità USB

La prima cosa che faremo è fare una copia dell'unità USB. In questo caso, i backup regolari non funzioneranno. Questo è un passaggio molto cruciale, e se viene fatto male, tutto il lavoro andrà sprecato. Utilizzare il seguente comando per elencare tutte le unità collegate al sistema:

[email protected]:~$ sudo fdisk -lIn Linux, i nomi delle unità sono diversi da Windows. In un sistema Linux, hda e hdb sono usati (sda, sdb, sdc, eccetera.) per SCSI, a differenza del sistema operativo Windows.

Ora che abbiamo il nome dell'unità, possiamo crearne il .dd immagine a poco a poco con il dd utility immettendo il seguente comando:

[email protected]:~$ sudo dd if=/dev/sdc1 of=usb.dd bs=512 conteggio=1Se=la posizione dell'unità USB

di=la destinazione in cui verrà archiviata l'immagine copiata (può essere un percorso locale sul tuo sistema, e.g. /home/utente/usb.dd)

bs=il numero di byte che verranno copiati alla volta

Per garantire la prova che abbiamo la copia dell'immagine originale dell'unità, useremo hashing per mantenere l'integrità dell'immagine. L'hashing fornirà un hash per l'unità USB. Se viene modificato un singolo bit di dati, l'hash verrà modificato completamente e si saprà se la copia è falsa o originale. Genereremo un hash md5 dell'unità in modo che, rispetto all'hash originale dell'unità, nessuno possa mettere in dubbio l'integrità della copia.

[email protected]:~$ md5sum usb.ddCiò fornirà un hash md5 dell'immagine. Ora possiamo iniziare la nostra analisi forense su questa immagine appena creata dell'unità USB, insieme all'hash.

Layout del settore di avvio

L'esecuzione del comando file restituirà il file system e la geometria dell'unità:

[email protected]:~$ file usb.ddok.dd: settore di avvio DOS/MBR, offset codice 0x58+2, ID OEM "MSDOS5.0",

settori/cluster 8, settori riservati 4392, descrittore media 0xf8,

settori/traccia 63, testine 255, settori nascosti 32, settori 1953760 (volumi > 32 MB),

FAT (32 bit), settori/FAT 1900, riservato 0x1, numero di serie 0x6efa4158, senza etichetta

Ora possiamo usare il info strumento per ottenere il layout del settore di avvio NTFS e le informazioni sul settore di avvio tramite il seguente comando:

[email protected]:~$ minfo -i usb.ddinformazioni sul dispositivo:

===================

nomefile="ok.dd"

settori per traccia: 63

teste: 255

cilindri: 122

riga di comando mformat: mformat -T 1953760 -i ok.gg -h 255 -s 63 -H 32 ::

informazioni sul settore di avvio

======================

banner: "MSDOS5.0"

dimensione del settore: 512 byte

dimensione del cluster: 8 settori

settori riservati (avvio): 4392

grassi: 2

slot della directory radice max disponibili: 0

piccola dimensione: 0 settori

byte del descrittore multimediale: 0xf8

settori per grasso: 0

settori per traccia: 63

teste: 255

settori nascosti: 32

grande formato: 1953760 settori

ID unità fisica: 0x80

riservato=0x1

dos4=0x29

numero di serie: 6EFA4158

etichetta disco = "NESSUN NOME "

tipo di disco = "FAT32 "

Grande grasso=1900

Flag estesi=0x0000

Versione FS=0x0000

rootCluster=2

infoSector location=1

settore di avvio di backup = 6

Infosettore:

firma=0x41615252

cluster liberi=243159

ultimo cluster allocato=15

Un altro comando, il fstat comando, può essere utilizzato per ottenere informazioni generali note, come strutture di allocazione, layout e blocchi di avvio, sull'immagine del dispositivo. Useremo il seguente comando per farlo:

[email protected]:~$ fstat usb.dd--------------------------------------------

Tipo di file system: FAT32

Nome OEM: MSDOS5 MS.0

ID volume: 0x6efa4158

Etichetta volume (settore di avvio): NESSUN NOME

Etichetta del volume (directory principale): KINGSTON

Etichetta del tipo di file system: FAT32

Settore libero successivo (informazioni FS): 8296

Conteggio settori libero (informazioni FS): 1945272

Settori prima del file system: 32

Layout del file system (in settori)

Gamma totale: 0 - 1953759

* Riservato: 0 - 4391

** Settore di avvio: 0

** Settore Info FS: 1

** Settore di avvio di backup: 6

* GRASSO 0: 4392 - 6291

* GRASSO 1: 6292 - 8191

* Area dati: 8192 - 1953759

** Area del cluster: 8192 - 1953759

*** Directory principale: 8192 - 8199

INFORMAZIONI SUI METADATI

--------------------------------------------

Intervallo: 2 - 31129094

Directory principale: 2

INFORMAZIONI SUL CONTENUTO

--------------------------------------------

Dimensione del settore: 512

Dimensione del grappolo: 4096

Gamma totale di cluster: 2 - 243197

CONTENUTO DI GRASSI (in settori)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

File eliminati

Il Kit da investigatore fornisce il fls strumento, che fornisce tutti i file (in particolare i file eliminati di recente) in ciascun percorso o nel file di immagine specificato. Qualsiasi informazione sui file eliminati può essere trovata utilizzando il fls utilità. Immettere il seguente comando per utilizzare lo strumento fls:

[email protected]:~$ fls -rp -f fat32 usb.ddr/r 3: KINGSTON (voce etichetta volume)

d/d 6: Informazioni sul volume del sistema

r/r 135: Informazioni sul volume di sistema/Impostazioni WPS.data

r/r 138: System Volume Information/IndexerVolumeGuid

r/r * 14: Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 22: Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r/r * 30: Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 38: Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

d/d * 41: Oceani dodici (2004)

r/r 45: MINUTI DI PC-I TENUTI IL 23.01.2020.docx

r/r * 49: MINUTI DI LEC TENUTI IL 10.02.2020.docx

r/r * 50: vento.EXE

r/r * 51: _WRL0024.tmp

r/r 55: MINUTI DI LEC TENUTI IL 10.02.2020.docx

d/d * 57: Nuova cartella

d/d * 63: bando di gara per apparecchiature di infrastruttura di rete

r/r * 67: BANDO DI GARA (Mega PC-I) Fase-II.docx

r/r * 68: _WRD2343.tmp

r/r * 69: _WRL2519.tmp

r/r 73: BANDO DI GARA (Mega PC-I) Fase-II.docx

v/v 31129091: $MBR

v/v 31129092: $FAT1

v/v 31129093: $FAT2

d/d 31129094: $OrphanFiles

-/r * 22930439: $bad_content1

-/r * 22930444: $bad_content2

-/r * 22930449: $bad_content3

Qui abbiamo ottenuto tutti i file rilevanti relevant. I seguenti operatori sono stati utilizzati con il comando fls:

-p =usato per visualizzare il percorso completo di ogni file recuperato

-r =usato per visualizzare i percorsi e le cartelle in modo ricorsivo

-f =il tipo di file system utilizzato (FAT16, FAT32, ecc.).)

L'output sopra mostra che l'unità USB contiene molti file. I file cancellati recuperati sono contrassegnati con un "*" cartello. Puoi vedere che qualcosa non è normale con i file nominati $bad_content1, $bad_content2, $bad_content3, e vento.EXE. Windump è uno strumento di acquisizione del traffico di rete. Utilizzando lo strumento Windump, è possibile acquisire dati non destinati allo stesso computer. L'intento è mostrato nel fatto che il software windump ha lo scopo specifico di catturare il traffico di rete ed è stato intenzionalmente utilizzato per ottenere l'accesso alle comunicazioni personali di un utente legittimo.

Analisi della sequenza temporale

Ora che abbiamo un'immagine del file system, possiamo eseguire l'analisi della timeline MAC dell'immagine per generare una timeline e posizionare i contenuti con la data e l'ora in un formato leggibile e sistematico. entrambi i fls e ils i comandi possono essere usati per costruire un'analisi della sequenza temporale del file system. Per il comando fls, dobbiamo specificare che l'output sarà nel formato di output della timeline MAC. Per fare ciò, eseguiremo il fls comando con il -m contrassegnare e reindirizzare l'output in un file. Useremo anche il also -m bandiera con il ils comando.

[email protected]:~$ fls -m / -rp -f fat32 ok.dd > usb.fls[email protected]:~$ cat usb.fls

0|/KINGSTON (voce etichetta volume)|3|r/rrwxrwxrwx|0|0|0|0|1531155908|0|0

0|/Informazioni sul volume di sistema|6|d/dr-xr-xr-x|0|0|4096|1531076400|1531155908|0|1531155906

0|/Informazioni sul volume di sistema/Impostazioni WPS.dat|135|r/rrwxrwxrwx|0|0|12|1532631600|1531155908|0|1531155906

0|/Informazioni sul volume di sistema/IndexerVolumeGuid|138|r/rrwxrwxrwx|0|0|76|1532631600|1531155912|0|1531155910

0|Il Trono di Spade 1 720p x264 DDP 5.1 ESub - xRG.mkv (cancellato)|14|r/rrwxrwxrwx|0|0|535843834|1531076400|1531146786|0|1531155918

0|Il Trono di Spade 2 720p x264 DDP 5.1 ESub - xRG.mkv(cancellato)|22|r/rrwxrwxrwx|0|0|567281299|1531162800|1531146748|0|1531121599

0|/Il Trono di Spade 3 720p x264 DDP 5.1 ESub - xRG.mkv(cancellato)|30|r/rrwxrwxrwx|0|0|513428496|1531162800|1531146448|0|1531121607

0|/Il Trono di Spade 4 720p x264 DDP 5.1 ESub - xRG.mkv(cancellato)|38|r/rrwxrwxrwx|0|0|567055193|1531162800|1531146792|0|1531121680

0|/Oceans Twelve (2004) (cancellato)|41|d/drwxrwxrwx|0|0|0|1532545200|1532627822|0|1532626832

0|/MINUTI DI PC-I TENUTI IL 23.01.2020.docx|45|r/rrwxrwxrwx|0|0|33180|1580410800|1580455238|0|1580455263

0|/MINUTI DI LEC TENUTI IL 10.02.2020.docx (cancellato)|49|r/rrwxrwxrwx|0|0|46659|1581966000|1581932204|0|1582004632

0|/_WRD3886.tmp (cancellato)|50|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

0|/_WRL0024.tmp (cancellato)|51|r/rr-xr-xr-x|0|0|46659|1581966000|1581932204|0|1582004632

0|/MINUTI DI LEC TENUTI IL 10.02.2020.docx|55|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

(cancellato)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (cancellato)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (cancellato)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/BANDO DI GARA (Mega PC-I) Fase-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/Nuova cartella (eliminata)|57|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|vento.exe (cancellato)|63|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|/BANDO DI GARA (Mega PC-I) Fase-II.docx (cancellato)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (cancellato)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (cancellato)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/BANDO DI GARA (Mega PC-I) Fase-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/$OrphanFiles|31129094|d/d---------|0|0|0|0|0|0|0

0|/$$bad_content 1 (cancellato)|22930439|-/rrwxrwxrwx|0|0|59|1532631600|1532627846|0|1532627821

0|/$$bad_content 2 (cancellato)|22930444|-/rrwxrwxrwx|0|0|47|1532631600|1532627846|0|1532627821

0|/$$bad_content 3 (eliminato)|22930449|-/rrwxrwxrwx|0|0|353|1532631600|1532627846|0|1532627821

Corri il mactime strumento per ottenere l'analisi della timeline con il seguente comando:

[email protected]:~$ cat usb.fls > usb.MacPer convertire questo output mactime in un formato leggibile dall'uomo, inserisci il seguente comando:

[e-mail protetta]:~$ mactime -b usb.mac > usb.mactime[email protected]:~$ cat usb.mactime Thu Jul 26 2018 22:57:02 0 m… d/drwxrwxrwx 0 0 41 /Oceans Twelve (2004) (cancellato)

Thu Jul 26 2018 22:57:26 59 m… -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 4 720p x264 DDP 5.1 ESub -(cancellato)

47 m… -/rrwxrwxrwx 0 0 22930444 /Il Trono di Spade 4 720p x264 DDP 5.1 ESub - (cancellato)

353 m… -/rrwxrwxrwx 0 0 22930449 //Il Trono di Spade 4 720p x264 DDP 5.1 ESub - (cancellato)

ven 27 luglio 2018 00:00:00 12 .a… r/rrwxrwxrwx 0 0 135 /Informazioni volume di sistema/Impostazioni WPS.data

76 .a… r/rrwxrwxrwx 0 0 138 /Informazioni volume di sistema/IndexerVolumeGuid

59 .a… -/rrwxrwxrwx 0 0 22930439 /Il Trono di Spade 3 720p x264 DDP 5.1 ESub 3 (cancellato)

47 .a… -/rrwxrwxrwx 0 0 22930444 $/Il Trono di Spade 3 720p x264 DDP 5.1 ESub 3 (cancellato)

353 .a… -/rrwxrwxrwx 0 0 22930449 /Il Trono di Spade 3 720p x264 DDP 5.1 ESub 3 (cancellato)

Ven 31 Gen 2020 00:00:00 33180 .a… r/rrwxrwxrwx 0 0 45 /MINUTI DI PC-I TENUTI IL 23.01.2020.docx

Ven 31 Gen 2020 12:20:38 33180 m… r/rrwxrwxrwx 0 0 45 /MINUTES OF PC-I HAND ON 23.01.2020.docx

Ven 31 Gen 2020 12:21:03 33180… b r/rrwxrwxrwx 0 0 45 /MINUTES OF PC-I HAND ON 23.01.2020.docx

Mon Feb 17 2020 14:36:44 46659 m… r/rrwxrwxrwx 0 0 49 /MINUTI DELLA LEC TENUTI IL 10.02.2020.docx (cancellato)

46659 m… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (cancellato)

mar feb 18 2020 00:00:00 46659 .a… r/rrwxrwxrwx 0 0 49 /Il Trono di Spade 2 720p x264 DDP 5.1 ESub -(cancellato)

38208 .a… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (cancellato)

Mar Feb 18 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (cancellato)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (cancellato)

38208… b r/rrwxrwxrwx 0 0 55 /MINUTI DI LEC TENUTI IL 10.02.2020.docx

mar feb 18 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (cancellato)

46659 .a… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (cancellato)

38208 .a… r/rrwxrwxrwx 0 0 55 /MINUTI DI LEC TENUTI IL 10.02.2020.docx

Mar Feb 18 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (cancellato)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (cancellato)

38208… b r/rrwxrwxrwx 0 0 55 /MINUTI DI LEC TENUTI IL 10.02.2020.docx

mar feb 18 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (cancellato)

38208 m… r/rrwxrwxrwx 0 0 55 /Il Trono di Spade 3 720p x264 DDP 5.1 ESub -

ven 15 maggio 2020 00:00:00 4096 .a… d/drwxrwxrwx 0 0 57 /Nuova cartella (cancellata)

4096 .a… d/drwxrwxrwx 0 0 63 /avviso di gara per apparati di infrastruttura di rete per IIUI (soppresso)

56775 .a… r/rrwxrwxrwx 0 0 67 /AVVISO DI GARA (Mega PC-I) Fase-II.docx (cancellato)

56783 .a… r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (cancellato)

56775 .a… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (cancellato)

56783 .a… r/rrwxrwxrwx 0 0 73 /AVVISO DI GARA (Mega PC-I) Fase-II.docx

Ven 15 maggio 2020 12:39:42 4096… b d/drwxrwxrwx 0 0 57 /Nuova cartella (cancellata)

4096… b d/drwxrwxrwx 0 0 63 /avviso di gara per apparati di infrastruttura di rete per IIUI (cancellato)

Ven 15 maggio 2020 12:39:44 4096 m… d/drwxrwxrwx 0 0 57 $$bad_content 3(cancellato)

4096 m… d/drwxrwxrwx 0 0 63 /avviso di gara per apparati di infrastruttura di rete per IIUI (soppresso)

Ven 15 maggio 2020 12:43:18 56775 m… r/rrwxrwxrwx 0 0 67$$bad_content 1 (cancellato)

56775 m… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (cancellato)

Ven 15 maggio 2020 12:45:01 56775… b r/rrwxrwxrwx 0 0 67 $$bad_content 2 (cancellato)

56783… b r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (cancellato)

56775… b r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (cancellato)

56783… b r/rrwxrwxrwx 0 0 73 /AVVISO DI GARA (Mega PC-I) Fase-II.docx

Ven 15 maggio 2020 12:45:36 56783 m… r/rrwxrwxrwx 0 0 68 vento.exe (cancellato)

56783 m… r/rrwxrwxrwx 0 0 73 /BANDO DI GARA (Mega PC-I) Fase-II.docx

Tutti i file dovrebbero essere recuperati con un timestamp su di esso in un formato leggibile dall'uomo nel file "USB.mactime."

Strumenti per l'analisi forense USB

Esistono vari strumenti che possono essere utilizzati per eseguire analisi forensi su un'unità USB, come ad esempio Autopsia del kit investigativo, Imager FTK, In primo piano, eccetera. Per prima cosa, daremo un'occhiata allo strumento Autopsy.

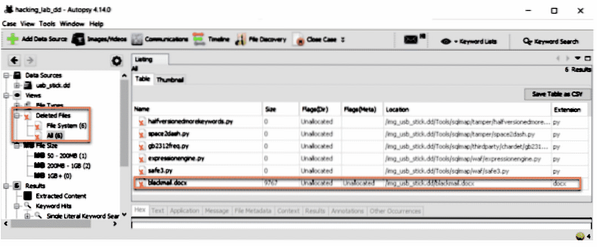

Autopsia

Autopsia viene utilizzato per estrarre e analizzare i dati da diversi tipi di immagini, come le immagini AFF (Advance Forensic Format), .dd immagini, immagini grezze, ecc. Questo programma è un potente strumento utilizzato da investigatori forensi e diverse forze dell'ordine. L'autopsia consiste in molti strumenti che possono aiutare gli investigatori a portare a termine il lavoro in modo efficiente e senza intoppi. Lo strumento Autopsy è disponibile gratuitamente per piattaforme Windows e UNIX.

Per analizzare un'immagine USB utilizzando Autopsy, devi prima creare un caso, inclusa la scrittura dei nomi degli investigatori, la registrazione del nome del caso e altre attività informative. Il passaggio successivo consiste nell'importare l'immagine sorgente dell'unità USB ottenuta all'inizio del processo utilizzando il pulsante dd utilità. Quindi, lasceremo che lo strumento Autopsia faccia ciò che sa fare meglio.

La quantità di informazioni fornite da Autopsia è enorme. Autopsy fornisce i nomi dei file originali e consente anche di esaminare le directory e i percorsi con tutte le informazioni sui file rilevanti, come accesso, modificata, cambiato, Data, e tempo. Vengono recuperate anche le informazioni sui metadati e tutte le informazioni vengono ordinate in modo professionale. Per rendere più facile la ricerca dei file, Autopsy fornisce un Ricerca per parola chiave opzione, che consente all'utente di cercare in modo rapido ed efficiente una stringa o un numero tra i contenuti recuperati.

Nel pannello di sinistra della sottocategoria di Tipi di file, vedrai una categoria chiamata "File eliminati" contenente i file eliminati dall'immagine dell'unità desiderata con tutti i metadati e le informazioni sull'analisi della sequenza temporale.

Autopsia è l'interfaccia utente grafica (GUI) per lo strumento da riga di comando Kit da investigatore ed è ai massimi livelli nel mondo forense grazie alla sua integrità, versatilità, facilità d'uso e capacità di produrre risultati rapidi. L'analisi forense del dispositivo USB può essere eseguita facilmente su Autopsia come su qualsiasi altro strumento a pagamento.

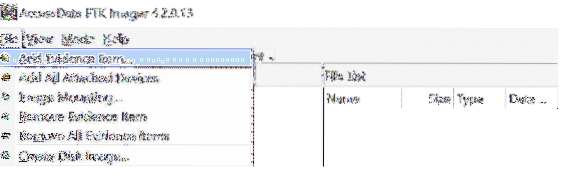

Imager FTK

FTK Imager è un altro ottimo strumento utilizzato per il recupero e l'acquisizione di dati da diversi tipi di immagini fornite. FTK Imager ha anche la capacità di creare una copia dell'immagine bit per bit, in modo che nessun altro strumento come dd o dcfldd è necessario per questo scopo. Questa copia dell'unità include tutti i file e le cartelle, lo spazio non allocato e libero e i file eliminati lasciati nello spazio libero o nello spazio non allocato. L'obiettivo di base qui quando si esegue l'analisi forense su unità USB è ricostruire o ricreare lo scenario di attacco.

Daremo ora un'occhiata all'esecuzione dell'analisi forense USB su un'immagine USB utilizzando lo strumento FTK Imager.

Innanzitutto, aggiungi il file immagine a Imager FTK cliccando File >> Aggiungi elemento di prova.

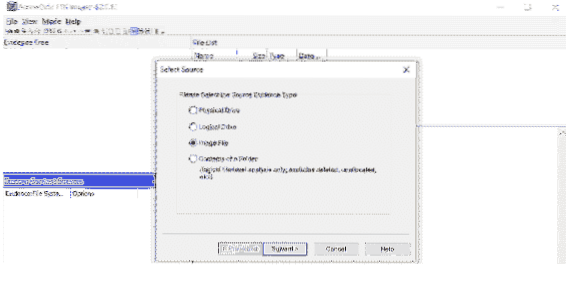

Ora seleziona il tipo di file che desideri importare. In questo caso, è un file immagine di un'unità USB.

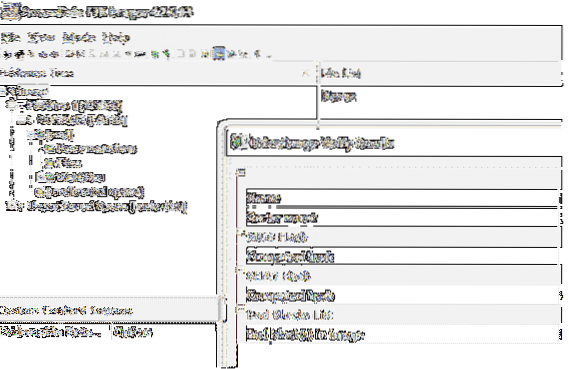

Ora inserisci la posizione completa del file immagine image. Ricorda, devi fornire un percorso completo per questo passaggio. Clic finire per iniziare l'acquisizione dei dati e lasciare che Imager FTK Fai il lavoro. Dopo qualche tempo, lo strumento fornirà i risultati desiderati.

Ecco, la prima cosa da fare è verificare Integrità dell'immagine facendo clic con il tasto destro del mouse sul nome dell'immagine e selezionando Verifica immagine. Lo strumento verificherà la corrispondenza degli hash md5 o SHA1 forniti con le informazioni sull'immagine e ti dirà anche se l'immagine è stata manomessa prima di essere importata nel Imager FTK attrezzo.

Adesso, Esportare i risultati forniti nel percorso di tua scelta facendo clic con il pulsante destro del mouse sul nome dell'immagine e selezionando il pulsante Esportare possibilità di analizzarlo. Il Imager FTK creerà un registro dati completo del processo forense e posizionerà questi registri nella stessa cartella del file immagine.

Analisi

I dati recuperati possono essere in qualsiasi formato, come tar, zip (per file compressi), png, jpeg, jpg (per file immagine), mp4, formato avi (per file video), codici a barre, pdf e altri formati di file. Dovresti analizzare i metadati dei file forniti e controllare i codici a barre sotto forma di a QR Code. Questo può essere in un file png e può essere recuperato usando il ZBAR attrezzo. Nella maggior parte dei casi, i file docx e pdf vengono utilizzati per nascondere i dati statistici, quindi devono essere decompressi. Kdbx i file possono essere aperti tramite Keepass; la password potrebbe essere stata memorizzata in altri file recuperati, oppure possiamo eseguire la forza bruta in qualsiasi momento.

In primo piano

Foremost è uno strumento utilizzato per recuperare file e cartelle cancellati da un'immagine del disco utilizzando intestazioni e piè di pagina. Daremo un'occhiata alla pagina man di Foremost per esplorare alcuni potenti comandi contenuti in questo strumento:

[email protected]:~$ uomo prima di tutto-a Consente la scrittura di tutte le intestazioni, non esegue il rilevamento di errori in termini

di file corrotti.

-b numero

Consente di specificare la dimensione del blocco utilizzata in primo luogo. Questo è

rilevante per la denominazione dei file e ricerche rapide. L'impostazione predefinita è

512. cioè. primo -b 1024 immagine.dd

-q (modalità rapida):

Abilita la modalità rapida. In modalità rapida, solo l'inizio di ogni settore

viene cercato per le intestazioni corrispondenti. Cioè, l'intestazione è

cercato solo fino alla lunghezza dell'intestazione più lunga. Il riposo

del settore, solitamente di circa 500 byte, viene ignorato. Questa modalità

fa correre tutto molto più veloce, ma potrebbe farti

mancano i file che sono incorporati in altri file. Ad esempio, usando

modalità rapida non sarai in grado di trovare immagini JPEG incorporate in

Documenti Microsoft Word Word.

La modalità rapida non deve essere utilizzata quando si esaminano i file system NTFS.

Poiché NTFS memorizzerà piccoli file all'interno del Master File Ta‐

bene, questi file verranno persi durante la modalità rapida.

-a Consente la scrittura di tutte le intestazioni, non esegue il rilevamento di errori in termini

di file corrotti.

-i (input) file:

Il file utilizzato con l'opzione i viene utilizzato come file di input.

Nel caso in cui non sia specificato alcun file di input, stdin viene utilizzato per c.

Il file utilizzato con l'opzione i viene utilizzato come file di input.

Nel caso in cui non sia specificato alcun file di input, viene utilizzato stdin per c.

Per portare a termine il lavoro, utilizzeremo il seguente comando:

[email protected]:~$ soprattutto usb.ddAl termine del processo, ci sarà un file nel file /produzione cartella denominata testo contenente i risultati.

Conclusione

L'analisi forense dell'unità USB è una buona abilità per recuperare prove e recuperare file cancellati da un dispositivo USB, nonché per identificare ed esaminare quali programmi informatici potrebbero essere stati utilizzati nell'attacco. Quindi, puoi mettere insieme i passaggi che l'attaccante potrebbe aver intrapreso per dimostrare o confutare le affermazioni fatte dall'utente legittimo o dalla vittima. Per garantire che nessuno possa farla franca con un crimine informatico che coinvolge dati USB, USB forensics è uno strumento essenziale. I dispositivi USB contengono prove chiave nella maggior parte dei casi forensi e, a volte, i dati forensi ottenuti da un'unità USB possono aiutare a recuperare dati personali importanti e preziosi.

Phenquestions

Phenquestions