Tipi di exploit

Tipi di exploit in Metasploit:

- Attivo

- Passivo

La differenza fondamentale tra questi due tipi di exploit è che il tipo attivo sfrutta un target specifico prima che termini, mentre il tipo passivo attende che un host in entrata si connetta prima di sfruttare. È utile conoscerli in anticipo, poiché la differenza avrà un ruolo più chiaro quando passerai alla scrittura di exploit più complicati.

La nostra configurazione

Il software che utilizzeremo in questo tutorial include quanto segue:

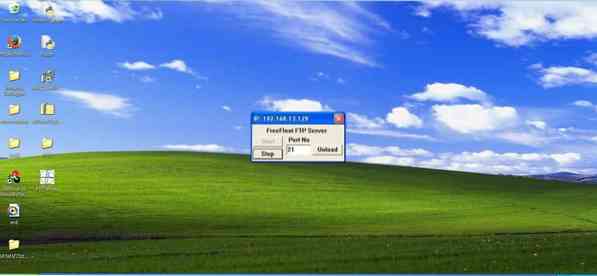

L'impresa: Ai fini di questa breve guida, utilizzeremo una vulnerabilità preesistente nel server FTP freefloat.

Debugger di immunità: Questo è usato nella creazione di exploit e file binari di reverse engineering. Puoi facilmente trovare un buon debugger disponibile online gratuitamente.

Pacchetto di servizi di Windows XP 3 installato

Kali Linux: Ovviamente, l'indiscusso supporto per il test della penna leader.

Mona.pi: Un plugin basato su Python che aiuta con il debug dell'immunità. Scarica Mona.py e spostalo nella directory del debugger di immunità (la cartella del comando py).

Il processo

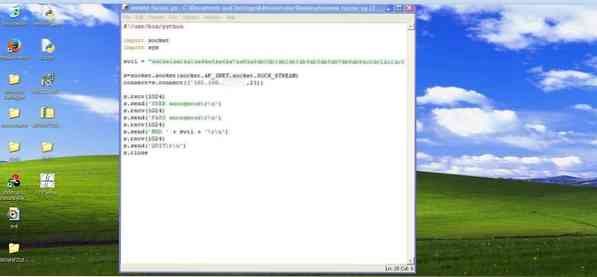

Imita Fuzz

Eseguiremo pseudo-fuzzing, che comporta l'inondazione del sistema con dati casuali. Creeremo uno schema con 1.000 caratteri e lo useremo per sopraffare la porta 21, poiché è la porta di comando del server FTP.

Una volta eseguito il modulo, avvia il debugger di immunità e assicurati che EIP sia stato sovrascritto.

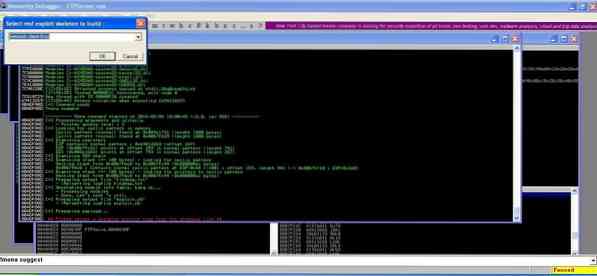

Fire Up Mona

Con l'EIP sovrascritto, possiamo procedere ulteriormente con il debugger di immunità. Digita il seguente:

>!Mona suggerisce

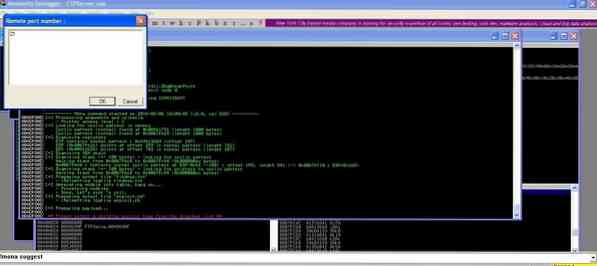

Seleziona il client TCP e la porta 21 per continuare.

Personalizza Exploit

Vedrai un file basato su rubino creato come risultato. Puoi modificarlo come vuoi. Qui, lo rinomineremo in f.rb.

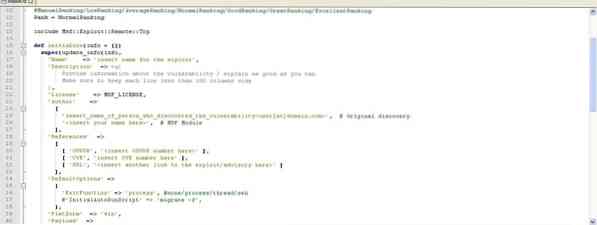

Avvia l'exploit in Metasploit

Carica il file in Kali Linux e replica l'exploit dalla radice al framework Metasploit:

Puoi vedere che Metasploit riconosce le modifiche ed è compatibile.

Conclusione

Questo era un mini-tutorial su come scrivere un exploit Metasploit. Discuteremo di exploit più complicati e vedremo come vengono scritti nei prossimi articoli.

Phenquestions

Phenquestions