ssh - Pagina 3

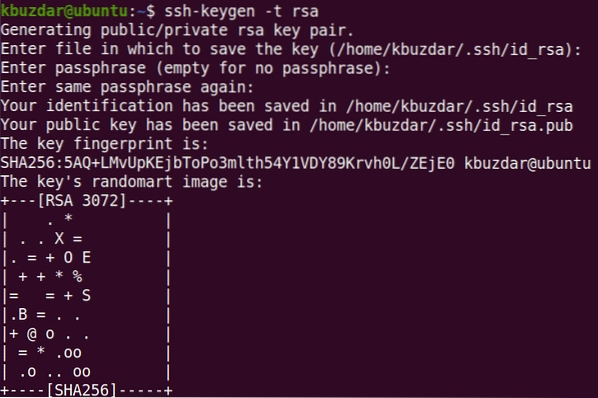

Come configurare SSH senza password

SSH viene utilizzato per accedere in remoto ai server per l'esecuzione di comandi e programmi. Puoi accedere a sistemi remoti tramite autenticazione c...

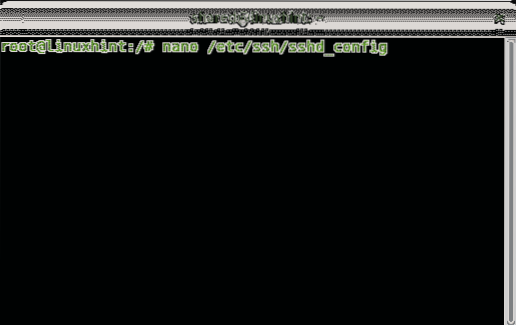

Diversi modi per proteggere il server SSH

Secure Shell è un protocollo di comunicazione di rete utilizzato per la comunicazione crittografata e l'amministrazione remota tra client e server. È ...

Disabilitare root ssh su Debian

Dal momento che radice utente è universale per tutti i sistemi Linux e Unix è sempre stata la vittima di forza bruta preferita dagli hacker per accede...

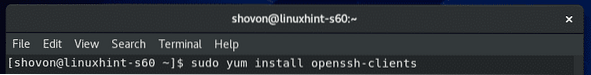

Come abilitare SSH su CentOS 8

In questo articolo, ti mostrerò come installare client SSH e strumenti server sul server CentOS 8 e come configurare il server SSH su CentOS 8. Quindi...

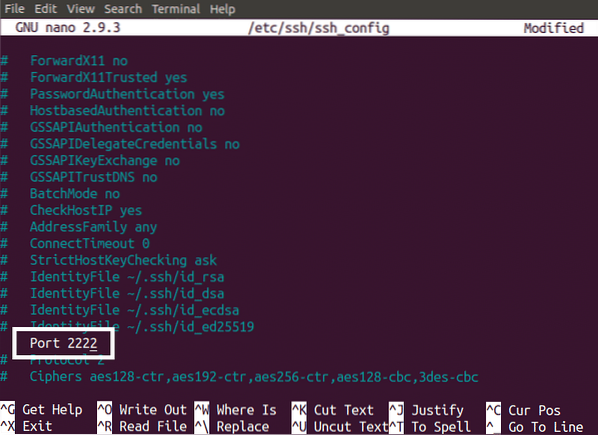

Come e perché cambiare la porta SSH predefinita

Secure Shell, noto anche come SSH, è un protocollo di rete che può essere utilizzato per accedere al server in remoto. La comunicazione che avviene tr...

Configurare l'inoltro SSH X11 su Debian 10

Il server OpenSSH su Debian 10 supporta l'inoltro X11. Quindi, non solo puoi gestire il tuo server in remoto tramite SSH, puoi anche installare un'int...

Abilita SSH su Debian 10

Puoi usare SSH per accedere al tuo server o desktop Debian 10 in remoto. Puoi installare nuovi pacchetti software, configurarli, monitorare il tuo ser...

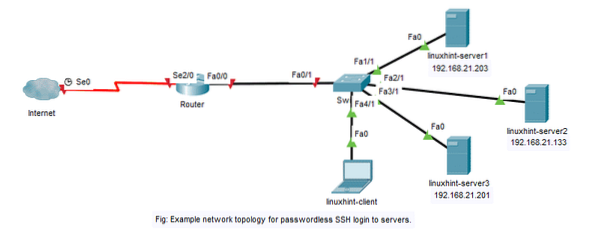

Imposta l'accesso senza password ai server tramite SSH

In qualità di amministratore di sistema Linux, configurerai e modificherai frequentemente molti server Linux. Quindi, devi SSH in tutti questi server,...

Forza bruta contro i servizi SSH e FTP

Bruteforce è tra le più antiche tecniche di hacking, è anche uno degli attacchi automatizzati più semplici che richiedono una conoscenza e un interven...

Phenquestions

Phenquestions