Le mod ausiliarie sono generalmente utilizzate per eseguire azioni una tantum dopo lo sfruttamento, ma puoi fare molto di più con questo affascinante strumento, come creare i tuoi scanner di vulnerabilità e port scanner. Questo articolo esaminerà in dettaglio il modulo ausiliario in particolare e imparerà come creare un fuzzer con esso.

Passaggio 1: vai alla directory Metasploit

Innanzitutto, avvia Kali Linux e vai alla directory Metasploit Framework. Digita quanto segue nell'interfaccia di Kali:

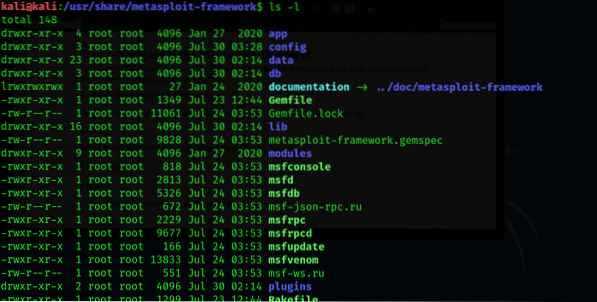

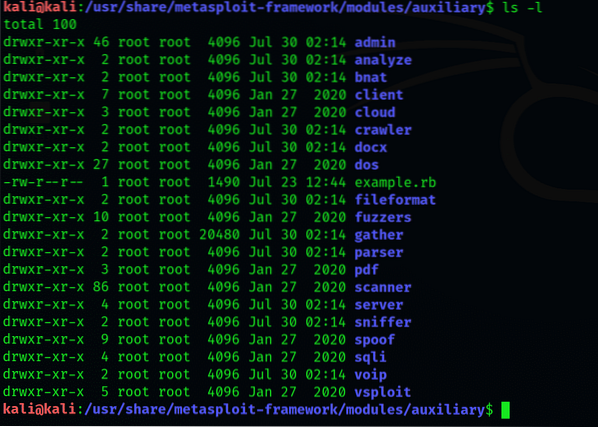

Per vedere meglio i contenuti qui, cambia la visualizzazione della directory inserendo quanto segue:

$ ls -l

Scorri fino al modulo della sottodirectory e di nuovo digita:

$ cd moduli

Questo output mostra i diversi tipi di moduli in Metasploit, tra cui:

- exploit

- Payload

- Cenno

- Inviare

- Encoder

- Ausiliario

Ora esamineremo il modulo ausiliario in modo più dettagliato.

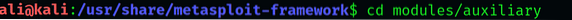

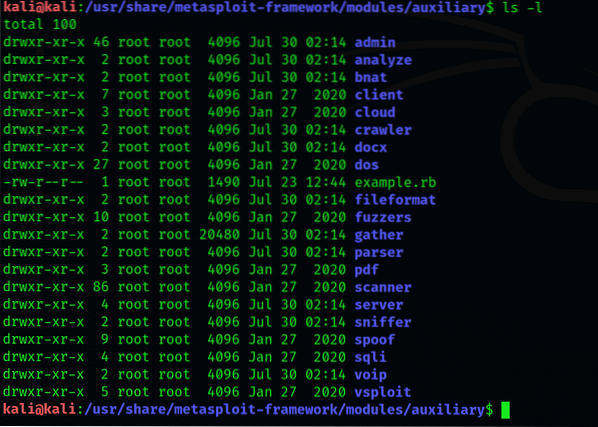

Passaggio 2: espandere la directory ausiliaria

Entra nella directory ausiliaria

$ cd moduli/ausiliari

Questo dividerà la directory del modulo ausiliario in diverse sottodirectory. L'output mostrerà un elenco completo di sottodirectory, a partire dalla directory admin.

Creare Fuzzer

Prima di procedere, definiremo prima cosa fuzzing è.

Fuzzing: una breve introduzione

Il fuzzing è una pratica nella disciplina del test del software che prevede l'inserimento continuo di input casuali e imprevisti in un programma per computer per determinare tutti i possibili arresti anomali che un sistema potrebbe incontrare. Mettere troppi dati o input casuali in un'area variabile provoca un buffer overflow, una vulnerabilità critica, che è ciò che Fuzzing cerca come tecnica di ispezione.

Non solo l'overflow del buffer è una grave vulnerabilità, ma è anche spesso il metodo ideale per gli hacker quando cercano di entrare in un sistema.

Il processo di fuzzing

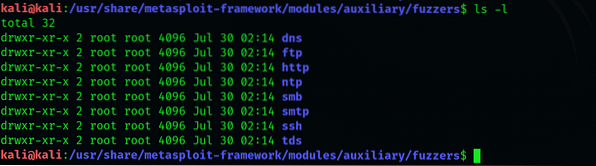

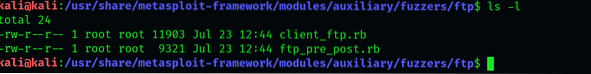

Vai alla directory fuzzer e dai un'occhiata all'elenco:

$ cd fuzzers

I tipi di fuzzer in mostra includeranno i seguenti: dns, ftp, http, smb, smtp, ssh e tds.

Il fuzzer di particolare interesse per noi qui è ftp.

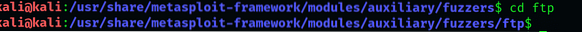

Quindi, apri la directory fuzzers:

$ cd ftp

Dei due tipi visualizzati qui, useremo il "tp_pre_post fuzzer", invece di "client_ft.rb."

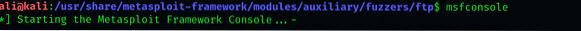

Apri msfconsole, individua "tp_pre_post fuzzer" ed eseguilo. Nel prompt msf, digitare quanto segue:

$ msfconsole

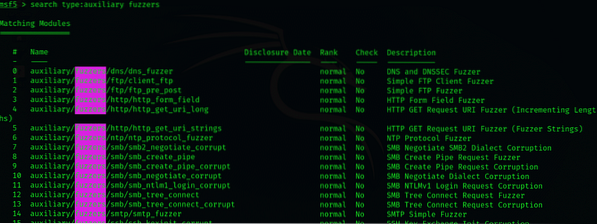

Msfconsole elencherà solo quei moduli ausiliari e trascurerà altri tipi. Nota che tutte le mod presentate hanno la parola chiave ftp, che richiede al processo di ordinare i moduli come indicato dal comando.

I risultati della ricerca mostrano diversi moduli; useremo solo il modulo “auxiliary/fuzzers/ftp/ftp_pre_post”. Puoi esaminare i dettagli riguardanti le funzioni di questa mod digitando msf > info.

Ora carica questo modulo digitando:

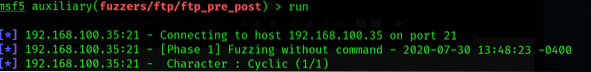

$ msf > usa ausiliario/fuzzers/ftp/ftp_pre_post

Come puoi vedere, il modulo può accettare diversi ingressi. Useremo un indirizzo IP specifico. In questo esempio, stiamo utilizzando un sistema con sistema operativo Windows 2003 come destinazione designata per testare il nostro fuzzer.

Imposta l'indirizzo IP ed esegui il modulo:

$ msf > imposta RHOSTS (inserisci qui l'IP)

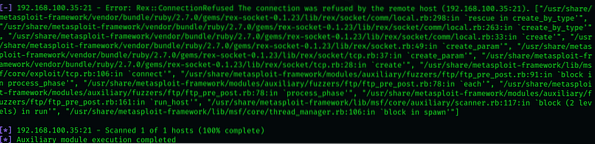

Il fuzzer inizierà con i 10 byte chiari e lentamente inizierà a sopraffare il sistema con input più consistenti, aumentando di 10 byte ad ogni iterazione. La dimensione massima è di 20000 byte per impostazione predefinita, che può essere modificata in base al tipo di sistema.

Questo è un processo molto contorto e lungo, quindi sii paziente. Il fuzzer si fermerà al limite di dimensione specificato, o quando rileva alcuni messaggi di errore.

Conclusione

Questo articolo ha descritto cosa sono i fuzzer: moduli ausiliari che ci permettono di controllare le vulnerabilità di un sistema, incluso il buffer overflow, che è il più significativo in quanto spesso viene scavalcato dal suo sfruttamento. L'articolo descrive anche come eseguire il fuzzing su un sistema con il fuzzer tp_pre_post. Nonostante siano componenti relativamente più semplici del framework Metasploit, i fuzzer possono essere estremamente utili quando si tratta di test delle penne.

Ovviamente, questa non è l'unica cosa di cui sono capaci i moduli ausiliari; ci sono centinaia di moduli diversi che servono a una varietà di scopi diversi per testare il tuo sistema.

Phenquestions

Phenquestions