È possibile implementare un sistema di rilevamento delle intrusioni a seconda delle dimensioni della rete. Esistono dozzine di IDS commerciali di qualità, ma molte aziende e piccole imprese non possono permetterseli. sbuffa è un sistema di rilevamento delle intrusioni flessibile, leggero e popolare che può essere implementato in base alle esigenze della rete, che vanno dalle reti piccole alle grandi, e fornisce tutte le funzionalità di un IDS a pagamento. sbuffa non costa nulla ma ciò non significa che non possa fornire le stesse funzionalità di un IDS commerciale d'élite. sbuffa è considerato un IDS passivo, il che significa che sniffa i pacchetti di rete, si confronta con il set di regole e, in caso di rilevamento di un registro o di una voce dannosi (i.e., rilevamento di un'intrusione), genera un avviso o inserisce una voce in un file di registro. sbuffa viene utilizzato per monitorare le operazioni e le attività di router, firewall e server. Snort fornisce un'interfaccia user-friendly, contenente una catena di regole che possono essere molto utili per una persona che non ha familiarità con gli IDS. Snort genera un allarme in caso di intrusione (attacchi di overflow del buffer, avvelenamento DNS, impronte digitali del sistema operativo, scansioni delle porte e molto altro), dando a un'organizzazione una maggiore visibilità del traffico di rete e rendendo molto più facile il rispetto delle normative di sicurezza.

Installazione di Snort

Prima di installare Snort, ci sono alcuni software o pacchetti open source che dovresti installare per ottenere il meglio da questo programma.

- Libpcap: Uno sniffer di pacchetti come Wireshark utilizzato per acquisire, monitorare e analizzare il traffico di rete. Installare libpcap, utilizzare i seguenti comandi per scaricare il pacchetto dal sito Web ufficiale, decomprimere il pacchetto e quindi installarlo:

[email protected]:~$ tar -xzvf libpcap-

[e-mail protetta]:~$ cd libpcap-

[e-mail protetta]:~$ ./configurare

[email protected]:~$ sudo make

[email protected]:~$ make install

- Apri SSH: Uno strumento di connettività sicura che fornisce un canale sicuro, anche su una rete non sicura, per accedere in remoto tramite ssh protocollo. ApriSSH viene utilizzato per connettersi a sistemi in remoto con privilegi di amministratore. ApriSSH può essere installato utilizzando i seguenti comandi:

portatile/openssh-8.3p1.catrame.gz

[email protected]:~$ tar xzvf openssh-

[email protected]:~$ cd openssh-

[e-mail protetta]:~$ ./configurare

[email protected]:~$ sudo make install

- MySQL: Il più popolare gratuito e open-source SQL Banca dati. MySQL viene utilizzato per memorizzare i dati avvisati da Snort. Le librerie SQL sono utilizzate da macchine remote per comunicare e accedere al database in cui sono archiviate le voci di registro di Snort. MySQL può essere installato utilizzando il seguente comando:

- Server Web Apache: Il server web più utilizzato su Internet. Apache viene utilizzato per visualizzare la console di analisi tramite il server web. Può essere scaricato dal sito ufficiale qui: http://httpd.apache.org/, oppure utilizzando il seguente comando:

- PHP: PHP è un linguaggio di scripting utilizzato nello sviluppo web. Per eseguire la console di analisi è necessario un motore di analisi PHP. Può essere scaricato dal sito ufficiale: https://www.php.rete/download.php, oppure utilizzando i seguenti comandi:

[email protected]:~$ tar -xvf php-

[email protected]:~$ cd php-

[email protected]:~$ sudo make

[email protected]:~$ sudo make install

- Apri SSL: Utilizzato per proteggere le comunicazioni sulla rete senza preoccuparsi del recupero o del monitoraggio da parte di terzi dei dati inviati e ricevuti. Apri SSL fornisce funzionalità crittografiche al server web. Può essere scaricato dal sito ufficiale: https://www.si apre.org/.

- stordimento: Un programma utilizzato per crittografare il traffico di rete arbitrario o le connessioni all'interno dell'SSL e che funziona insieme Apri SSL. stordimento può essere scaricato dal suo sito ufficiale: https://www.stordimento.org/, oppure può essere installato utilizzando i seguenti comandi:

[email protected]:~$ tar xzvf stunnel-

[email protected]:~$ cd stunnel-

[e-mail protetta]:~$ ./configurare

[email protected]:~$ sudo make install

- ACIDO: Un'abbreviazione per Controllo dell'analisi per il rilevamento delle intrusioni. ACID è un'interfaccia di ricerca supportata da query utilizzata per trovare indirizzi IP corrispondenti, modelli forniti, un comando specifico, un carico utile, firme, porte specifiche, ecc., da tutti gli avvisi registrati. Fornisce funzionalità approfondite di analisi dei pacchetti, consentendo l'identificazione di ciò che esattamente l'attaccante stava cercando di realizzare e il tipo di payload utilizzato nell'attacco. ACIDO può essere scaricato dal suo sito ufficiale: https://www.sei.cmu.edu/about/divisions/cert/index.cfm.

Ora che tutti i pacchetti di base richiesti sono installati, sbuffa può essere scaricato dal sito ufficiale, sbuffare.organizzazione, e può essere installato utilizzando i seguenti comandi:

[email protected]:~$ wget https://www.sbuffare.org/downloads/snort/snort-2.9.16.1.catrame.gz[email protected]:~$ tar xvzf sbuffa-

[email protected]:~$ cd sbuffa-

[e-mail protetta]:~$ ./configurare

[email protected]:~$ sudo make && --enable-source-fire

[email protected]:~$ sudo make install

Quindi, esegui il seguente comando per verificare se Snort è installato e la versione di Snort che stai utilizzando:

[email protected]:~$ sbuffa --,,_ -*> Sbuffa! <*-

o" )~ Numero versione"

Copyright (C) 1998-2013 Sourcefire, Inc., et al.

Usando libpcap versione 1cap.8.1

Utilizzando la versione PCRE: 8.39 2016-06-14

Utilizzando la versione ZLIB: 1.2.11

Dopo che l'installazione è andata a buon fine, i seguenti file dovrebbero essere stati creati sul sistema:

/usr/bin/snort: Questo è l'eseguibile binario di Snort.

/usr/share/doc/snort: Contiene la documentazione e le manpage di Snort.

/etc/snocciola: Contiene tutte le regole di sbuffa ed è anche il suo file di configurazione.

Usando Snort

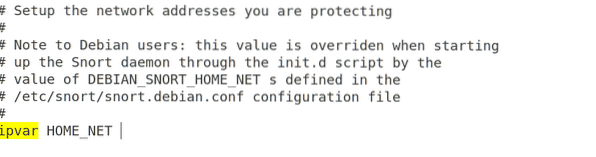

Per usare Snort, prima devi configurare il Home_Net valore e assegnagli il valore dell'indirizzo IP della rete che stai proteggendo. L'indirizzo IP della rete può essere ottenuto utilizzando il seguente comando:

[e-mail protetta]:~$ ifconfigDai risultati, copia il valore di indirizzo inet della rete desiderata. Ora apri il file di configurazione di Snort /etc/snort/snort.conf utilizzando il seguente comando:

[email protected]:~$ sudo vim /etc/snort/snort.confVedrai un output come questo:

Trova la linea “ipvar HOME_NET." Di fronte a ipvar HOME_NET, scrivi l'indirizzo IP copiato prima e salva il file. Prima di correre sbuffa, un'altra cosa che devi fare è eseguire la rete in modalità promiscua. Puoi farlo usando il seguente comando:

[e-mail protetta]:~$ /sbin/ifconfig -Ora sei pronto per correre sbuffa. Per verificarne lo stato e testare il file di configurazione, utilizzare il seguente comando:

[email protected]:~$ sudo snort -T -i4150 Regole sniffate lette

3476 regole di rilevamento

0 regole del decodificatore

0 regole del preprocessore

3476 catene di opzioni collegate in 290 intestazioni di catena

0 Regole dinamiche

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Conteggi porta regola]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| qualsiasi 383 48 145 22

| nc 27 8 94 20

| s+d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[config-filtro-rilevamento]------------------------------

| limite di memoria: 1048576 byte

+-----------------------[regole-filtro-rilevamento]-------------------------------

| nessuna

-------------------------------------------------------------------------------

+-----------------------[tasso-filtro-config]-----------------------------------

| limite di memoria: 1048576 byte

+-----------------------[regole-filtro-tasso]------------------------------------

| nessuna

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| limite di memoria: 1048576 byte

+-----------------------[filtro-evento-globale]----------------------------------

| nessuna

+-----------------------[filtro-evento-locale]-----------------------------------

| gen-id=1 sig-id=3273 type=Soglia di monitoraggio=src count=5 secondi=2

| gen-id=1 sig-id=2494 type=Entrambi tracking=dst count=20 secondi=60

| gen-id=1 sig-id=3152 type=Tracciamento soglia=src count=5 secondi=2

| gen-id=1 sig-id=2923 type=Tracciamento soglia=dst count=10 secondi=60

| gen-id=1 sig-id=2496 type=Entrambi tracking=dst count=20 secondi=60

| gen-id=1 sig-id=2275 type=Soglia di monitoraggio=dst count=5 secondi=60

| gen-id=1 sig-id=2495 type=Entrambi tracking=dst count=20 secondi=60

| gen-id=1 sig-id=2523 type=Entrambi tracking=dst count=10 secondi=10

| gen-id=1 sig-id=2924 type=Soglia di monitoraggio=dst count=10 secondi=60

| gen-id=1 sig-id=1991 type=Limit tracking=src count=1 secondi=60

+-----------------------[soppressione]------------------------------------------

| nessuna

-------------------------------------------------------------------------------

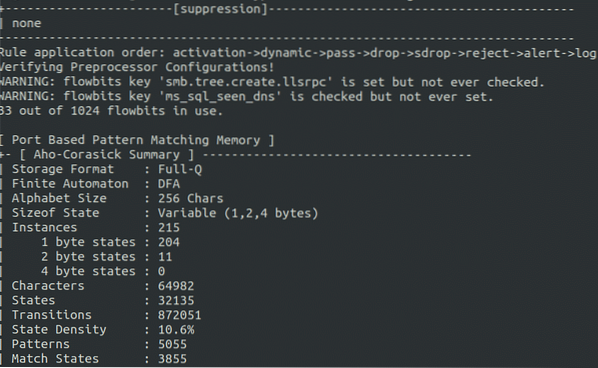

Ordine applicazione regola: attivazione->dinamica->pass->drop->sdrop->reject->alert->log

Verifica delle configurazioni del preprocessore!

[ Memoria di corrispondenza del modello basata sulla porta ]

+- [ Sommario Aho-Corasick ] -------------------------------------

| Formato di archiviazione: Full-Q

| Automa finito: DFA

| Dimensione alfabeto: 256 caratteri

| Dimensione dello stato: variabile (1,2,4 byte)

| Istanze: 215

| Stati di 1 byte: 204

| 2 byte stati: 11

| Stati a 4 byte: 0

| Personaggi: 64982

| Stati: 32135

| Transizioni: 872051

| Densità di stato: 10.6%

| Modelli: 5055

| Stati della partita: 3855

| Memoria (MB): 17.00

| Modelli: 0.51

| Liste di corrispondenza: 1.02

| DFA

| 1 byte stati: 1.02

| 2 byte stati: 14.05

| Stati a 4 byte: 0.00

+----------------------------------------------------------------

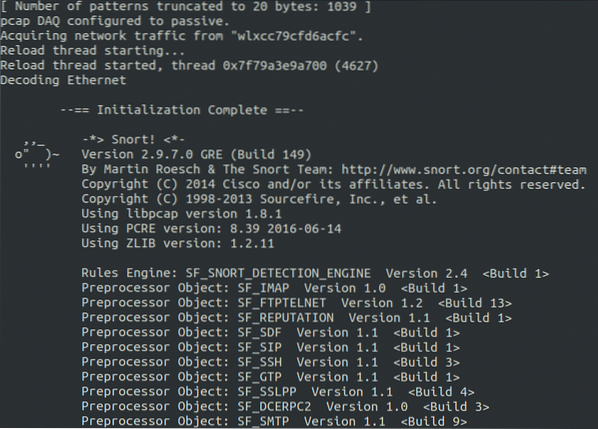

[ Numero di pattern troncati a 20 byte: 1039 ]

pcap DAQ configurato su passivo.

Acquisizione del traffico di rete da "wlxcc79cfd6acfc".

--== Inizializzazione completata ==--

,,_ -*> Sbuffa! <*-

o" )~ Numero di versione

Copyright (C) 1998-2013 Sourcefire, Inc., et al.

Usando libpcap versione 1cap.8.1

Utilizzando la versione PCRE: 8.39 2016-06-14

Utilizzando la versione ZLIB: 1.2.11

Motore regole: SF_SNORT_DETECTION_ENGINE versione 2.4

Oggetto preprocessore: SF_IMAP versione 1.0

Oggetto preprocessore: SF_FTPTELNET versione 1.2

Oggetto preprocessore: SF_REPUTATION versione 1.1

Oggetto preprocessore: SF_SDF versione 1.1

Oggetto preprocessore: SF_SIP versione 1.1

Oggetto preprocessore: SF_SSH versione 1.1

Oggetto preprocessore: SF_GTP versione 1.1

Oggetto preprocessore: SF_SSLPP versione 1.1

Oggetto preprocessore: SF_DCERPC2 versione 1.0

Oggetto preprocessore: SF_SMTP versione 1.1

Oggetto preprocessore: SF_POP versione 1.0

Oggetto preprocessore: SF_DNS versione 1.1

Oggetto preprocessore: SF_DNP3 versione 1.1

Oggetto preprocessore: SF_MODBUS versione 1.1

Snort ha convalidato con successo la configurazione!

Sbuffa uscendo

Snort Set di regole

Il più grande potere di sbuffa sta nelle sue regole. Snort ha la capacità di impiegare un gran numero di regole per monitorare il traffico di rete. Nella sua ultima versione, sbuffa Viene con 73 diversi tipi e oltre 4150 regole per la rilevazione delle anomalie, contenute nella cartella “/etc/snort/rules."

Puoi guardare i tipi di set di regole in Snort usando il seguente comando:

[email protected]:~$ ls /etc/snort/rlesrisposte-attacco.regole community-smtp.regole icmp.regole shellcode.regole

porta sul retro.regole community-sql-injection.regole imap.regole smtp.regole

traffico pesante.regole community-virus.informazioni sulle regole.regole snmp.regole

Chiacchierare.regole community-web-attacchi.regole locali.regole sql.regole

comunità-bot.regole community-web-cgi.regole varie.regole telnet.regole

cancellato dalla comunità.regole community-web-client.regole multimediali.regole tftp.regole

comunità-dos.regole community-web-dos.regole mysql.virus delle regole.regole

sfruttamento-comunità community.regole community-web-iis.regole netbios.regole web-attacchi.regole

comunità-ftp.regole community-web-misc.regole nntp.regole web-cgi.regole

gioco di comunità.regole community-web-php.oracolo delle regole.regole web-client.regole

comunità-icmp.regole ddos.regole altri-id.regole web-coldfusion.regole

comunità-imap.regole cancellate.regole p2p.regole web-prima pagina.regole

comunità-inappropriato.regole dns.politica delle regole.regole web-iis.regole

client-posta-comunità.regole da fare.regole pop2.regole web-varie.regole

comunità-misc.regole sperimentali.regole pop3.regole web-php.regole

comunità-nntp.sfruttare le regole.regole porno.regole x11.regole

comunità-oracolo.regole dito.regole rpc.regole

politica-comunitaria.regole ftp.regole servizi.regole

comunità-sip.regole icmp-info.scansione delle regole.regole

Per impostazione predefinita, quando corri sbuffa in modalità Intrusion Detection System, tutte queste regole vengono implementate automaticamente. Proviamo ora il ICMP set di regole.

Per prima cosa, usa il seguente comando per eseguire sbuffa nel IDS modalità:

[email protected]:~$ sudo snort -A console -i-c /etc/snort/snort.conf

Vedrai diverse uscite sullo schermo, mantienilo così.

Ora eseguirai il ping dell'IP di questa macchina da un'altra macchina usando il seguente comando:

[e-mail protetta]:~$ pingEsegui il ping da cinque a sei volte, quindi torna alla tua macchina per vedere se Snort IDS lo rileva o meno.

24/08-01:21:55.178653 [**] [1:396:6] Frammentazione irraggiungibile della destinazione ICMPNecessario e bit DF impostato [**] [Classificazione: attività varie] [Priorità: 3]

ICMP

24/08-01:21:55.178653 [**] [1:396:6] Frammentazione irraggiungibile della destinazione ICMP

Necessario e bit DF impostato [**] [Classificazione: attività varie] [Priorità: 3]

ICMP

24/08-01:21:55.178653 [**] [1:396:6] Frammentazione irraggiungibile della destinazione ICMP

Necessario e bit DF impostato [**] [Classificazione: attività varie] [Priorità: 3]

ICMP

24/08-01:21:55.178653 [**] [1:396:6] Frammentazione irraggiungibile della destinazione ICMP

Necessario e bit DF impostato [**] [Classificazione: attività varie] [Priorità: 3]

ICMP

24/08-01:21:55.178653 [**] [1:396:6] Frammentazione irraggiungibile della destinazione ICMP

Necessario e bit DF impostato [**] [Classificazione: attività varie] [Priorità: 3]

ICMP

24/08-01:21:55.178653 [**] [1:396:6] Frammentazione irraggiungibile della destinazione ICMP

Necessario e bit DF impostato [**] [Classificazione: attività varie] [Priorità: 3]

ICMP

Qui, abbiamo ricevuto un avviso che qualcuno sta eseguendo una scansione ping. Ha anche fornito il indirizzo IP della macchina dell'attaccante.

Ora andremo al IP indirizzo di questa macchina nel browser. Non vedremo alcun avviso, in questo caso. Prova a connetterti al ftp server di questa macchina utilizzando un'altra macchina come attaccante:

[e-mail protetta]:~$ ftpNon vedremo ancora alcun avviso perché questi set di regole non vengono aggiunti nelle regole predefinite e, in questi casi, non verrebbe generato alcun avviso. Questo è il momento in cui devi creare il tuo set di regole. Puoi creare regole in base alle tue esigenze e aggiungerle nel “/etc/snort/rules/local.regole" file, e poi sbuffare utilizzerà automaticamente queste regole quando rileverà anomalie.

Creare una regola Ru

Ora creeremo una regola per rilevare un pacchetto sospetto inviato alla porta 80 in modo che venga generato un avviso di registro quando ciò si verifica:

# alert tcp any any -> $HOME_NET 80 (msg: "Pacchetto HTTP trovato"; sid:10000001; rev:1;)Ci sono due parti principali della scrittura di una regola, i.e., Intestazione regola e Opzioni regola. Quella che segue è una ripartizione della regola che abbiamo appena scritto:

- Intestazione

- Mettere in guardia: L'azione specificata da intraprendere alla scoperta del pacchetto che corrisponde alla descrizione della regola. Esistono diverse altre azioni che possono essere specificate al posto dell'avviso in base alle esigenze dell'utente, ad esempio.e., registra, rifiuta, attiva, elimina, passa, eccetera.

- TCP: Qui, dobbiamo specificare il protocollo. Ci sono diversi tipi di protocolli che possono essere specificati, i.e., tcp, udp, icmp, eccetera., in base alle esigenze dell'utente.

- Qualunque: Qui è possibile specificare l'interfaccia di rete di origine. Se qualunque è specificato, Snort controllerà tutte le reti di origine.

- ->: La direzione; in questo caso, è impostato da sorgente a destinazione.

- $HOME_NET: Il luogo dove la destinazione indirizzo IP è specificato. In questo caso, stiamo usando quello configurato nel /etc/snort/snort.conf file all'inizio.

- 80: La porta di destinazione su cui stiamo aspettando un pacchetto di rete.

- Opzioni:

- messaggio: L'avviso da generare o il messaggio da visualizzare in caso di acquisizione di un pacchetto. In questo caso, è impostato su “Pacchetto HTTP trovato."

- sid: Utilizzato per identificare le regole Snort in modo univoco e sistematico. Il primo 1000000 i numeri sono riservati, quindi puoi iniziare con 1000001.

- Verso: Utilizzato per una facile manutenzione delle regole.

Aggiungeremo questa regola nel “/etc/snort/rules/local.regole" file e vedere se è in grado di rilevare le richieste HTTP sulla porta 80.

[email protected]:~$ echo “alert tcp any any -> $HOME_NET 80 (msg: "HTTP Packettrovato"; sid:10000001; rev:1;)” >> /etc/snort/rules/local.regole

Siamo tutti a posto. Ora puoi aprire sbuffa nel IDS modalità utilizzando il seguente comando:

[email protected]:~$ sudo snort -A console -i wlxcc79cfd6acfc-c /etc/snort/snort.conf

Vai a indirizzo IP di questa macchina dal browser.

sbuffa ora può rilevare qualsiasi pacchetto inviato alla porta 80 e mostrerà l'avviso "Pacchetto HTTP trovato” sullo schermo se ciò si verifica.

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**][Priorità: 0] TCP

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**]

[Priorità: 0] TCP

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**]

[Priorità: 0] TCP

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**]

[Priorità: 0] TCP

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**]

[Priorità: 0] TCP

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**]

[Priorità: 0] TCP

24/08-03:35:22.979898 [**] [1:10000001:0] Pacchetto HTTP trovato [**]

[Priorità: 0] TCP

Creeremo anche una regola per il rilevamento ftp tentativi di accesso:

# alert tcp any any -> any 21 (msg: "Pacchetto FTP trovato"; sid:10000002; )Aggiungi questa regola al "Locale.regole" file utilizzando il seguente comando:

[email protected]:~$ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "Pacchetto FTP trovato"; sid:10000002; rev:1;)” >> /etc/snort/rules/local.regole

Ora prova ad accedere da un'altra macchina e dai un'occhiata ai risultati del programma Snort.

24/08-03:35:22.979898 [**] [1:10000002:0) Pacchetto FTP trovato [**] [Priorità: 0]TCP

24/08-03:35:22.979898 [**] [1:10000002:0) Pacchetto FTP trovato [**] [Priorità: 0]

TCP

24/08-03:35:22.979898 [**] [1:10000002:0) Pacchetto FTP trovato [**] [Priorità: 0]

TCP

24/08-03:35:22.979898 [**] [1:10000002:0) Pacchetto FTP trovato [**] [Priorità: 0]

TCP

24/08-03:35:22.979898 [**] [1:10000002:0) Pacchetto FTP trovato [**] [Priorità: 0]

TCP

Come visto sopra, abbiamo ricevuto l'avviso, il che significa che abbiamo creato con successo queste regole per rilevare anomalie sulla porta on 21 e porto 80.

Conclusione

Sistemi di rilevamento delle intrusioni piace sbuffa vengono utilizzati per monitorare il traffico di rete per rilevare quando un attacco viene eseguito da un utente malintenzionato prima che possa danneggiare o influenzare la rete. Se un utente malintenzionato sta eseguendo una scansione delle porte su una rete, l'attacco può essere rilevato, insieme al numero di tentativi effettuati, l'attaccante IP indirizzo e altri dettagli. sbuffa viene utilizzato per rilevare tutti i tipi di anomalie e viene fornito con un gran numero di regole già configurate, insieme alla possibilità per l'utente di scrivere le proprie regole in base alle proprie esigenze. A seconda delle dimensioni della rete, sbuffa può essere facilmente impostato e utilizzato senza spendere nulla, rispetto ad altri annunci commerciali a pagamento Sistemi di rilevamento delle intrusioni. I pacchetti catturati possono essere ulteriormente analizzati utilizzando uno sniffer di pacchetti, come Wireshark, per analizzare e abbattere ciò che stava accadendo nella mente dell'attaccante durante l'attacco e i tipi di scansioni o comandi eseguiti. sbuffa è uno strumento gratuito, open source e facile da configurare e può essere un'ottima scelta per proteggere qualsiasi rete di medie dimensioni dagli attacchi.

Phenquestions

Phenquestions