REMnux

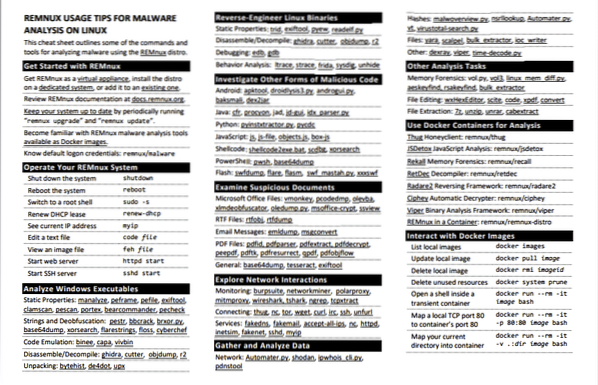

Lo smontaggio di un malware informatico per studiarne il comportamento e capire cosa effettivamente fa si chiama Ingegneria inversa del malware. Per determinare se un file eseguibile contiene malware o se è solo un normale eseguibile, o per sapere cosa fa realmente un file eseguibile e l'impatto che ha sul sistema, esiste una distribuzione Linux speciale chiamata REMnux. REMnux è una distribuzione leggera, basata su Ubuntu, dotata di tutti gli strumenti e gli script necessari per eseguire un'analisi dettagliata del malware su un determinato file o eseguibile software. REMnux è dotato di strumenti gratuiti e open source che possono essere utilizzati per esaminare tutti i tipi di file, inclusi gli eseguibili. Alcuni strumenti in REMnux può anche essere usato per esaminare codice JavaScript poco chiaro o offuscato e programmi Flash.

Installazione

REMnux può essere eseguito su qualsiasi distribuzione basata su Linux o in una scatola virtuale con Linux come sistema operativo host. Il primo passo è scaricare il REMnux distribuzione dal suo sito ufficiale, che può essere fatto inserendo il seguente comando:

[e-mail protetta]:~$ wget https://REMnux.org/remnux-cliAssicurati di controllare che sia lo stesso file che volevi confrontando la firma SHA1. La firma SHA1 può essere prodotta utilizzando il seguente comando:

[e-mail protetta]:~$ sha256sum remnux-cliQuindi, spostalo in un'altra directory denominata "resto" e dargli i permessi eseguibili usando “chmod +x." Ora, esegui il seguente comando per avviare il processo di installazione:

[email protected]:~$ mkdir remnux[email protected]:~$ cd remnux

[email protected]:~$ mv… /remux-cli ./

[email protected]:~$ chmod +x remnux-cli

//Installa Remnux

[email protected]:~$ sudo install remnux

Riavvia il sistema e sarai in grado di utilizzare il nuovo installato REMnux distro contenente tutti gli strumenti disponibili per la procedura di reverse engineering.

Un'altra cosa utile su REMnux è che puoi usare le immagini docker di popolare REMnux strumenti per eseguire un compito specifico invece di installare l'intera distribuzione. Ad esempio, il RetDec lo strumento viene utilizzato per smontare il codice macchina e accetta input in vari formati di file, come file exe a 32/62 bit, file elf, ecc. Rekall è un altro ottimo strumento contenente un'immagine docker che può essere utilizzata per eseguire alcune attività utili, come estrarre dati dalla memoria e recuperare dati importanti. Per esaminare un JavaScript poco chiaro, uno strumento chiamato JSdetox può anche essere usato. Le immagini Docker di questi strumenti sono presenti nel REMnux deposito nel Mozzo mobile.

Analisi del malware

-

entropia

Viene chiamato il controllo dell'imprevedibilità di un flusso di dati entropia. Un flusso consistente di byte di dati, ad esempio, tutti zero o tutti uno, ha 0 Entropia. D'altra parte, se i dati sono crittografati o sono costituiti da bit alternativi, avranno un valore di entropia maggiore. Un pacchetto di dati ben crittografato ha un valore di entropia maggiore di un normale pacchetto di dati perché i valori dei bit nei pacchetti crittografati sono imprevedibili e cambiano più rapidamente. L'entropia ha un valore minimo di 0 e un valore massimo di 8. L'uso principale di Entropy nell'analisi del malware è trovare malware nei file eseguibili. Se un eseguibile contiene un malware dannoso, il più delle volte, è completamente crittografato in modo che AntiVirus non possa indagare sul suo contenuto. Il livello di entropia di quel tipo di file è molto alto, rispetto a un file normale, che invierà un segnale all'investigatore su qualcosa di sospetto nel contenuto di un file. Un alto valore di entropia significa un alto rimescolamento del flusso di dati, che è una chiara indicazione di qualcosa di sospetto.

-

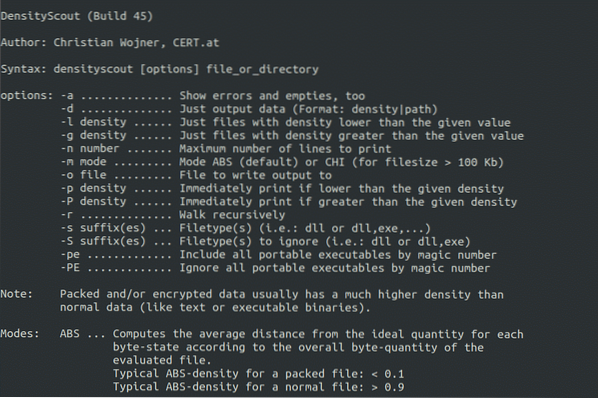

Esploratore di densità

Questo utile strumento è creato per un unico scopo: trovare malware in un sistema. Di solito ciò che fanno gli aggressori è avvolgere il malware in dati criptati (o codificarlo/crittografarlo) in modo che non possa essere rilevato dal software antivirus. Density Scout esegue la scansione del percorso del file system specificato e stampa i valori di entropia di ogni file in ciascun percorso (a partire dal più alto al più basso). Un valore elevato renderà sospettoso l'investigatore che indagherà ulteriormente sul file. Questo strumento è disponibile per i sistemi operativi Linux, Windows e Mac. Density Scout ha anche un menu di aiuto che mostra una varietà di opzioni che fornisce, con la seguente sintassi:

ubuntu@ubuntu:~ Densityscout --h

-

ByteHist

ByteHist è uno strumento molto utile per generare un grafico o un istogramma in base al livello di codifica dei dati (entropia) di diversi file. Rende ancora più semplice il lavoro di un investigatore, poiché questo strumento crea anche istogrammi delle sottosezioni di un file eseguibile. Ciò significa che ora l'investigatore può facilmente concentrarsi sulla parte in cui si verifica il sospetto semplicemente guardando l'istogramma. L'istogramma di un file dall'aspetto normale sarebbe completamente diverso da uno dannoso.

Rilevamento anomalie

I malware possono essere impacchettati normalmente utilizzando diverse utilità, come ad esempio UPX. Queste utilità modificano le intestazioni dei file eseguibili. Quando qualcuno tenta di aprire questi file utilizzando un debugger, le intestazioni modificate bloccano il debugger in modo che gli investigatori non possano esaminarlo. Per questi casi, Rilevamento anomalie gli strumenti sono usati.

-

Scanner PE (Eseguibili Portatili)

PE Scanner è un utile script scritto in Python che viene utilizzato per rilevare voci TLS sospette, timestamp non validi, sezioni con livelli di entropia sospetti, sezioni con dimensioni grezze di lunghezza zero e malware confezionati in file exe, tra le altre funzioni.

-

Exe Scan

Un altro ottimo strumento per la scansione di file exe o dll per un comportamento strano è la scansione EXE. Questa utility controlla il campo di intestazione degli eseguibili per livelli di entropia sospetti, sezioni con dimensioni non elaborate di lunghezza zero, differenze di checksum e tutti gli altri tipi di comportamento non regolare dei file. EXE Scan ha grandi funzionalità, generando un rapporto dettagliato e automatizzando le attività, risparmiando molto tempo.

Stringhe offuscate

Gli aggressori possono usare a mutevole metodo per offuscare le stringhe in file eseguibili dannosi. Esistono alcuni tipi di codifica che possono essere utilizzati per l'offuscamento. Per esempio, MARCIRE la codifica viene utilizzata per ruotare tutti i caratteri (alfabeti più piccoli e maiuscoli) di un certo numero di posizioni. XOR la codifica usa una chiave segreta o una passphrase (costante) per codificare o per XOR un file. ROL codifica i byte di un file ruotandoli dopo un certo numero di bit. Esistono vari strumenti per estrarre queste stringhe perplesse da un determinato file.

-

XORsearch

XORsearch è usato per cercare contenuti in un file che sono codificati usando Algoritmi ROT, XOR e ROL. Forzerà brute tutti i valori delle chiavi a un byte. Per valori più lunghi, questa utility richiederà molto tempo, motivo per cui è necessario specificare la stringa che si sta cercando. Alcune stringhe utili che di solito si trovano nei malware sono "http" (il più delle volte, gli URL sono nascosti nel codice malware), "Questo programma" (l'intestazione del file viene modificata scrivendo "Questo programma non può essere eseguito in DOS" in molti casi). Dopo aver trovato una chiave, tutti i byte possono essere decodificati utilizzandola. La sintassi di XORsearch è la seguente:

ubuntu@ubuntu:~ xorsearch -s-

brutale

Dopo aver trovato le chiavi usando programmi come xor search, xor strings, ecc., si può usare un ottimo strumento chiamato brutale per forzare qualsiasi file per le stringhe senza specificare una determinata stringa. Quando si utilizza il -f opzione, è possibile selezionare l'intero file. Un file può essere prima forzato con forza bruta e le stringhe estratte vengono copiate in un altro file. Quindi, dopo aver esaminato le stringhe estratte, è possibile trovare la chiave e ora, utilizzando questa chiave, è possibile estrarre tutte le stringhe codificate utilizzando quella particolare chiave.

ubuntu@ubuntu:~brutexor.piubuntu@ubuntu:~brutexor.py -f -k

Estrazione di artefatti e dati preziosi (cancellato)

Per analizzare immagini disco e dischi rigidi ed estrarre artefatti e dati preziosi da essi utilizzando vari strumenti come Bisturi, In primo piano, eccetera., si deve prima creare un'immagine bit per bit in modo che nessun dato venga perso. Per creare queste copie di immagini, sono disponibili vari strumenti.

-

dd

dd viene utilizzato per creare un'immagine forense di un'unità. Questo strumento fornisce anche un controllo di integrità consentendo il confronto degli hash di un'immagine con l'unità disco originale. Lo strumento dd può essere utilizzato come segue:

ubuntu@ubuntu:~ dd if=if=Unità di origine (ad esempio, /dev/sda)

of=Località di destinazione

bs=Block size (il numero di byte da copiare alla volta)

-

dcfldd

dcfldd è un altro strumento utilizzato per l'imaging del disco. Questo strumento è come una versione aggiornata dell'utilità dd. Fornisce più opzioni di dd, come l'hashing al momento dell'imaging. Puoi esplorare le opzioni di dcfldd usando il seguente comando:

ubuntu@ubuntu:~ dcfldd -hUtilizzo: dcfldd [OPZIONE]…

bs=BYTES force ibs=BYTES e obs=BYTES

conv=KEYWORDS converte il file secondo l'elenco di parole chiave separate da virgole

count=BLOCKS copia solo BLOCKS blocchi di input

ibs=BYTES legge BYTES byte alla volta

if=FILE letto da FILE invece di stdin

obs=BYTES scrivi BYTES byte alla volta

of=FILE scrivi su FILE invece di stdout

NOTA: of=FILE può essere usato più volte per scrivere

output su più file contemporaneamente

of:=COMANDO esegui e scrivi l'output per elaborare COMANDO

skip=BLOCKS skip BLOCKS blocchi di dimensioni ibs all'inizio dell'input

pattern=HEX usa il modello binario specificato come input

textpattern=TEXT usa la ripetizione di TEXT come input

errlog=FILE invia messaggi di errore a FILE oltre che a stderr

hash=NAME o md5, sha1, sha256, sha384 o sha512

l'algoritmo predefinito è md5. Per selezionare più

algoritmi da eseguire contemporaneamente inserire i nomi

in una lista separata da virgole

hashlog=FILE invia l'output hash MD5 a FILE invece che a stderr

se stai usando più algoritmi di hash tu

può inviare ciascuno a un file separato utilizzando il

convenzione ALGORITHMlog=FILE, per esempio

md5log=FILE1, sha1log=FILE2, ecc.

hashlog:=COMANDO exec e scrivi hashlog per elaborare COMANDO

ALGORITHMlog:=COMANDO funziona allo stesso modo

hashconv=[before|after] esegue l'hashing prima o dopo le conversioni

hash format=FORMAT mostra ogni finestra hash secondo FORMAT

il mini-linguaggio del formato hash è descritto di seguito

totalhash format=FORMAT visualizza il valore hash totale in base a FORMAT

status=[on|off] mostra un messaggio di stato continuo su stderr

lo stato predefinito è "on"

statusinterval=N aggiorna il messaggio di stato ogni N blocchi

il valore predefinito è 256

vf=FILE verifica che FILE corrisponda all'input specificato

verificarelog=FILE invia i risultati di verifica a FILE invece che a stderr

verificarelog:=COMANDO exec e scrivere i risultati di verifica per elaborare COMANDO

--aiuta a visualizzare questo aiuto ed esci

--versione output informazioni sulla versione ed uscita

-

In primo piano

Il primo è usato per ritagliare dati da un file di immagine usando una tecnica nota come file carving. L'obiettivo principale del file carving è intagliare i dati utilizzando intestazioni e piè di pagina. Il suo file di configurazione contiene diverse intestazioni, che possono essere modificate dall'utente. Foremost estrae le intestazioni e le confronta con quelle nel file di configurazione. Se corrisponde, verrà visualizzato.

-

Bisturi

Il bisturi è un altro strumento utilizzato per il recupero e l'estrazione dei dati ed è relativamente più veloce di Foremost. Scalpel esamina l'area di archiviazione dei dati bloccata e inizia a recuperare i file eliminati. Prima di utilizzare questo strumento, la riga dei tipi di file deve essere decommentata rimuovendo # dalla linea desiderata. Scalpel è disponibile sia per i sistemi operativi Windows che Linux ed è considerato molto utile nelle indagini forensi.

-

Estrattore alla rinfusa

Bulk Extractor viene utilizzato per estrarre funzionalità, come indirizzi e-mail, numeri di carte di credito, URL, ecc. Questo strumento contiene molte funzioni che danno un'enorme velocità ai compiti. Per decomprimere file parzialmente danneggiati, viene utilizzato Bulk Extractor. Può recuperare file come jpg, pdf, documenti word, ecc. Un'altra caratteristica di questo strumento è che crea istogrammi e grafici dei tipi di file recuperati, rendendo molto più facile per gli investigatori guardare i luoghi o i documenti desiderati.

Analizzare i PDF

Avere un sistema informatico completamente aggiornato e l'antivirus più recente non significa necessariamente che il sistema sia sicuro. Il codice dannoso può entrare nel sistema da qualsiasi luogo, inclusi PDF, documenti dannosi, ecc. Un file pdf di solito è costituito da un'intestazione, oggetti, una tabella di riferimenti incrociati (per trovare articoli) e un trailer. “/OpenAction” e “/AA” (Azione aggiuntiva) assicura che il contenuto o l'attività si svolgano naturalmente. “/Nomi,” “/AcroForm,” e "/Azione" può altresì indicare e inviare contenuti o attività. “/JavaScript” indica JavaScript da eseguire. "/Vai a*" cambia la visualizzazione in un obiettivo predefinito all'interno del PDF o in un altro record PDF. "/Lanciare" invia un programma o apre un archivio. “/URI” ottiene una risorsa dal suo URL. "/Inviare il modulo" e “/Vai a” può inviare informazioni all'URL. “/RichMedia” può essere utilizzato per installare Flash in PDF. “/ObjStm” può avvolgere oggetti all'interno di un Object Stream. Fai attenzione alla confusione con i codici esadecimali, ad esempio, “/JavaScript” contro “/J#61vaScript." I file PDF possono essere esaminati utilizzando vari strumenti per determinare se contengono JavaScript o shellcode dannosi.

-

pdfid.pi

pdfid.py è uno script Python utilizzato per ottenere informazioni su un PDF e le sue intestazioni. Diamo un'occhiata all'analisi casuale di un PDF utilizzando pdfid:

ubuntu@ubuntu:~ pdfid python.pi maligno.PDFPDFiD 0.2.1 /home/ubuntu/Desktop/dannoso.PDF

Intestazione PDF: %PDF-1.7

obiettivo 215

endobj 215

flusso 12

endstream 12

xrif 2

trailer 2

startxref 2

/Pagina 1

/Crittografa 0

/ObjStm 2

/JS 0

/JavaScript 2

/AA 0

/OpenAzione 0

/AcroForm 0

/JBIG2Decodifica 0

/RichMedia 0

/Lancio 0

/File Incorporato 0

/XFA 0

/Colori > 2^24 0

Qui puoi vedere che un codice JavaScript è presente all'interno del file PDF, che è più spesso utilizzato per sfruttare Adobe Reader.

-

peepdf

peepdf contiene tutto il necessario per l'analisi dei file PDF. Questo strumento offre all'investigatore uno sguardo ai flussi di codifica e decodifica, modifica dei metadati, shellcode, esecuzione di shellcode e JavaScript dannoso. Peepdf ha le firme per molte vulnerabilità. Eseguendolo con un file pdf dannoso, peepdf esporrà qualsiasi vulnerabilità nota. Peepdf è uno script Python e fornisce una varietà di opzioni per l'analisi di un PDF. Peepdf viene utilizzato anche da programmatori maligni per comprimere un PDF con JavaScript dannoso, eseguito all'apertura del file PDF. Analisi shellcode, estrazione di contenuti dannosi, estrazione di vecchie versioni di documenti, modifica di oggetti e modifica del filtro sono solo alcune delle numerose funzionalità di questo strumento.

ubuntu@ubuntu:~ python peepdf.pi maligno.PDFFile: dannoso.PDF

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Dimensione: 263069 byte

Versione: 1.7

Binario: Vero

Linearizzato: falso

Criptato: falso

Aggiornamenti: 1

Oggetti: 1038

Stream: 12

URI: 156

Commenti: 0

Errori: 2

Flussi (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Flussi xrif (1): [1038]

Flussi di oggetti (2): [204, 705]

Codificato (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Oggetti con URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Elementi sospetti:/Nomi (1): [200]

Cucù Sandbox

Il sandboxing viene utilizzato per controllare il comportamento di programmi non testati o non attendibili in un ambiente sicuro e realistico. Dopo aver inserito un file Cucù Sandbox, in pochi minuti, questo strumento rivelerà tutte le informazioni e i comportamenti rilevanti. I malware sono l'arma principale degli aggressori e Cuculo è la miglior difesa che si possa avere. Al giorno d'oggi, solo sapere che un malware entra in un sistema e rimuoverlo non è abbastanza, e un buon analista della sicurezza deve analizzare e guardare il comportamento del programma per determinare l'effetto sul sistema operativo, il suo intero contesto e i suoi obiettivi principali.

Installazione

Cuckoo può essere installato su sistemi operativi Windows, Mac o Linux scaricando questo strumento tramite il sito Web ufficiale: https://cuckoosandbox.org/

Affinché Cuckoo funzioni senza problemi, è necessario installare alcuni moduli e librerie Python. Questo può essere fatto usando i seguenti comandi:

ubuntu@ubuntu:~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Affinché Cuckoo mostri l'output che rivela il comportamento del programma sulla rete richiede uno sniffer di pacchetti come tcpdump, che può essere installato utilizzando il seguente comando:

ubuntu@ubuntu:~ sudo apt-get install tcpdumpPer fornire al programmatore Python funzionalità SSL per implementare client e server, m2crypto può essere utilizzato:

ubuntu@ubuntu:~ sudo apt-get install m2cryptoUtilizzo

Cuckoo analizza una varietà di tipi di file, inclusi PDF, documenti Word, eseguibili, ecc. Con l'ultima versione, anche i siti web possono essere analizzati utilizzando questo strumento. Cuckoo può anche eliminare il traffico di rete o instradarlo tramite una VPN. Questo strumento scarica persino il traffico di rete o il traffico di rete abilitato per SSL e può essere analizzato di nuovo. Script PHP, URL, file html, script visual basic, zip, file dll e quasi tutti gli altri tipi di file possono essere analizzati utilizzando Cuckoo Sandbox.

Per utilizzare Cuckoo, devi inviare un campione e quindi analizzarne l'effetto e il comportamento.

Per inviare file binari, utilizzare il seguente comando:

# cuculo inviaPer inviare un URL, utilizzare il seguente comando:

# cuculo inviaPer impostare un timeout per l'analisi, utilizzare il seguente comando:

# cuculo invio timeout=60sPer impostare una proprietà più alta per un dato binario, usa il seguente comando:

# cuculo invio --priorità 5La sintassi di base di Cuckoo è la seguente:

# cuckoo submit --package exe --options arguments=dosometaskUna volta completata l'analisi, nella directory è possibile visualizzare un certo numero di file "CWD/archiviazione/analisi", contenente i risultati delle analisi sui campioni forniti. I file presenti in questa directory includono quanto segue:

- Analisi.registro: Contiene i risultati del processo durante il tempo di analisi, come errori di runtime, creazione di file, ecc.

- Memoria.discarica: Contiene l'analisi completa del dump della memoria.

- discarica.pcap: Contiene il dump di rete creato da tcpdump.

- File: Contiene tutti i file su cui il malware ha lavorato o colpito.

- Dump_sorted.pcap: Contiene una forma di dump facilmente comprensibile.pcap per cercare il flusso TCP.

- Registri: Contiene tutti i log creati.

- Scatti: Contiene istantanee del desktop durante l'elaborazione del malware o durante il tempo in cui il malware era in esecuzione sul sistema Cuckoo.

- Tlsmaster.TXT: Contiene i master secret TLS rilevati durante l'esecuzione del malware.

Conclusione

C'è una percezione generale che Linux sia privo di virus o che la possibilità di ottenere malware su questo sistema operativo sia molto rara. Più della metà dei server Web sono basati su Linux o Unix. Con così tanti sistemi Linux che servono siti Web e altro traffico Internet, gli aggressori vedono un grande vettore di attacco nel malware per i sistemi Linux. Quindi, anche l'uso quotidiano dei motori antivirus non sarebbe sufficiente would. Per difendersi dalle minacce malware, sono disponibili molte soluzioni antivirus e di sicurezza degli endpoint. Ma per analizzare un malware manualmente, REMnux e Cuckoo Sandbox sono le migliori opzioni disponibili. REMnux fornisce una vasta gamma di strumenti in un sistema di distribuzione leggero e facile da installare che sarebbe ottimo per qualsiasi investigatore forense nell'analisi di file dannosi di tutti i tipi per malware. Alcuni strumenti molto utili sono già descritti in dettaglio, ma non è tutto ciò che REMnux ha, è solo la punta dell'iceberg. Alcuni degli strumenti più utili nel sistema di distribuzione REMnux includono quanto segue:

Per comprendere il comportamento di un programma sospetto, non attendibile o di terze parti, questo strumento deve essere eseguito in un ambiente sicuro e realistico, come Cucù Sandbox, in modo che non possano essere arrecati danni al sistema operativo host.

L'utilizzo dei controlli di rete e delle tecniche di rafforzamento del sistema fornisce un ulteriore livello di sicurezza al sistema. Anche le tecniche di risposta agli incidenti o di indagine forense digitale devono essere aggiornate regolarmente per superare le minacce malware al sistema.

Phenquestions

Phenquestions